Il 2024 si prospetta come un anno cruciale per la cybersecurity, in cui le minacce informatiche diventeranno sempre più sofisticate e pervasive. Gli F5 Lab, il team di ricerca e analisi di F5, hanno elaborato alcune previsioni sui trend che caratterizzeranno il panorama della sicurezza digitale nel nuovo anno.

In particolar modo gli esperti di F5 Labs si sono concentrati sulle sfide legate alla diffusione di tecnologie basate su intelligenza artificiale (AI), delineando 10 sfide per il settore della sicurezza digitale.

L’AI generativa al servizio dei truffatori online

Uno dei fenomeni più preoccupanti riguarda l’uso dell’intelligenza artificiale generativa per ingannare e manipolare le vittime di phishing.

I Large Language Models (LLM), modelli di apprendimento automatico in grado di produrre testi naturali a partire da input variabili, saranno sempre più sfruttati dalle bande di cybercriminali per automatizzare e personalizzare le conversazioni con le potenziali vittime.

In questo modo, i truffatori potranno superare le barriere linguistiche e culturali, traducendo i messaggi in tempo reale e fornendo risposte credibili e convincenti.Inoltre, integrando le informazioni personali reperibili online, i cybercriminali potranno creare truffe su misura, basate sui profili e sulle preferenze delle vittime.

Il phishing-as-a-service, già esistente, diventerà così più scalabile e pericoloso.

Proteggi i tuoi dati con Bitdefender, Leader mondiale in sicurezza informatica

F5 Labs: l’AI generativa per la creazione di account falsi

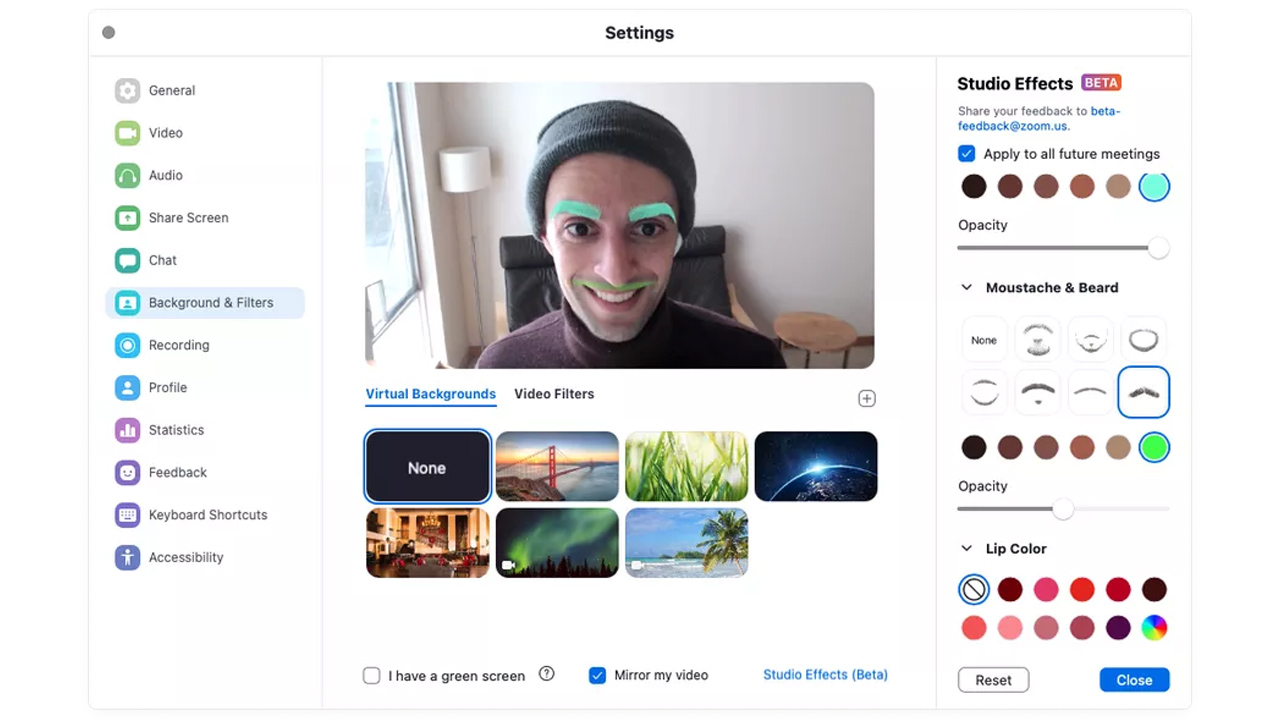

Un altro ambito in cui l’intelligenza artificiale generativa avrà un impatto significativo è quello della creazione di account e contenuti falsi, che potranno contenere post e immagini indistinguibili da quelli reali.

Questi account potranno essere usati per condurre diverse tipologie di attacchi, come frodi, credential stuffing, disinformazione e manipolazione del mercato.

Il vantaggio per i criminali sarà quello di poter creare account falsi a costo zero, senza dover ricorrere a tecniche di furto o falsificazione di identità.

Fake news e disinformazione

L’intelligenza artificiale generativa potrà anche essere usata per diffondere disinformazione a livello globale, con lo scopo di influenzare l’opinione pubblica e alterare gli equilibri geopolitici. Gli strumenti di intelligenza artificiale potranno generare contenuti falsi, come video, audio e immagini, che potranno essere usati per creare false testimonianze, falsificare prove o simulare eventi.

Inoltre, potranno generare testi automaticamente, che potranno essere usati per diffondere informazioni errate, fuorvianti o tendenziose. Infine, i cybercriminali potranno condurre campagne mirate di disinformazione, sfruttando i dati e le analisi per individuare i target più vulnerabili e personalizzare i messaggi.

Queste tecniche potranno eludere le pratiche di moderazione dei contenuti e rendere più difficile verificare la veridicità delle informazioni.

L’hacktivismo all’ennesima potenza

F5 Labs prevede che l’hacktivismo, ovvero l’uso di tecniche di hacking per perseguire scopi politici o sociali, si intensificherà grazie all’accessibilità e alla facilità d’uso dell’intelligenza artificiale (e della tecnologia in generale).

Con l’ausilio di strumenti di intelligenza artificiale e di dispositivi come smartphone e laptop, anche gli attori meno esperti potranno partecipare alle attività hacktivistiche, esprimendo la loro solidarietà o protesta in relazione agli eventi globali di maggior rilievo.

Negli ultimi anni, abbiamo assistito a un incremento delle attività hacktivistiche, soprattutto in concomitanza con i conflitti internazionali (si pensi all’invasione russa dell’Ucraina).

Nei conflitti più recenti, l’hacktivismo ha assunto una forma sempre più aggressiva e distruttiva, mirando a colpire le infrastrutture critiche, come le reti elettriche, i sistemi di trasporto e le comunicazioni.

I rapporti di intelligence hanno evidenziato attacchi di denial-of-service distribuiti, violazioni di dati, defacement di siti web e tentativi di sabotaggio.

Attacchi web in tempo reale

Un altro aspetto inquietante dell’uso dell’intelligenza artificiale generativa riguarda la capacità di generare codice in modo dinamico e adattivo, per condurre attacchi web più efficaci e persistenti.

Gli LLM, infatti, potranno essere usati per coordinare le fasi di un attacco, reagendo alle difese del sito web o della rete bersaglio. Usando le API di sistemi di GenAI aperti, come ChatGPT, o creando i propri LLM, gli aggressori potranno ricevere in diretta suggerimenti e input da un sistema AI, per valutare la situazione e modificare la strategia d’attacco.

In questo modo, gli LLM potranno diversificare le proprie catene di attacco, rendendo più difficile la prevenzione e il contrasto.

F5 Lab: attenzione ai Leaky Large Language Models

Un altro problema legato agli LLM è la loro vulnerabilità. In pratica è facile ingannarli, ottenendo così i dati di addestramento che li hanno generati. Questi dati possono contenere informazioni personali e proprietarie, che potrebbero essere sfruttate da attori malevoli.

La corsa alla creazione di LLM proprietari potrebbe portare a numerosi casi di esposizione dei dati di addestramento, sia per via di attacchi mirati, sia per via di errori umani, come controlli di sicurezza insufficienti o configurazioni errate.

Secondo F5 Lab nel 2024 assisteremo a numerosi fallimenti delle tecnologie basate sulla GenAI, come fughe di dati personali su larga scala, nuove tecniche di accesso non autorizzato e attacchi denial of service.

Vulnerabilità generative nel codice

Sempre più sviluppatori, sia esperti che principianti, si affidano all’intelligenza artificiale generativa per scrivere codice e verificare bug. Tuttavia, senza adeguate precauzioni, gli LLM potrebbero generare codice vulnerabile, difficile da proteggere.

Se da un lato l’Open Source Software offre un vantaggio con l’approccio “fix-once”, che permette di correggere una volta sola una vulnerabilità in una libreria OSS e di applicare la correzione a tutti coloro che la usano, dall’altro rappresenta un rischio, perché potrebbe contenere codice generato da LLM non affidabili.

Con la generazione del codice GenAI, ogni sviluppatore avrà un codice unico e personalizzato, che potrebbe essere soggetto a vulnerabilità sconosciute o non corrette.

Gli assistenti alla scrittura del codice generano codice così velocemente che gli sviluppatori potrebbero non avere il tempo di revisionarlo. Inoltre, a seconda del momento in cui è stato addestrato, l’LLM potrebbe non essere a conoscenza delle vulnerabilità più recenti, rendendo impossibile per il modello generare codice che le eviti o che non importi librerie vulnerabili.

Nell’era dell’intelligenza artificiale generativa, le organizzazioni che privilegiano la velocità rispetto alla sicurezza introdurranno inevitabilmente nuove vulnerabilità.

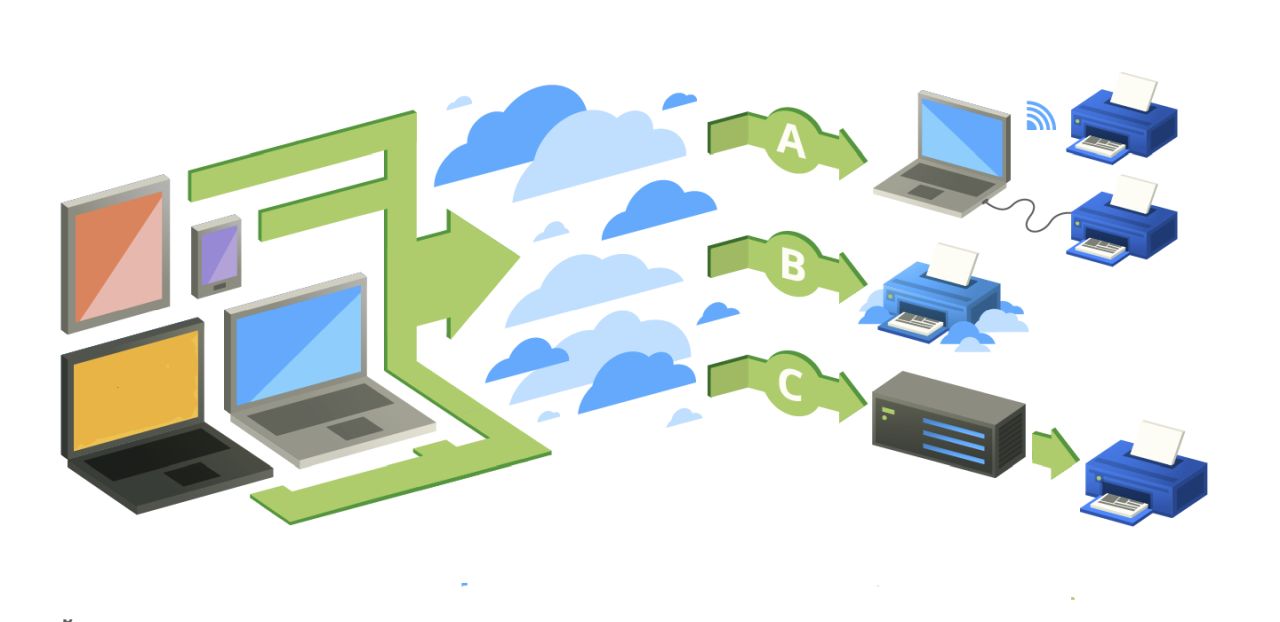

F5 Lab: gli attacchi all’edge computing

L’edge computing, ovvero la distribuzione dei dati e delle applicazioni al di fuori dei data center o del cloud tradizionali, presenta nuove sfide e rischi per la cybersecurity. Manomissioni fisiche, vulnerabilità software e delle API, e sfide di gestione sono tutti fattori che aumentano il livello di esposizione e di complessità degli ambienti edge.

Secondo le previsioni di F5 Lab, il 75% dei dati aziendali sarà generato ed elaborato all’edge, dove i carichi di lavoro possono contenere informazioni e privilegi sensibili. Gli aggressori, quindi, concentreranno i loro sforzi dove possono ottenere il massimo impatto nel minor tempo possibile, sfruttando le debolezze degli ambienti edge.

Se il passaggio all’edge computing viene gestito con la stessa negligenza con cui talvolta viene gestito il cloud computing, è possibile che assisteremo a un numero significativo di incidenti di alto profilo nel corso del prossimo anno.

L’AI generativa per scagliare attacchi LOTL

Un altro trend emergente nel campo della cybersecurity riguarda l’uso dell’intelligenza artificiale generativa per scagliare attacchi LOTL (Living-off-the-land). Si tratta di attacchi che sfruttano software di gestione legittimi già presenti nei sistemi delle vittime, per evitare di essere rilevati e contrastati.

Secondo F5 Lab, gli aggressori stanno sempre più adottando queste tecniche, che rendono più difficile il monitoraggio e il rilevamento degli attacchi, soprattutto negli ambienti IT complessi, come le architetture cloud e ibride.

Inoltre, gli attacchi LOTL possono essere combinati con gli attacchi alla supply chain. Ciò permetterebbe di compromettere le infrastrutture critiche e interrompere le operazioni.

Gli esperti di F5 Lab ci mettono in guardia: se non riusciremo a migliorare la visibilità delle nostre reti, sarà probabile che gli aggressori utilizzino sempre più frequentemente i nostri stessi strumenti contro di noi.

F5 Lab: la matrice della povertà della cybersecurity

Un altro concetto che merita attenzione è la matrice della povertà della cybersecurity, ovvero il livello di conoscenza, autorità e budget necessario per implementare il minimo indispensabile di controlli di sicurezza in diverse aree.

Questo concetto è stato introdotto da Wendy Nather, un’autorità nel campo della sicurezza informatica, più di dieci anni fa. Del resto oggi le organizzazioni devono affrontare una maggiore complessità e diversità nelle soluzioni di sicurezza, che richiedono competenze, risorse e investimenti specifici.

Alcune di queste soluzioni sono l’orchestrazione della sicurezza, l’automazione e la risposta agli incidenti (SOAR) e il Security Information and Event Management (SIEM).

F5 Lab ci dice che molte organizzazioni scelgono di consumare queste soluzioni come servizi gestiti, per garantirsi l’esperienza necessaria, ma a un costo elevato. Questo significa che diventeranno sempre più una scelta “tutto o niente”. Al punto che molte organizzazioni dovranno fare delle rinunce tra di esse.

In altre parole, la soglia di povertà della cybersecurity non è più un concetto unidimensionale, ma una matrice multidimensionale. Un contesto in cui ogni dimensione corrisponde a una nicchia di sicurezza. Anche le organizzazioni più ricche faranno quindi fatica a coprire tutte le basi.

- SUONO RICCO E AVVOLGENTE: goditi un’esperienza audio migliorata con voci più nitide e bassi più profondi per un’esperienza Echo Dot immersiva.

- MUSICA E PODCAST: ascolta musica, audiolibri e podcast da Amazon Music, Audible, Apple Music, Spotify e molto altro, tramite wi-fi o Bluetooth.

- FELICE DI AIUTARTI: chiedi ad Alexa le previsioni del tempo, di impostare dei timer, di rispondere alle tue domande o semplicemente raccontarti barzellette.

- LA TUA CASA INTELLIGENTE, SEMPRE PIÙ SEMPLICE: controlla i dispositivi per Casa Intelligente compatibili con la tua voce o imposta routine per azioni basate sulla temperatura.

- MIGLIORI INSIEME: sincronizza più dispositivi Echo compatibili o associa Fire TV per la massima esperienza visiva.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

💾 Synology Solution Day: il futuro dell'archiviazione secondo Synology

💡L'AI per chi fa business: tutte le novità di SAP Now 2024

🍎 Più personalizzazione per le aziende; ecco le novità di Apple Business Connect

👱♀️Come l’intelligenza artificiale sta trasformando il settore HR; il caso F2A

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!