Il cloud è sicuramente uno strumento sempre più utilizzato da liberi professionisti e aziende. Permangono però, soprattutto quanto parliamo di sicurezza del cloud, diverse idee e concetti non necessariamente corretti . Andiamo quindi a fare chiarezza sui dodici miti più comuni in questo ambito.

I dodici miti più comuni riguardanti la sicurezza del cloud

1 – Più strumenti=più sicurezza

La quantità non porta sempre alla qualità, soprattutto in ambito di sicurezza. Avere troppi strumenti da vendor di sicurezza diversi, infatti, porta paradossalmente a possibili crepe nella propria sicurezza. Come riportato dal Cloud Threat Report 2020, i media gli intervistati usano più di 100 strumenti per proteggere gli ambienti cloud pubblici, con il 70% che però ritiene siano troppi. Piuttosto che aggiungere complessità e soluzioni poco compatibili al cloud, è meglio puntare a pochi strumenti completi che assicurino il controllo e semplifichino la gestione.

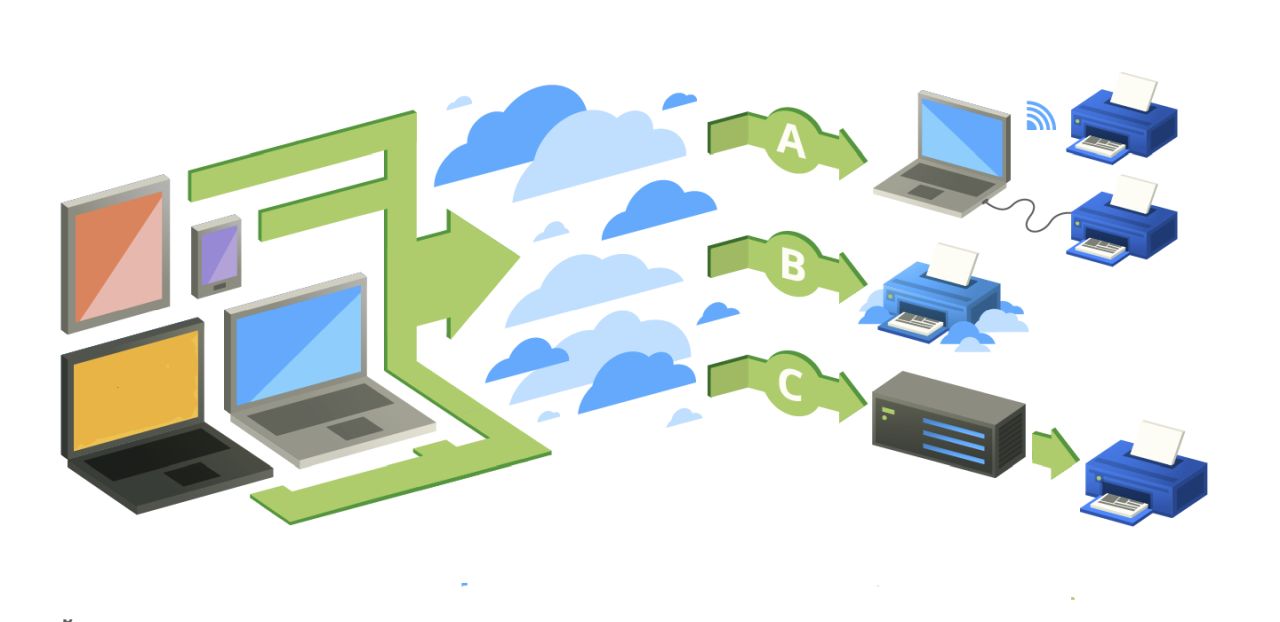

2 – Alla sicurezza ci deve pensare il cloud provider

Nel momento in cui si utilizza il cloud, spesso entra in gioco il “modello della responsabilità condivisa“, con la protezione dei dati a carico dell’organizzazione dell’utente finale. Capire in maniera chiara, a seconda del servizio usufruito, chi abbia la responsabilità di proteggere cosa è fondamentale per evitare di dare per scontata la sicurezza dei propri dati.

3 – Gli hacker hanno successo grazie ad attacchi sofisticati

Anche se gli hacker bravi e che mettono in campo soluzioni avanzate esistono, spesso gli attacchi hanno successo grazie ad errori umani e configurazioni errate. Secondo quanto previsto da Gartner, fino al 2025 il 99% dei danni al cloud sarà riconducibile ad errori del cliente finale. Come dichiarato da Sergio Loureri, Cloud Security Director presso Outspot24: “Siamo ancora agli albori della sicurezza delle infrastrutture cloud e quello che vediamo è una prevalenza di attacchi opportunistici, non molto sofisticati, come la ricerca di data bucket AWS S3 accessibili al pubblico.”

4 – Le risorse del cloud sono facili da tracciare

Nonostante il cloud sia sicuramente accessibile, non è invece facile capire esattamente la quantità di risorse coinvolte. Risorse la cui tracciabilità e monitoraggio sono invece fondamentali per capire se ci sono dei comportamenti o degli eventi che deviano dalla normalità, magari dovuti ad una violazione della sicurezza. È quindi necessario per tempo organizzarsi con una dahsboard che permetta di monitorare lo stato del cloud e di identificare per tempo le minacce.

5 – La sicurezza riguarda solo i professionisti

Se è vero che per garantire la propria sicurezza il coinvolgimento di un professionista è consigliato, se non dovuto, la sicurezza in sé passa comunque per tutti quanti. La consapevolezza diffusa e l’adozione di alcune best pratice (es. pensare alla sicurezza di un software prima, e non durante lo sviluppo e l’implementazione) è alla base di un sicurezza più forte.

6 – Il cloud è intrinsecamente più sicuro di altre soluzioni

A differenza di quanto visto fino a questo momento, il fatto che il cloud sia intrinsecamente più sicuro non è totalmente falso. I cloud provider lavorano costantemente per mantenere i loro server sicuri, rilasciando patch e contribuendo al calo dei problemi di sicurezza.

Allo stesso tempo, però, dover proteggere i propri dati attraverso molteplici cloud pubblici e privati vuol dire anche garantire la sicurezza degli accessi, la gestione delle identità e il monitoraggio costante. La crescita della complessità e dei carichi comporta difficoltà nell’ottenere visibilità dei processi e la mancanza di un contesto end-to-end.

7 – La sicurezza si garantisce con uno sviluppo più lento

Dare agli sviluppatori gli strumenti per muoversi velocemente è in realtà il modo migliore anche di risanare falle di sicurezza e di risolvere problemi. Come detto in un articolo di Computer Business Review: “Gli sviluppatori dovrebbero essere abilitati con plug-in che attivano controlli di sicurezza e di compliance in ogni fase del processo DevOps, esponendo i risultati proprio all’interno degli strumenti che utilizzano comunemente per consentire una rapida riparazione del codice vulnerabile.”

8 – La sicurezza alle macchine, l’essere umano non serve più

Se da una parte è vero che l’automazione può facilitare e migliorare i controlli di sicurezza, la presenza umana in the loop è ancora fondamentale. Il Report 2020 State of Pentesting ha esaminato proprio quali vulnerabilità delle web app possono essere gestite in maniera automatica e affidabile rispetto alla gestione umana. ““Lo studio ha scoperto che, sia gli esseri umani che le macchine, apportano valore quando si tratta di trovare specifiche classi di vulnerabilità. Secondo il report, gli esseri umani “vincono” nel trovare i bypass della logica di business, come situazioni di corsa (race condition) e gli exploit incatenati.”

9 – Il provider SaaS gestisce completamente la sua sicurezza

Se è vero che rispetto alle IaaS (Infrastructure as a Service), il SaaS (Software as a Service) non richiede azioni da parte dell’utente per installare le patch di sicurezza, non vuol dire che non richieda la nostra attenzione.

Gli utenti possono infatti interagire con i file e le informazioni gestite attraverso le applicazioni SaaS. Se non si ha un completo controllo degli accessi e dei privilegi, magari anche di persone che hanno lasciato l’organizzazione, si possono creare problemi di sicurezza

10 – I bucket S3 sono sempre sicuri

Di default, è vero che i bucket Amazon S3 sono privati e accessibili solo da chi ha ottenuto le credenziali. Il problema è quanto queste impostazioni non sono mantenute e utilizzate. Molti data breach sono il risultato di configurazioni errate, come il semplice rendere pubblici i bucket, o altri errori come la memorizzazione delle password in chiaro in GitHub o nei bucket S3. Secondo l’Internet Threat Report di Symantec del 2019, nel 2018 “i bucket AWS S3 sono emersi come il tallone d’Achille per le organizzazioni, con oltre 70 milioni di record rubati o dispersi a causa della configurazione errata.”

11 – I container e le funzioni serverless sono intrinsecamente più sicuri

L’utilizzo di questi strumenti può effettivamente aumentare la sicurezza. Si tratta infatti di contenitori a breve durata, con quindi meno possibilità per gli aggressori di avere il tempo di entrare o di rimanere a lungo in un sistema. D’altro canto, utilizzare trigger event-based da diverse fonti significa offrire più bersagli e più vettori di attacco. Configurate correttamente, queste tecnologie cloud-native possono essere più sicure, assolutamente. Ma solo se configurate correttamente

12 – I CVE sono le uniche vulnerabilità di cui mi devo preoccupare

Se è vero, come abbiamo detto prima, che la maggior parte degli attacchi è poco sofisticato, potrebbe allora sembrare logico concentrarsi solo sulle CVE (Common Vulnerabilities and Exposures). Questo, però, non deve portare a trascurare deliberatamente altre possibili problematiche e vulnerabilità. Secondo un report di Balbix, uno dei cinque tipi di vulnerabilità che non sono CVE include errori di configurazione, che, come detto, sono il motore di molte violazioni di successo.

- Cpu Realtek RTD1619B

- Quantità CPU 1

- Vani unità: 2

- Serwer plików Qnap TS-233

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🔝LinkedIn pubblica il report Top Companies Italia 2024: al primo posto Intesa Sanpaolo

🍪Il futuro della privacy online: Google dice addio ai cookie di terze parti

🪪Parliamo di SASE: intervista a Aldo Di Mattia di Fortinet

💡AMD e i data center energeticamente sostenibili. Intervista ad Alexander Troshin

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!