Dopo il caso SolarWinds, gli attacchi informatici alla Supply Chain sono diventati il centro di discussione della comunità di cybersecurity. In un’economia sempre più interconnessa, la superficie di attacco si amplia e serve un nuovo modo di proteggersi. Abbiamo assistito a un interessante webinar di Bitdefender durante il Security Summit che spiega qual è la minaccia e come affrontarla, e ora siamo qui per spiegarvi quanto emerso.

Cosa sono e come funzionano gli attacchi alla Supply Chain

La Supply Chain, in italiano la “catena di approvvigionamento”, sta diventando sempre più un’estensione della superficie di attacco per gli hacker. Infatti i cybercriminali possono colpire un’organizzazione prendendo di mira l’elemento meno sicuro della catena.

Attacchi alla Supply Chain, una superficie d’attacco maggiore

Se una volta le aziende compravano server e access point per poi chiudere la propria rete informatica per proteggerla, oggi la situazione è molto diversa. La gestione IT si è complicata e si ricorre a terze parti per poter avere un servizio completo e sempre aggiornato. In particolare, secondo il rapporto presentato da Denis Valter Cassinerio (Regional Saled Director SEUR) e Massimo Lucarelli (EMEA Sales Engineering Manager) di Bitdefender, ci sono tre possibili nuove superfici di attacco:

- Software provider di terze parti: il software compromesso diventa difficile da rilevare quando proviene da supplier di cui l’azienda si fida. Un trojan horse nel gestionale o nell’app di messaggistica aziendale può restare ignoto a lungo.

- Website Builders: un malware nel browser e nella piattaforma del sito può compiere attacchi senza essere notato, magari sfruttando i permessi che abbiamo già accordato.

- Data Stores di terze parti: i server cloud sono solitamente molto sicuri, ma un malware nei repository può accedere a dati di grandissimo valore per le aziende.

Quali sono i tipi di attacchi più comuni?

Dai data store ai software usati e i siti visitati, sono tantissimi i possibili “punti deboli” e le criticità zero-day che gli hacker potrebbero attaccare. Impossibile stare alla larga da tutti questi rischi: quale azienda nel 2021 può evitare in toto l’andare online? E va detto che le i provider di software e architetture hanno sempre team esperti e soluzioni all’avanguardia per la sicurezza. Tuttavia, è possibile conoscere i tipi di attacchi alla supply chain e capire come impedirli.

Secondo il rapporto di Bitdefender, le tipologie principali d’attacco alla catena di approvvigionamento sono:

- Waterhole Attacks: o Drive by attack, nei quali gli hacker monitorano i siti più usati da un’azienda e innestano un malware per sottrarre chiavi di accesso e i dati salvati in quel sito.

- Ransomware: in cui si blocca un provider perché causi rallentamenti e disagi, oppure sottragga dei dati per un riscatto.

Le modalità però possono essere molteplici, dal phishing via email ai programmatori fino a pacchetti compromessi sfruttando password deboli.

Come funzionano gli attacchi alla Supply Chain: chi sono le vittime e come si attaccano

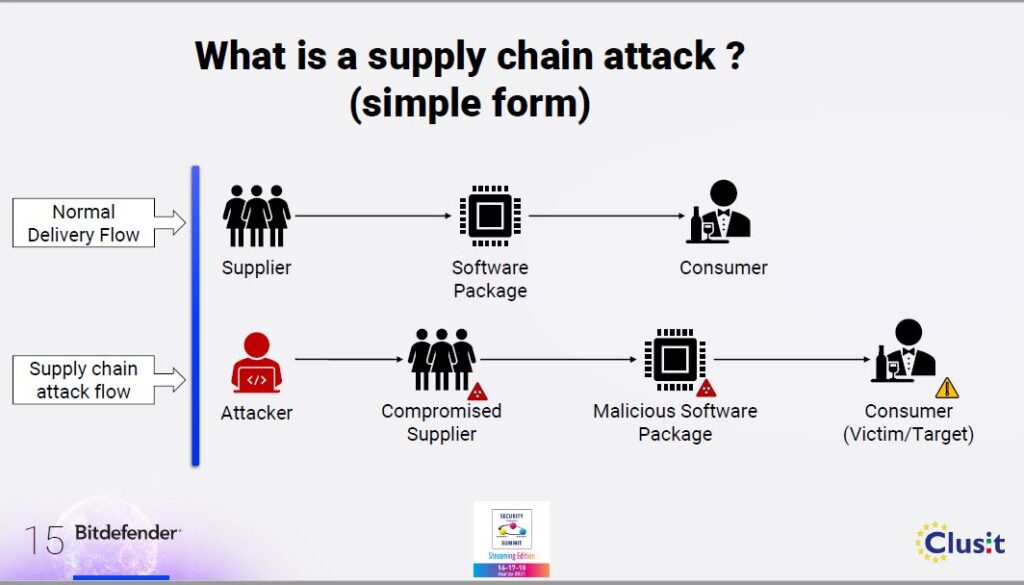

Negli attacchi alla Supply Chain, l’hacker aggredisce l’infrastruttura del provider. Ma esso è solo un mezzo per arrivare al fine: attaccare l’utente finale. Solitamente si tratta di aziende, gli attacchi ai utenti finali sono molto più rari.

Lo schema in figura semplifica la questione in modo da mostrare un solo supplier. Ma nella maggior parte dei casi potrebbero essere molti di più, in base al tipo di servizio attaccato. La cosa fondamentale è però la fiducia che il cliente finale ha nel provider del servizio, che gli hacker sfruttano.

Gli attaccanti possono colpire un elemento della supply chain in diversi punti:

- I programmatori/comunità open source

- Durante il versioning

- Build Component

- Sign Component

- Nel servizio: cloud, API, servizi online

Vulnerabilità

Gli attacchi possono compromettere i programmatori nei soliti modi: email specifiche con malware, waterhole sui siti visitati oppure sfruttando delle criticità sulla piattaforma di programmazione. Modifiche al codice in questa fase non verranno rilevate dal resto della catena.

Nella fase di versioning possono sfruttare password deboli e exploit nelle applicazioni. In questa fase hanno accesso diretto alle sorgenti e possono lasciare poche tracce.

Durante la costruzione della componente le modifiche sono più complicate, richiedono una conoscenza maggiore del sistema. Attaccare e modificare le sign component invece è più semplice, permette di cambiare un pacchetto con un altro. Tuttavia, in questa fase è più semplice notare l’attacco.

Infine, gli attaccanti possono direttamente in fase di Delivery: nel servizio cloud, web oppure nelle API. Anche in questo caso si tratta di un’operazione più semplice ma anche più facilmente rivelabile dai sistemi di sicurezza. Solitamente, l’attacco avviene fra la fase di versioning, build e sign component.

La storia degli attacchi alla Supply Chain

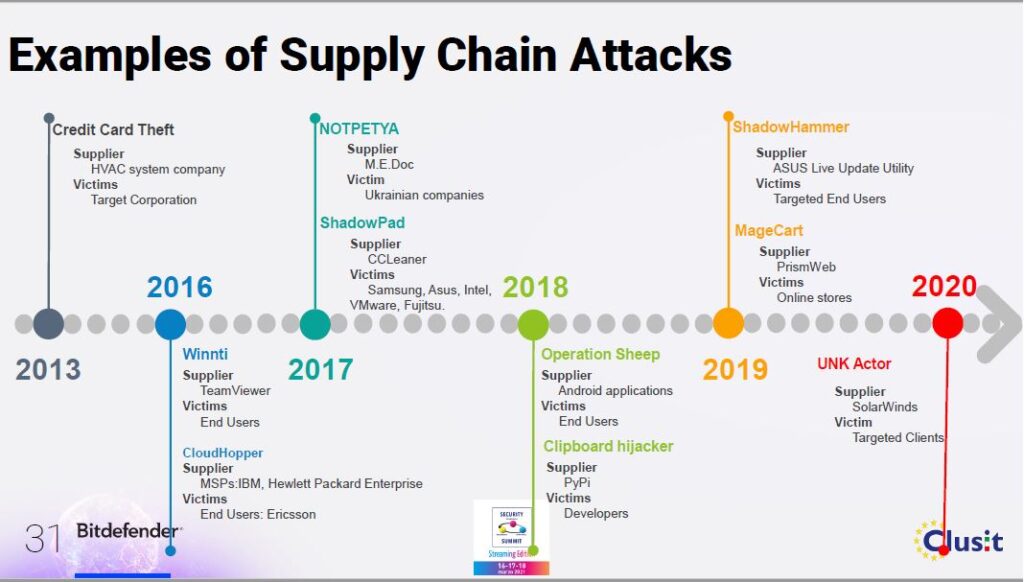

Secondo l’analisi di Bitdefender, sono almeno otto anni che abbiamo a che fare con gli attacchi informatici alla Supply Chain. Ma l’entità degli attacchi è certamente cambiata in questo periodo.

Di questi attacchi, solo la metà sono stati attacchi mirati verso un solo soggetto: il restante 50% invece è nato da attacchi di massa. Solamente due sono nati sfruttando falle in software open source: Operation Sheep e Clipboard hijacker, entrambi nel 2018.

Senza il dubbio il più eclatante è il più recente: quello a SolarWinds.

Attacco a SolarWinds

Il 13 dicembre 2020 SolarWinds annuncia uno degli attacchi più clamorosi nella storia della cybersecurity. L’azienda infatti fornisce prodotti e servizi per oltre 300 mila clienti in tutto il mondo. Agenzie governative, aziende nella Fortune 500, istituzioni ed eserciti. Addirittura 425 delle 500 aziende più ricche d’America usano servizi dell’azienda. E poi il Pentagono e persino l’Ufficio del Presidente degli Stati Uniti.

L’attacco in particolare ha coinvolto 18 mila clienti, soprattutto in Nord America, Europa, Asia e Medioriente. Ma qualche giorno prima l’azienda di sicurezza FireEye aveva riportato di essere stata hackerata, un attacco che la comunità di cybersecurity ha ricondotto a SolarWinds. Infatti sembra che l’azienda fosse stata compromessa già da marzo.

Rimangono ancora molti dubbi riguardo questo attacco di portata storica. A partire dall’attaccante: sebbene sia state cercate diverse attribuzioni, nessuna è sicura. Tuttavia, la maggior parte della comunità di sicurezza informatica crede che l’origine sia russa. Non è stata trovata nemmeno alcuna evidenza di un problema tecnico che ha portato all’attacco.

Come difendersi dagli attacchi alla Supply Chain

Gli attacchi alla Supply Chain sono complessi e sofisticati, con campagne sia di massa che direzionate verso certe aziende. E possono creare danni sia ai supplier che ai clienti finali (ma più alle aziende che ai singoli utenti).

La risposta non può essere semplice. Tuttavia Bitdefender ha individuato i cinque step compiuti dagli attaccanti e trovato soluzioni per rispondere:

- Compromettere il supplier: le soluzioni di Bitdefender Protection evitano gli attacchi di massa, bloccando phishing, waterhole, ecc. Tuttavia, se la campagna verso un supplier è indirizzata, gli hacker potrebbero aver trovato un modo per aggirare la protezione.

- Analizzare l’infrastruttura: soluzioni di controllo dinamico come Network and Process Analysis Layer dovrebbero rilevare l’attacco. Molti di queste ricognizioni dovrebbero allertare i componenti EDR (Endpoint Detection and Response).

- Eseguire l’attacco (modifica sorgenti, build-scripts, ecc.): in questo step entrano in gioco EDR, Anomaly Detections e MDR. Inoltre, la Risk Analytics può rivelare i rischi collegati all’attacco.

- Attesa che il pacchetto software sia consegnato e

- Attacco al cliente: in questi due step la combinazione di EDR + Anomaly Detection + MDR e la Network and Process Analysis Layers possono rivelare il problema.

Inoltre va evidenziato come sia importante comunicare con il proprio supplier per accertarsi che le stesse misure di sicurezza che adottate voi vengano implementate. Con attacchi su una superficie così enorme le aziende non possono agire da sole. Serve un lavoro di squadra e un’attenzione condivisa verso la cybersecurity. Essere interconnessi è una grande possibilità commerciale. Ma anche una responsabilità reciproca.

Potete trovare tutte le soluzioni per privati, aziende e fornitori di Bidefender qui.

- Le soluzioni Bitdefender sono proclamate “Migliore protezione” da oltre 10 anni, Bitdefender è il leader europeo nel mercato della sicurezza informatica

- Protegge tutti i tuoi dispositivi (PC, smartphone, tablet, Mac)

- Gestione semplificata della sicurezza e dei dispositivi

- Individua e blocca i dispositivi in caso di smarrimento o di furto

- Protegge i tuoi file personali contro i ransomware

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!

Commenti