Il report di WatchGuard sulle minacce alla sicurezza informatica del quarto trimestre del 2022 ha rivelato alcuni dati interessanti sulle tendenze del malware, in particolare sull’impatto del ransomware, e sulle sfide che le organizzazioni devono affrontare per proteggere le loro reti e i loro endpoint. I ricercatori di WatchGuard Threat Lab hanno spiegato in particolare che il numero di ransomware che colpiscono gli endpoint è aumentato per un fattore di oltre sei volte.

WatchGuard, boom di ransomware che colpiscono gli endpoint

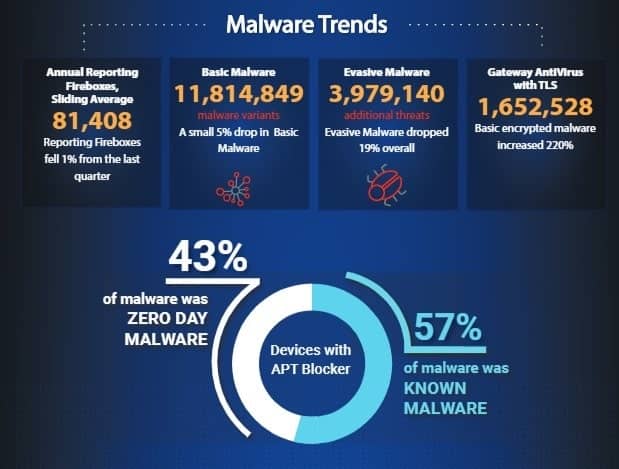

Il primo dato che salta all’occhio è la forte crescita del ransomware che mira agli endpoint, ovvero i dispositivi degli utenti finali come computer, smartphone e tablet. Secondo il report di WatchGuard, il ransomware ha registrato un aumento del 627% nel quarto trimestre del 2022, diventando la seconda categoria di malware più diffusa. Questo dimostra che i cybercriminali stanno sfruttando le vulnerabilità degli endpoint, spesso causate da configurazioni errate, software obsoleti o scarsa formazione degli utenti.

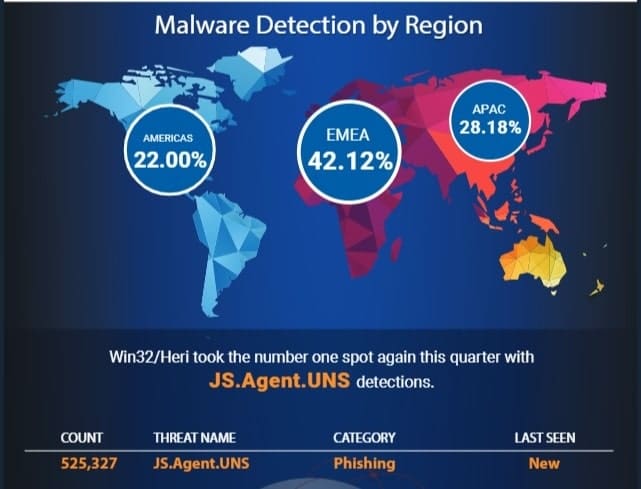

Un altro dato preoccupante è la prevalenza del malware associato alle campagne di phishing, ovvero quelle truffe via email o web che cercano di ingannare le vittime per indurle a cliccare su link o allegati infetti o a fornire informazioni sensibili. Il phishing è stato responsabile del 38% del malware rilevato in rete nel quarto trimestre del 2022, confermandosi una delle tecniche più usate dagli hacker per diffondere il malware. Il phishing sfrutta spesso l’ingegneria sociale, ovvero la manipolazione psicologica delle vittime, per creare senso di urgenza, paura o curiosità.

Cresce il malware criptato

Prova NordVPN – 56% di sconto sul piano annuale + 3 mesi gratis. Miglior servizio VPN in Italia.

Il report di WatchGuard ha evidenziato un fenomeno che potrebbe sfuggire alla maggior parte delle organizzazioni: il malware crittografato. Si tratta di malware che si nasconde nel traffico HTTPS (TLS/SSL), ovvero quello che usa il protocollo di sicurezza per cifrare le comunicazioni tra il browser e il server. Il problema è che molte appliance di sicurezza non sono in grado di decrittografare questo traffico e quindi non possono rilevare il malware al suo interno. Il report di WatchGuard ha mostrato che il 47% del malware rilevato in rete era crittografato, ma solo il 20% dei Firebox che hanno contribuito al report aveva la decrittazione abilitata. Questo significa che l’80% del malware crittografato potrebbe passare inosservato.

Corey Nachreiner, Chief Security Officer di WatchGuard, spiega: “Una tendenza continua e preoccupante emersa da nostri dati e dalle nostre ricerche dimostra che la crittografia – o, più precisamente, la mancanza di decrittazione nel perimetro della rete – sta nascondendo il quadro completo delle tendenze degli attacchi malware. È fondamentale per i professionisti della sicurezza abilitare l’ispezione HTTPS per garantire che queste minacce vengano identificate e affrontate prima che possano causare danni”.

Ransomware verso gli endpoint in aumento e malware di rete in calo secondo WatchGuard

Quindi gli attacchi di ransomware sugli endpoint sono cresciuti in modo esponenziale, con un incremento del 627%, mentre il malware criptato passa dall’82% al 93%. Ma ci sono altri dati interessanti nel report di WatchGuard.

I malware di rete rilevati sono diminuiti del 9,2% nel quarto trimestre (rispetto al trimestre precedente). Questo indica una tendenza al ribasso dei malware di rete negli ultimi due trimestri. Anche se questo probabilmente deriva anche dalla difficoltà di individuare malware criptato.

I malware sugli endpoint rilevati sono invece aumentati del 22%. Mentre i malware di rete sono diminuiti, quelli sugli endpoint sono aumentati nel quarto trimestre. Questo conferma l’ipotesi del team di WatchGuard Threat Lab secondo cui il malware si sposta verso canali crittografati. Sugli endpoint, la crittografia TLS è meno rilevante, poiché un browser la decodifica e permette al software dell’endpoint del Threat Lab di riconoscerla.

Malware zero day e campagne di phishing

Il report di Threat Lab ha evidenziato anche altre tendenze preoccupanti nel panorama delle minacce informatiche. Tra queste:

- Il malware che sfrutta vulnerabilità zero day o tecniche di evasione è diminuito nel traffico non cifrato, ma è ancora molto diffuso nel traffico cifrato con TLS. Questo significa che gli attaccanti stanno usando la crittografia per nascondere il loro codice dannoso e sfuggire ai sistemi di rilevamento basati su firme. Il 43% del malware non cifrato e il 70% del malware cifrato appartengono a questa categoria.

- Le campagne di phishing sono in aumento e usano vari tipi di malware per ingannare gli utenti e rubare le loro credenziali. Tre dei malware più rilevati nel report sono legati a questo tipo di attacco: JS.A gent.UNS, Agent.GBPM e HTML.Agent.WR. Questi malware creano pagine web fasulle che imitano siti noti come SharePoint o DHL e chiedono agli utenti di inserire i loro dati di accesso. Il phishing e la BEC sono tra le tecniche più usate dagli attaccanti per penetrare nelle reti aziendali.

LockBit resta in cima alle classifiche

Gli exploit ProxyLogin, una grave vulnerabilità di Exchange, sono ancora in circolazione e sono saliti al quarto posto tra i malware più rilevati. Questa vulnerabilità permette agli attaccanti di eseguire codice arbitrario sul server Exchange e di accedere a tutte le caselle di posta elettronica. Nonostante sia stata corretta da Microsoft, molti sistemi non sono stati aggiornati e rimangono esposti a questo rischio. Le vulnerabilità vecchie e nuove devono essere monitorate e risolte con tempestività per evitare che gli attaccanti le sfruttino.

Il numero degli attacchi di rete è rimasto stabile rispetto al trimestre precedente. C’è stato solo un aumento dello 0,0015%, che è trascurabile. Questo indica che il livello di minaccia è costante e che le organizzazioni devono mantenere le loro difese aggiornate e robuste.

Dal report emerge inoltre che LockBit è uno dei gruppi ransomware più attivi e pericolosi. Questo gruppo usa una variante malware che cripta i dati delle vittime e richiede un riscatto per il loro recupero. LockBit ha colpito il maggior numero di aziende nel quarto trimestre, anche se meno rispetto al trimestre precedente. Il team di Threat Lab di WatchGuard ha individuato anche 31 nuovi gruppi e varianti ransomware, dimostrando che questo tipo di attacco è in continua evoluzione.

I dati del rapporto provengono da Firebox Feed, un servizio che raccoglie informazioni anonime dalle appliance WatchGuard dei clienti che hanno acconsentito a condividerle. Nel quarto trimestre, WatchGuard ha bloccato oltre 15,7 milioni di varianti malware e oltre 2,3 milioni di minacce di rete (28 per dispositivo).

Potete trovare l’Internet Security Report completo del quarto trimestre 2022 a questo indirizzo.

- Stallings, William (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!