T-Mobile USA ha avviato un’investigazione su un hacker e una probabile violazione dei propri dati, dopo che quest’ultimo che ha pubblicato i dati di alcuni clienti, presumibilmente rubati, su un popolare forum di hacking.

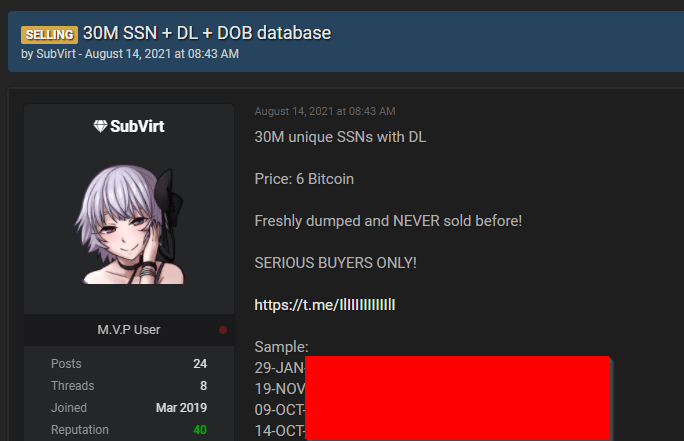

L’hacker, che si fa chiamare “Subvirt“, ha pubblicato un post su Raid Forum dove chiede un pagamento di 6 bitcoin 286.000 dollari) da altri hacker che potrebbero volere alcuni dei dati rubati, Tra questi dati sensibili figurano in particolare i numeri di previdenza sociale e della patente di guida. L’elenco stesso non menzionava T-Mobile, ma l’hacker ha rivelato a Bleeping Computer che i dati sono stati rubati a T-Mobile in una massiccia violazione dei dati.

L’hacker ha affermato di aver violato i server di produzione, staging e sviluppo di T-Mobile due settimane fa, incluso un server Oracle contenente i dati dei clienti.

T-Mobile, l’investigazione è d’obbligo dopo che la violazione dei dati dei propri clienti è ormai una norma

Si dice che i dati rubati includano più di 100 milioni di record di clienti T-Mobile tra cui numeri di identità di abbonati mobili internazionali, numeri di apparecchiature mobili internazionali, numeri di telefono vari, nomi di clienti, PIN e data di nascita, nonché numeri di previdenza sociale e della patente di guida.

Un aspetto strano del presunto hack è che, sebbene stia ricevendo un po’ di attenzione da parte dei media, l’elenco su Raid Forums sembra non attirare molta attenzione sul forum stesso. Di solito, un grosso attacco hacker sul sito comporterebbe vari commenti da altri utenti, ma in questo caso l’unico commento è il presunto hacker che pubblica “bump” per cercare di attirare l’attenzione sull’elenco.

Se T-Mobile è stato violata, questa, purtroppo non è la prima volta. L’azienda è in qualche modo è salita alla ribalta delle cronache per la sua negligenza in fatto di sicurezza vista anche la frequenza con cui viene presa di mira e hackerata.

Se dimostrato, questo sarà il quinto hack di T-Mobile dal 2018. La violazione più recente è stato rivelato a gennaio e descritto dalla società come un “incidente di sicurezza” che coinvolge “l’accesso dannoso e non autorizzato” ad alcune informazioni relative ai conti di T-Mobile.

I precedenti hack che hanno coinvolto T-Mobile includono il furto dei dati relativi a ben 2 milioni di clienti nell’agosto 2018, un hack che ha coinvolto il furto dei dati dei clienti prepagati nel novembre 2019 e, per finire in bellezza, il furto dei dati dei dipendenti e dei clienti avvenuto nel marzo 2020.

LEGGI ANCHE: Il malware Trickbot diventa più pericoloso

- [DESIGN COMODO DA INDOSSARE ] Auricolare Bluetooth leggero (12 g) che non appesantisce le orecchie offrendo una grande comodità; ottimo per autisti o uomini d’affari; prodotto regolabile a 360° che si adatta perfettamente sia all’orecchio destro che a quello sinistro. Include tre cuscinetti opzionali (piccolo, medio e grande) per una migliore comodità.

- [BATTERIA A LUNGA DURATA] 2-3 ore necessarie per la ricarica permettono 22 ore di musica, 24 di conversazione e 60 giorni di standby. Le cuffie wireless impiegano poco a ricaricare ma possono durare per giorni. A disposizione di tutte le necessità quotidiane degli utenti.

- [CVC 8.0 & CLEAR SOUND] L’auricolare adotta la tecnologia CVC 8.0 per la cancellazione del rumore. La qualità del suono durante una chiamata sarà più chiara per entrambi gli interlocutori.

- [AMPIA COMPATIBILITÀ] Compatibile con tutti i dispositivi Bluetooth, iPhone, Samsung, HTC, LG, SONY, PC, computer portatili, iPad, iPod touch, LG G2, Samsung S7 S6, LG, Motorola, LG, SONY, e altri smartphone con sistema operativo Android.

- [NESSUN PROBLEMA PER L’ORDINE] Custodia inclusa per mantenere l’auricolare al sicuro senza rischio di perderlo. Auricolare aggiuntivo incluso per gli amanti della musica. 3 anno di servizio post-vendita. Servizio clienti attivo 24 ore su 24 e team tecnico a disposizione dei clienti.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!