La sicurezza informatica è una sfida sempre più complessa e dinamica per le imprese, che devono proteggere il proprio patrimonio e garantire la continuità delle proprie attività. Per far fronte alle minacce in costante evoluzione, è necessario dotarsi di strumenti adeguati di prevenzione, monitoraggio e risposta, in grado di adattarsi a qualsiasi scenario e di intervenire tempestivamente. In questo contesto, i Security Operations Center (SOC) rappresentano una soluzione efficace per la sicurezza aziendale, in quanto offrono un monitoraggio continuo delle infrastrutture e dei dati. In questo contesto inizia a dominare il ruolo dell’intelligenza artificiale e del machine learning.

Tuttavia, non tutte le imprese hanno la possibilità di implementare un SOC interno, a causa della scarsità di risorse economiche e umane.

Il contesto attuale

Secondo il report Gartner SOC Model Guide, entro il 2025 il 33% delle organizzazioni non riuscirà a costruire un modello SOC ottimale. Inoltre, l’aumento delle soluzioni di sicurezza implica anche un aumento dei falsi positivi, che richiedono una verifica e una gestione da parte dei team di sicurezza, se presenti.

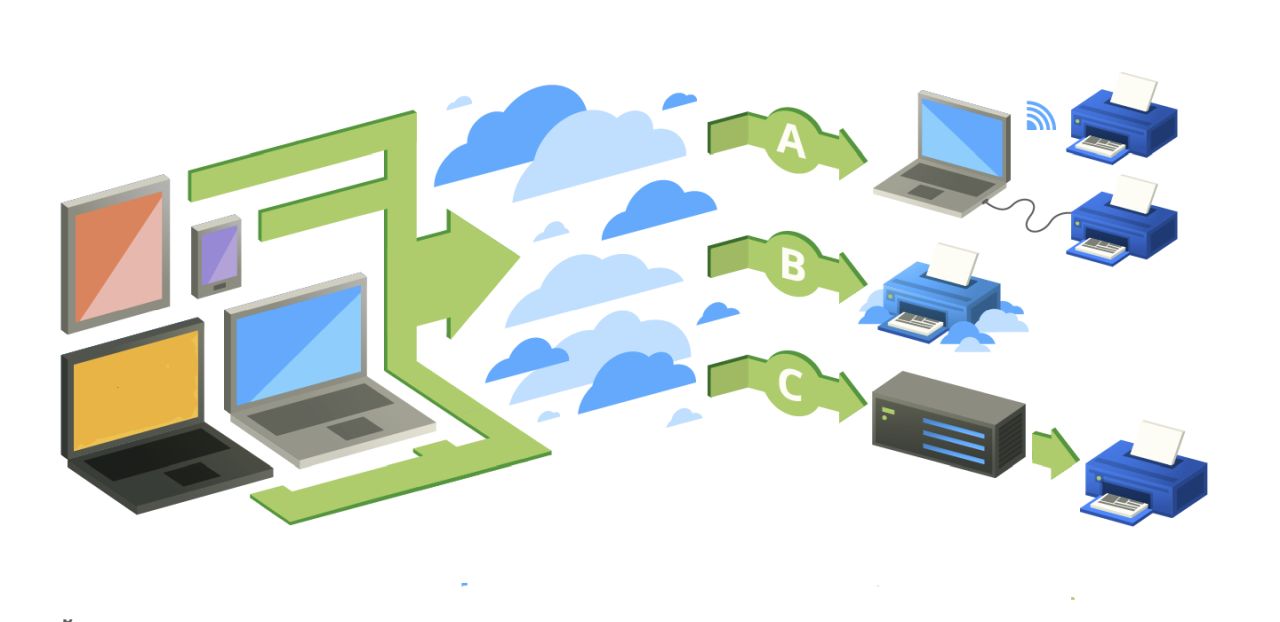

Per questi motivi, molte imprese si affidano a SOC esterni, che offrono servizi gestiti di sicurezza. Questi SOC si occupano di monitorare e gestire gli allarmi cyber, ambientali, di rete e personali, che possono compromettere la sicurezza e l’operatività delle imprese. Inoltre, questi SOC sono in grado di scalare la gestione degli incidenti in modo efficiente e automatizzato, grazie all’integrazione tra le diverse tecnologie e all’ottimizzazione dei processi.

Inoltre proteggi i tuoi dati con Bitdefender qui, Leader mondiale nella sicurezza informatica!

Secondo Gartner, entro il 2026 il 90% delle organizzazioni adotterà un modello SOC ibrido, esternalizzando almeno il 50% delle operazioni.

Sicurezza aziendale e SOC: come orientarsi nella scelta

Ecco alcuni criteri da tenere in considerazione:

- La tipologia di allarmi gestiti: i SOC devono essere in grado di gestire non solo gli allarmi cyber, legati a possibili attacchi informatici, ma anche gli allarmi ambientali, che segnalano variazioni dell’ambiente fisico in cui si trovano gli impianti (ad esempio, fumo, calore, monossido di carbonio, rischio allagamento), gli allarmi di rete, che indicano interruzioni o danneggiamenti degli impianti stessi, e gli allarmi personali, che avvisano della necessità di soccorrere i lavoratori in caso di malore o infortunio.

- L’efficienza del SOC: un SOC deve essere in grado di individuare e correlare tra loro gli ambiti a rischio, valutando il livello di criticità degli allarmi e intervenendo in modo appropriato. Per fare ciò, è necessario che il SOC utilizzi tecnologie integrate tra loro, che consentano una comunicazione efficace verso gli analisti e una visione standardizzata degli eventi. Inoltre, è importante che il SOC adotti processi ottimizzati per la gestione degli incidenti, basati su regole di correlazione efficaci.

- La scalabilità del SOC: un SOC deve essere in grado di adattarsi alle esigenze delle imprese, offrendo servizi personalizzati e flessibili. Per fare ciò, è necessario che il SOC sia dotato di una piattaforma modulare e configurabile, che permetta di aggiungere o rimuovere funzionalità a seconda delle necessità. Inoltre, è importante che il SOC sia dotato di una capacità di elaborazione e archiviazione dei dati adeguata al volume e alla complessità degli eventi da monitorare.

L’importanza di un SOC che implementi soluzioni AI e ML

- La clusterizzazione e la categorizzazione degli eventi: AI e ML aiutano a raggruppare gli eventi in base alla loro natura, origine e impatto, e a classificarli tra minacce reali o falsi positivi. In questo modo, si facilita la gestione degli allarmi, in quanto si evitano inutili perdite di tempo e risorse. Inoltre, AI e ML aiutano a contestualizzare i dati relativi agli eventi, stabilendo il livello di affidabilità e raccomandando le azioni da intraprendere per risolvere gli incidenti. Ad esempio, se un evento ha una confidenza bassa rispetto ad altri della stessa severità, gli analisti potranno intervenire con maggiore priorità e mettere in campo le risorse più appropriate.

- La mappatura degli eventi secondo la nomenclatura MITRE ATT&CK: AI e ML aiutano a identificare la fase della catena di attacco in cui si trova un evento, secondo lo standard MITRE ATT&CK, che definisce le tattiche, le tecniche e i procedimenti utilizzati dagli attaccanti. In questo modo, si facilita la prevenzione e il contrasto delle minacce cyber, in quanto si può capire se un evento è parte di una strategia più ampia e complessa.

Il punto di Axitea: il concetto di SOC è in continua evoluzione

Sebbene siano generalmente conosciuti per la gestione di allarmi relativi a minacce informatiche (attacchi hacker) i SOC dovrebbero coprire una varietà più ampia di segnalazioni per garantire la sicurezza aziendale.

Questa flessibilità è al centro dell’attenzione dei Security Manager, e sempre Gartner stima che il 90% delle organizzazioni adotterà in qualche misura un modello SOC ibrido, arrivando ad esternalizzare almeno metà delle operazioni nei prossimi 3 anni.

Il lavoro di un SOC che offre servizi gestiti è proprio quello di togliere ai team di sicurezza aziendali l’onere del monitoraggio e aiutare nel contenimento e risposta ad eventuali attività che si rivelano non autorizzate.

- Baldin, Francesco (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!