Da ottobre 2022 e fino a gennaio 2023, Proofpoint ha osservato attacchi del tipo “Screentime” perpretati tramite il threat actor TA866. Un tipo di minaccia che monitorare il vostro sistema tramite una serie di screenshot per poi installare bot e stealer.

Proofpoint analizza TA866, minaccia di tipo Screentime

Norton: maggiore sicurezza per i dispositivi e VPN per la privacy online

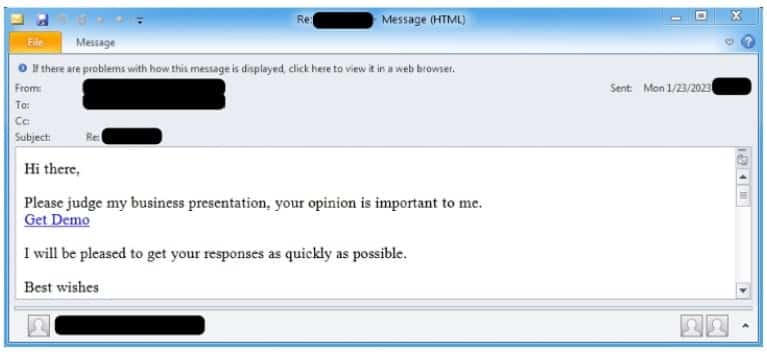

Proofpoint spiega che la catena di attacco inizia con un’e-mail contenente un allegato o un URL dannoso. Cliccando, gli utenti scaricano sul proprio dispositivo due malware che Proofpoint ha soprannominato WasabiSeed e Screenshotter. In alcuni casi, dopo l’attacco l’azienda di sicurezza ha rilevato attività che coinvolgono AHK Bot e Rhadamanthys Stealer.

Proofpoint ha etichettato questo vettore come TA866. Un vettore capce di eseguire attacchi su larga scala. Ha infatti disponibilità di strumenti personalizzati, capacità e contatti per acquistare strumenti e servizi da altri fornitori. E così facendo, aumentare i volumi di attività.

Come gli hacker colpiscono

I vettori d’attacco sembra essere soprattutto:

- Allegati Publisher (.pub) con macro

- URL che collegano (tramite 404 TDS) ai file Publisher con macro

- URL che collegano (tramite 404 TDS) a file JavaScript

- PDF con URL che collegano (tramite 404 TDS) a file JavaScript

Per il momento sembra che TA866 stia attaccando soprattutto organizzazioni negli Stati Uniti, anche se Proofpointsta osservando attacch anche in altre nazioni, con alcune email scritte in tedesco. Gli hacker non sembrano preferire dei particolari settori, attaccando in maniera indiscriminata aziende di ogni verticale.

La maggior parte delle campagne di ottobre e novembre 2022 ha coinvolto solo un numero limitato di e-mail, dirette a poche aziende. In media, attacchi ripetuti una o due volte alla settimana, con messaggi contenenti file Publisher allegati. A novembre e dicembre 2022, l’autore della minacciausa invece URL, con volumi di posta elettronica aumentati drasticamente. Migliaia o addirittura decine di migliaia di e-mail, con attacchi due a quattro volte a settimana. Nel gennaio 2023, la frequenza delle campagne si è ridotta, ma il volume invece è aumentato.

WasabiSeed e Screenshotter

Il pacchetto MSI “ke.msi” scaricato dal file JavaScript contenuto nei link e negli allegati, stabilisce la persistenza tramite un file LNK “OCDService.lnk” creato nella cartella di avvio di Windows – Proofpoint ha chiamato questo pacchetto WasabiSeed.

WasabiSeed è un downloader VBS che utilizza ripetutamente Windows Installer per connettersi al server C2 alla ricerca di pacchetti MSI da scaricare ed eseguire. Una funzione ricorsiva che continua a operare a insaputa dell’utente.

Il primo payload scaricato da WasabiSeed si chiama Screenshotter. Questo file permette agli hacker di acquisire uno screenshot JPG del desktop dell’utente e inviarlo a un C2 remoto tramite un POST a un indirizzo IP codificato. In pratica, serve per la ricognizione e profilazione delle vittime. Proofpoint ha osservato diverse varianti di Screenshotter, basate su Python, AutoIT e JavaScript/IrfanView.

Proofpoint su TA866: chi ha lanciato questo attacco?

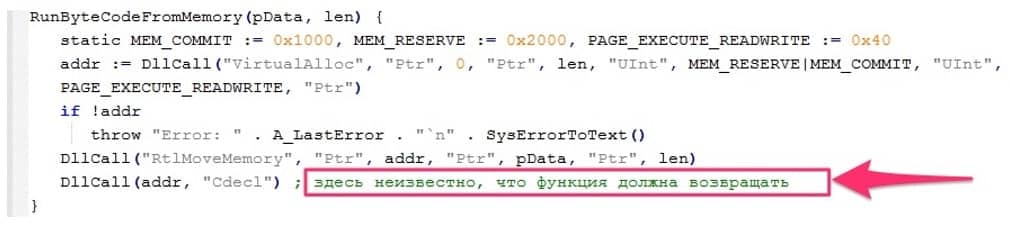

I ricercatori hanno identificato nomi e commenti di variabili in lingua russa in alcune parti di AHK Bot, che segue la ricognizione tramite screenshot. Stealer Loader contiene un commento “qui non si sa cosa dovrebbe restituire la funzione” in cirillico. Tuttavia, non sappiamo se chi ha creato questo vettore d’attaco è madrelingua russo oppure se ha copiato da altre fonti senza rimuovere il commento.

TA866 distribuisce malware tramite e-mail utilizzando sia strumenti di base che personalizzati. I ricercatori di Proofpoint hanno identificato più cluster di attività dal 2019 che si sovrappongono all’attività di TA866. Questo rende ancora più difficile capire chi ha generato l’attacco.

Sembra che le campagne siano motivate finanziariamente, usando Screenshotter per la profilazione in modo da sapere come attaccare gli utenti. Perché questo vettore abbia successo, serve che un utente clicchi su allegati e URL non protetti: una buona formazione di sicurezza potrebbe quindi arginare il problema.

Gli esperti possono trovare informazioni tecniche sul sito di Proofpoint.

- Ravagni, Stefano (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!