Nell’era digitale, le superfici di attacco delle aziende sono in continua espansione. Il trasferimento dei sistemi critici aziendali nel cloud, l’adozione dell’Internet delle cose (IoT) e la trasformazione digitale hanno reso la sicurezza informatica una sfida sempre più complessa. Raphaël Peyret, VP of Product Cloud Security di Bitdefender, analizza queste dinamiche e propone soluzioni avanzate tramite il Cloud Security Posture Management (CSPM).

L’evoluzione delle superfici di attacco e le relative sfide

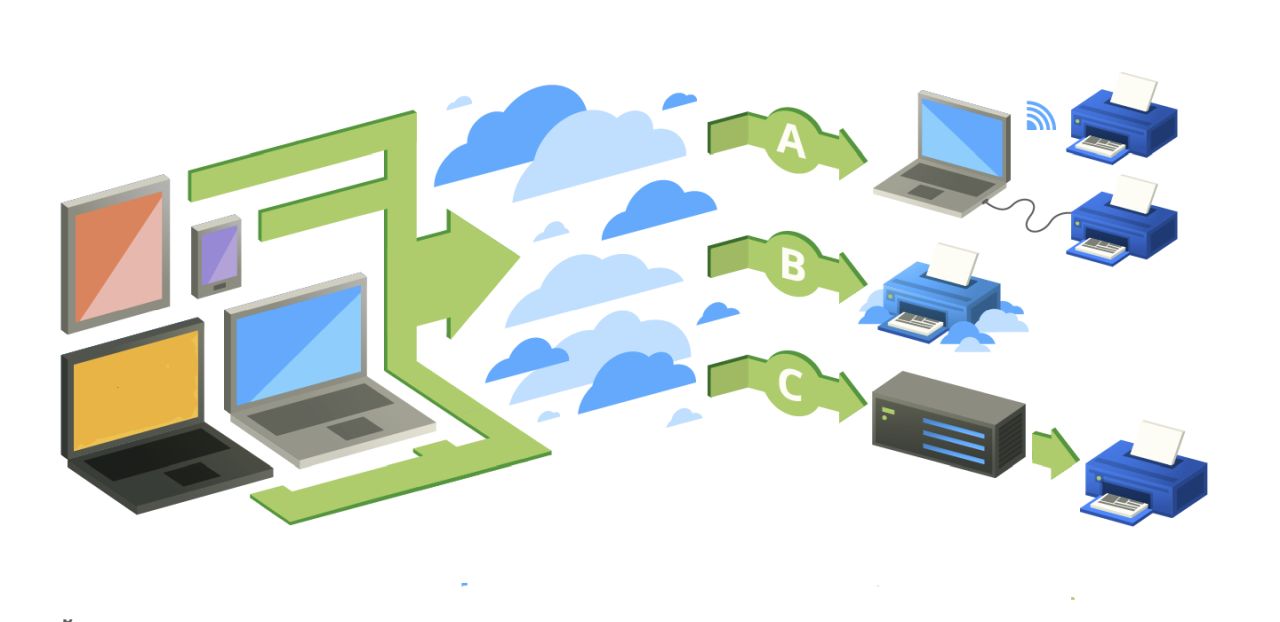

Con il trasferimento di sistemi aziendali critici su piattaforme cloud e l’uso crescente di dispositivi IoT, le aziende si trovano a dover gestire un numero sempre maggiore di punti d’ingresso vulnerabili. Questa espansione delle superfici di attacco offre ai criminali informatici nuove opportunità per penetrare nelle reti aziendali.

Le soluzioni di sicurezza tradizionali non sono progettate per affrontare la complessità degli attuali ambienti multicloud e delle moderne reti aziendali. Esse sono state pensate per proteggere applicazioni all’interno di data center statici, non tenendo conto dell’incremento di dispositivi e applicazioni che oggi si connettono alle reti aziendali.

Da questo link Bitdefender, Leader mondiale in sicurezza informatica

L’importanza delle soluzioni Cloud Security Posture Management

Le soluzioni CSPM di Bitdefender offrono una visibilità completa sulle superfici di attacco in continua evoluzione. Ciò permette ai team di sicurezza di identificare e correggere gli errori di configurazione del cloud. Errori che, ovviamente, possono essere sfruttati dai criminali informatici.

Bitdefender ci evidenzia cinque punti chiave per la scelta di una soluzione Cloud Security Posture Management:

- Visibilità completa. È essenziale avere una panoramica completa di tutte le risorse digitali, dagli ambienti on-premise ai cloud multicloud, passando per le app web di terze parti e gli endpoint decentralizzati.

- Conformità agli standard di sicurezza. Le soluzioni CSPM devono permettere di seguire le linee guida di sicurezza informatica stabilite da enti come il National Institute of Standards and Technology (NIST).

- Gestione di identità e privilegi. È fondamentale avere un controllo preciso su chi accede a cosa, prevenendo accessi non autorizzati e riducendo il rischio di configurazioni errate.

- Efficienza scalabile. La sicurezza deve essere in grado di scalare con le priorità aziendali, automatizzando la correzione delle vulnerabilità e gestendo le criticità senza interrompere le operazioni quotidiane.

- Implementazione semplificata. La soluzione CSPM scelta deve essere facile da implementare e fornire rapidamente visibilità e strumenti per migliorare la sicurezza aziendale, anche in presenza di competenze limitate nel team di sicurezza.

L’adozione di soluzioni di Cloud Security Posture Management è cruciale per le aziende che vogliono proteggere efficacemente le loro superfici di attacco in espansione. Queste soluzioni offrono visibilità, gestione delle identità, valutazione del rischio e automazione delle correzioni, permettendo alle aziende di mantenere un alto livello di sicurezza mentre continuano a crescere e innovare.

- SUONO RICCO E AVVOLGENTE: goditi un’esperienza audio migliorata con voci più nitide e bassi più profondi per un’esperienza Echo Dot immersiva.

- MUSICA E PODCAST: ascolta musica, audiolibri e podcast da Amazon Music, Audible, Apple Music, Spotify e molto altro, tramite wi-fi o Bluetooth.

- FELICE DI AIUTARTI: chiedi ad Alexa le previsioni del tempo, di impostare dei timer, di rispondere alle tue domande o semplicemente raccontarti barzellette.

- LA TUA CASA INTELLIGENTE, SEMPRE PIÙ SEMPLICE: controlla i dispositivi per Casa Intelligente compatibili con la tua voce o imposta routine per azioni basate sulla temperatura.

- MIGLIORI INSIEME: sincronizza più dispositivi Echo compatibili o associa Fire TV per la massima esperienza visiva.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!