Cisco Talos. il tema dell’azienda dedicato alla cyber intelligence e cybersecurity è riuscita a prendere contatto con un hacker protagonista delle minacce ransomware e utilizzatore del famoso LockBit. Aleks, questo è il suo nickname, ha accettato di condividere alcuni aspetti della sua vita e rivelare il motivo che lo ha spinto a impegnarsi in attività cybercriminali, come seleziona i suoi obiettivi e quali sono i suoi pensieri sull’attuale panorama delle minacce ransomware. Attraverso queste conversazioni, il team Talos è riuscito a comprendere in modo piuttosto chiaro le motivazioni e il codice di condotta di chi porta attacchi ransomware, informazioni importanti che spesso i team di sicurezza non prendono in considerazione.

Cisco Talos e la vita di un hacker che guadagna attraverso attacchi ransomware

Dall’intervista del Cisto Talos, pare che Aleks conduca una vita apparentemente normale: ama la cucina, la musica, la storia, ha scadenze sul lavoro come tutti e dedica il suo tempo libero alla famiglia e agli hobby.

Aleks dovrebbe avere circa 30 anni, risiede nella regione siberiana, ha quasi sicuramente un’istruzione di livello universitario ed opera nel mondo del ransomware da diversi anni. Le competenze necessarie per penetration test , la sicurezza della rete e come lavorare con la threat intelligence, sia open-source che dell’underground cybercriminale sono tutte “fai-da-te”. Nei primi anni del 2000 ha acquisito una buona conoscenza della rete e dei suoi protocolli e ha cominciato a concentrarsi sui linguaggi markup e scripting come HTML, CSS e JavaScript, insieme allo studio di piccoli framework web come CodeIgniter. Queste conoscenze tecnologiche lo hanno portato a trovare un impiego in una società IT.

Aleks dovrebbe avere circa 30 anni, risiede nella regione siberiana, ha quasi sicuramente un’istruzione di livello universitario ed opera nel mondo del ransomware da diversi anni. Le competenze necessarie per penetration test , la sicurezza della rete e come lavorare con la threat intelligence, sia open-source che dell’underground cybercriminale sono tutte “fai-da-te”. Nei primi anni del 2000 ha acquisito una buona conoscenza della rete e dei suoi protocolli e ha cominciato a concentrarsi sui linguaggi markup e scripting come HTML, CSS e JavaScript, insieme allo studio di piccoli framework web come CodeIgniter. Queste conoscenze tecnologiche lo hanno portato a trovare un impiego in una società IT.

Le rivelazioni di un pirata informatico che i team di sicurezza dovrebbero tenere in considerazione

L’intervista del team Cisco Talos ha messo in risalto le motivazioni che spingono un hacker a violare le reti di aziende e organizzazioni per farsi pagare un riscatto, I punti salienti dell’intervista e che dovrebbero essere tenuti in alta considerazione dai team di security sono:

- Gli hacker sono alla costante ricerca di sistemi senza patch, un modo semplice e veloce per introdursi nelle reti delle aziende. La gestione del patching può essere complicata, soprattutto per le grandi aziende.

- La maggior parte dei criminali informatici si affida quasi esclusivamente a strumenti open-source che sono facilmente disponibili su Internet: il modo più rapido ed efficace per portare un attacco senza dover utilizzare strumenti più sofisticati.

- I criminali informatici sono spesso autodidatti e avidi consumatori di notizie sulla sicurezza e si tengono aggiornati sulle ultime ricerche e vulnerabilità, utilizzando queste informazioni per i propri attacchi. Le aziende dovrebbero incoraggiare i loro team di sicurezza a continuare a imparare, non solo ottenendo certificazioni ma anche tenendosi aggiornati e seguendo da vicino le tendenze nel panorama delle minacce informatiche.

- I criminali informatici puntano a colpire gli obiettivi più semplici senza tener conto di alcun obbligo morale. Nonostante le dichiarazioni di Alek sull’etica degli attacchi, Talos ritiene che le scuole, le realtà che operano nell’assistenza sanitaria e quelle legate al COVID-19 rimangono obiettivi importanti.

- Anche se non più attivo, l’utlizzo del ransomware Maze era basato su un franchising con un vero e proprio programma di affiliazione. Come per Maze, anche l’abilitazione all’uso di Lockbit presuppone un processo di selezione e una condivisione degli utili. Inoltre, mantenere la parola data alla vittima è una parte importante parte del modello di business di LockBit.

Il punto di vista di Aleks

- Gli hacker sembrano caratterizzati da un codice etico piuttosto contradditorio: Aleks, ad esempio, esprime un forte disprezzo per coloro che attaccano le organizzazioni sanitarie ma, allo stesso, fornisce prove deboli sul fatto che non siano un suo obiettivo

- Gli ospedali sono considerati dei bersagli facili da colpire ed effettuano il pagamento del riscatto con percentuali che vanno dall’80% al 90%

- I gestori di Maze trattenevano fino al 35% dei profitti generati da attacchi ransomware dei suoi affiliati: una percentuale estremamente elevata rispetto ad altri gruppi che ha scoraggiato alcuni hacker dal lavorare con loro.

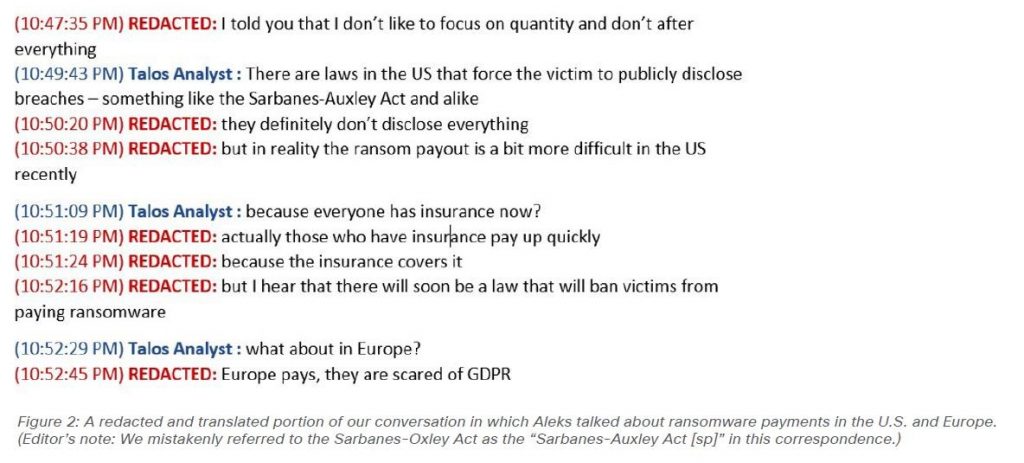

- Il GDPR dell’Unione europea gioca a favore dei “cattivi”: le vittime di ransomware in Europa sono più propense a pagare il riscatto per evitare le conseguenze legali di un attacco in caso diventasse di dominio pubblico. Anche gli Stati Uniti sono un obiettivo ma, essendo obbligatorio segnalare alle autorità tutte le violazioni subite, spesso l’interesse a pagare un riscatto è più ridotto.

- Losito, W. Brian P. (Autore)

- Sbaraglia, Giorgio (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!