Il software è il motore dell’innovazione e della trasformazione digitale delle aziende, che grazie ad esso possono offrire servizi e programmi più efficienti, trasparenti ed economici. Tuttavia, richiede anche una costante manutenzione e aggiornamento, per evitare che diventi obsoleto e facile preda dei criminali informatici. Questi ultimi, infatti, possono sfruttare le vulnerabilità presenti nel codice del software per accedere a informazioni sensibili, lanciare attacchi denial-of-service o addirittura prendere il controllo dei sistemi.

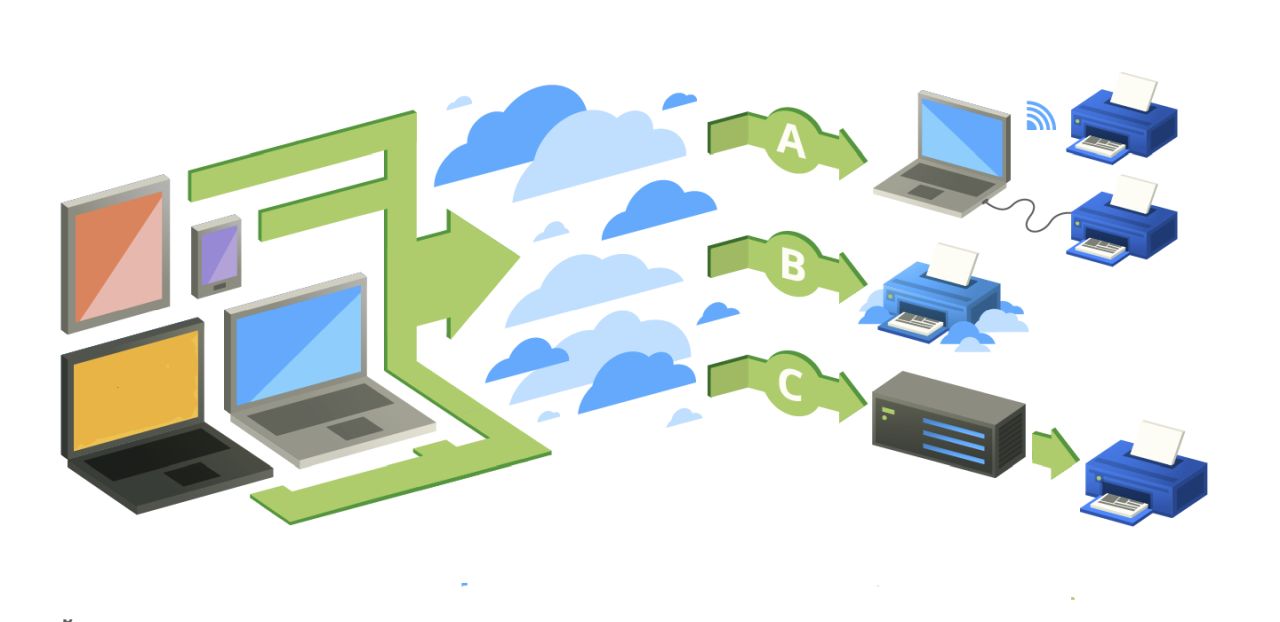

Proprio per questo motivo, i responsabili IT e di sicurezza devono collaborare con gli sviluppatori per garantire che le applicazioni e le soluzioni tecnologiche siano sempre allineate agli standard più recenti. Questo non è sempre facile, visto che gli sviluppatori utilizzano numerosi strumenti per accelerare le proprie attività, come ad esempio l’automazione, le tecnologie cloud-native, le architetture a microservizi e il codice open source. Queste soluzioni, seppur innovative, introducono anche nuove complessità e rischi per la protezione aziendale.

Ce ne ha parlato Massimo Tripodi, Country Manager di Veracode Italia, che ci ha fornito anche alcuni consigli su come mitigare le vulnerabilità a livello software.

Software, sicurezza e vulnerabilità: lo scenario attuale

Prova Bitdefender, Leader mondiale in sicurezza informatica

In un mondo sempre più interconnesso, una falla di sicurezza in un’applicazione può avere conseguenze gravi e diffuse. Le vulnerabilità del software sono infatti un fenomeno che ha colpito la cosiddetta software supply chain. Secondo una ricerca di IBM, il costo medio di una violazione dei dati nel 2023 è di 4,45 milioni di dollari. Un dato in aumento rispetto ai 4,35 milioni di dollari dell’anno scorso. Questa tendenza non sembra arrestarsi, e impone ai responsabili IT di aiutare gli sviluppatori a ridurre al minimo l’introduzione e l’accumulo di punti critici di sicurezza nel loro software. Le falle di sicurezza sono difetti di implementazione che possono portare a diverse vulnerabilità, sfruttabili dagli attaccanti per violare le applicazioni.

Da un recente report di Veracode sulla sicurezza applicativa è emerso che le falle sono così diffuse che il 32% delle applicazioni risulta possederne già nel momento in cui viene messo in produzione per la prima volta. Dopo cinque anni, la percentuale che presenta almeno una falla di sicurezza sale al 70%.

Questo suggerisce che le operazioni per porvi rimedio debbano iniziare il prima possibile. Questo perché un’applicazione accumula vulnerabilità in modo costante. Sia per l’aumento della complessità dovuto ad anni di crescita, sia per la inevitabile diminuzione dell’attenzione alla produzione nel corso del tempo, c’è il 90% di possibilità che un’applicazione contenga almeno una falla entro i 10 anni di vita.

Dimensioni, età e tempo trascorso dall’ultima scansione sono fattori che aumentano la probabilità di introdurre nuove falle. Difatti non basta semplicemente evidenziarle per risolverle. Gli sviluppatori devono comprendere al meglio come correggerle ed evitare di crearne di nuove in futuro.

Alcune buone pratiche per prevenire e correggere le falle di sicurezza

Per ridurre il rischio di introdurre e accumulare falle di sicurezza nel software, gli sviluppatori possono adottare alcune best practice, tra cui:

- Usare l’automazione tramite scansioni API. L’automazione è fondamentale per aumentare la velocità e l’efficienza dello sviluppo del software, ma anche per garantirne la sicurezza. Le scansioni API sono programmi che eseguono l’analisi del codice in modo automatico. Queste limitano l’interazione umana durante il ciclo di vita dello sviluppo del software. Le aziende che usano l’automazione per lanciare scansioni tramite API ottengono risultati migliori, riducendo la probabilità di falle. Secondo il report Veracode State of Software Security, quando le applicazioni integrano l’analisi del codice nella loro pipeline tramite scansioni API, la probabilità di falle diminuisce in media del 2%. Inoltre si riduce anche la percentuale mensile di nuove vulnerabilità, dal 27% al 25%.

- Eseguire scansioni frequenti e di diversa tipologia. L’analisi del codice è un’attività che va svolta in tutte le fasi del ciclo di vita del software, dall’ideazione alla distribuzione, fino alla dismissione dell’applicazione. Più spesso si analizza un’applicazione, meno si rischia di scoprire falle in fase di scansione. Per ogni mese di ritardo, le aziende possono prevedere un aumento medio di probabilità di introduzione di vulnerabilità dell’1,3%. Per questo motivo, le scansioni devono essere frequenti e continue, integrando la sicurezza nelle pipeline di sviluppo. Oggi, il 90% delle applicazioni viene scansionato più di una volta alla settimana, e la maggior parte anche tre volte. Inoltre, le scansioni devono essere di diversa tipologia, utilizzando una suite completa di strumenti. Questi devono includere anche scanning statici, dinamici e analisi della composizione del software (SCA – software composition analysis).

- Formare gli sviluppatori sul campo. La formazione in materia di sicurezza è essenziale per insegnare agli sviluppatori come individuare e correggere le falle di codifica. Le aziende possono implementare percorsi di formazione che aiutino gli sviluppatori a comprendere meglio le vulnerabilità, tramite esperienza diretta. Utilizzando codice reale, gli specialisti IT vengono guidati attraverso esempi di falle specifiche. Questi possono quindi sviluppare ed eseguire exploit per definire la propria intuizione relativa alle falle di sicurezza e scrivere le patch che possono risolverle, fornendo esperienza e competenze per eventuali casi futuri.

“In aggiunta a queste tre iniziative – chiosa Tripodi – le aziende dovrebbero prendere in considerazione la definizione di un programma esteso per la gestione del ciclo di vita delle applicazioni. Un programma che comprenda anche controllo delle modifiche, allocazione delle risorse e verifiche organizzative”

- 【Cuscinetto in Silicone Grande più Protettivo】 L'ampio cuscinetto in silicone sul supporto pc portatile offre una maggiore sicurezza e la massima protezione contro i graffi e lo scivolamento del laptop. I cuscinetti in silicone antiscivolo sul fondo e sui ganci mantengono inoltre stabile il laptop.

- 【Regolazione dell'altezza a 8 Livelli e Design Ergonomico】 Il laptop stand solleva il laptop da 8 cm a 17 cm di altezza con 8 opzioni di altezza. Un corretto angolo di visione può migliorare efficacemente la postura seduta, In tal modo alleviando l'affaticamento di parti del corpo come polsi, spalle, collo e schiena, permettendoti di lavorare facilmente e vivere felicemente.

- 【Facile da Trasportare e Pieghevole】 Il rialzo pc portatile è molto facile da usare, pronto all'uso fuori dalla scatola e non richiede alcun assemblaggio. Il supporto laptop è molto portatile (Lunghezza * larghezza * altezza: 26.7 * 5 * 1.8 cm; peso: 250g), Dotato di borsa in flanella delicata sulla pelle e antiallergica per un facile stoccaggio e trasporto.

- 【Stabilità e Durata Senza Precedenti】 [1] Il supporto notebook è realizzato in alluminio di alta qualità e plastica ABS, la massima capacità di carico può raggiungere i 20 kg; [2] La supporto per pc portatile adotta un design a forma di "X", aumenta notevolmente la stabilità complessiva della staffa; [3] La struttura a doppio triangolo rende il supporto per laptop più stabile.

- 【Soddisfa Tutte le tue Esigenze di Attrezzatura】 Il supporto portatile è adatto a tutte i laptop da 10-15,6 pollici; Compatibile con laptop e tablet della serie Samsung, serie HUAWEI, serie Lenovo, serie Dell, serie MacBook, serie ASUS; E Kindle e altri dispositivi; può essere utilizzato anche per libri, cornici, ecc.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!