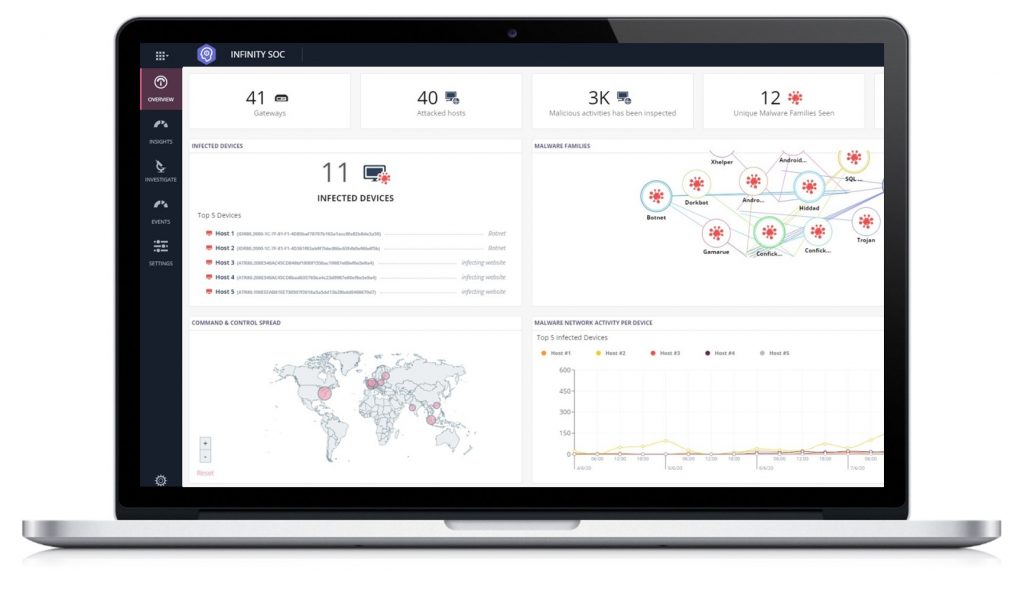

Check Point Software annuncia il lancio di Infinity SOC, uno strumento destinato ai team di Security and Operations Center (SOC) per l’analisi degli incidenti, che si basa sull’intelligenza artificiale, al fine di evitare falsi positivi e individuare automaticamente incidenti critici che possono essere risolti con un solo clic. Infinity SOC unifica le fasi di prevenzione e individuazione delle minacce, indagini e misure correttive, in un’unica piattaforma.

Infinity SOC, un’unica piattaforma dedicata alla sicurezza tramite AI

L’app analizza gli incidenti e filtra gli avvisi per voci di registro irrilevanti per consentire ai team di sicurezza di concentrarsi sugli attacchi informatici più sofisticati, che di solito sono i più pericolosi.

“Per noi era fondamentale trovare una soluzione che ci aiutasse a superare l’ammasso quotidiano di allarmi ed eventi per poter analizzare solo la manciata di minacce reali e potenzialmente dannose per le nostre reti”, ha dichiarato Soren Kristensen, Security Engineer di Terma A/S. Infinity SOC ci permette esattamente di fare questo e molto altro ancora. Ci ha permesso di filtrare tutti gli alert e i rumori di fondo non rilevanti, in modo da avere una visione chiara del vero stato di sicurezza in tutta la nostra rete e di automatizzare i processi, permettendoci di focalizzare sulle attività che contano davvero. Ci fornisce, inoltre, informazioni sulle minacce e capacità di rilevazione che semplicemente non avevamo in precedenza.”aggiunge.

Include inoltre approfondite ricerche sui social media e su OSINT per ulteriori approfondimenti, a differenza di altre soluzioni che utilizzano database di minacce offline. I file sospetti vengono rapidamente scansionati utilizzando l’emulazione della minaccia SandBlast, che, secondo Check Point, ha la migliore percentuale di blocco del malware sul mercato.

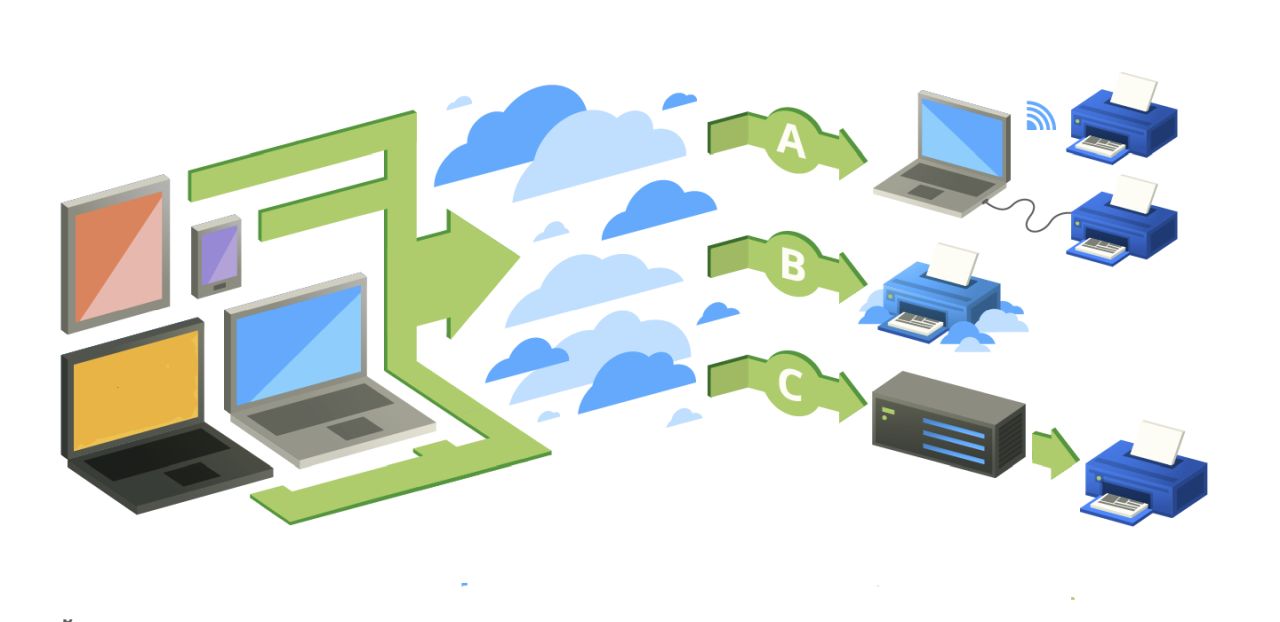

Una piattaforma gestita in modalità SaaS

Infinity SOC è una piattaforma cloud gestita a livello centrale, “che migliora l’efficienza operativa per i team e riduce il TCO, afferma Check Point. “Può essere implementata in pochi minuti e consente di evitare i costi di archiviazione dei log e i problemi di privacy con una singola analisi degli eventi nel cloud, che non esporta né archivia i log degli eventi”.

“Infinity SOC consente alle squadre di sicurezza di ridurre il sovraccarico giornaliero di allerte e log di eventi ed elimina i punti ciechi della rete per individuare e bloccare automaticamente gli attacchi più sofisticati prima che possano causare danni”, ha affermato Itai Greenberg, VP del Product Management di Check Point. “La sua analisi avanzata basata su AI, alimentata dalla risorsa di intelligence per il riconoscimento delle minacce più avanzata del settore, filtra milioni di alert riducendo le notifiche ad una manciata di minacce critiche e reali, in modo che gli analisti possano fornire le risposte più rapide e mirate possibili a salvaguardare la loro azienda. Nessun’altra soluzione offre la combinazione di Infinity SOC, capace di unire prevenzione, rilevamento, indagine e capacità di risposta automatizzate in un’unica piattaforma.”

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!