Alla conferenza sulla sicurezza di Black Hat negli Stati Uniti di questa settimana, i ricercatori sulla sicurezza IoT dell’Armis Group hanno rilasciato i dettagli di una nuova tecnica che può essere utilizzata per attaccare i dispositivi all’interno delle reti interne delle aziende. Questa tecnica, chiamata EtherOops, funziona solo se la rete di destinazione contiene cavi Ethernet difettosi nel percorso tra l’aggressore e la sua vittima. La tecnica EtherOops è solo uno scenario di attacco teorico scoperto in laboratorio dal team Armis e non un problema che si è manifestato fino ad oggi.

Tuttavia, Armis avverte che EtherOops potrebbe essere utilizzato in determinati scenari da “aggressori sofisticati” e non può essere escluso in questo momento.

EtherOops, ecco come funziona

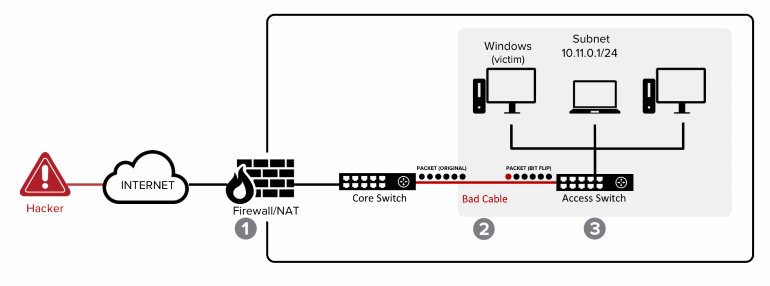

L’attacco EtherOops è di tipo “a pacchetto”. Questi sono attacchi in cui i pacchetti di rete sono nidificati l’uno nell’altro. Il wrapper esterno è un normale pacchetto, mentre il wrapper interno contiene codice o comandi dannosi. Il pacchetto esterno consente al payload dell’attacco di ignorare le difese di rete, come i firewall, mentre il pacchetto interno attacca i dispositivi all’interno della rete.

“Complicato? Sì, ma non impossibile”, hanno affermato i ricercatori del team di Armis, descrivendo gli attacchi EtherOops.

Attacchi che difficilmente hanno successo

Ma gli esperti di Armis sono anche i primi ad ammettere che un attacco EtherOops non è facile da eseguire e richiede condizioni speciali. Per cominciare, i cavi difettosi all’interno di una rete in punti chiave.

In secondo luogo, mentre gli attacchi a zero clic (nessuna interazione dell’utente) possono essere eseguiti in determinate situazioni, la maggior parte degli scenari richiederà molto probabilmente di attirare un utente in un sito Web dannoso al fine di fornire all’aggressore una connessione diretta con esso, in modo che possa distribuire i propri payload.

Infine, gli errori di bit-flip non sono particolarmente elevati. Questo significa che l’attacco che sta effettivamente bombardando le reti con grandi quantità di pacchetti, deve sperare che un fortunato bit-flip finisca per distribuire il malwar dell’attaccante. Questa possibilità è quindi molto remota.

Il modo più semplice per proteggersi da questi attacchi è utilizzare cavi Ethernet schermati o utilizzare prodotti per la sicurezza di rete in grado di rilevare i payload pacchetto per pacchetto nel traffico di rete interno.

Armis ha lanciato un sito web speciale per descrivere l’attacco EtherOops, ha pubblicato due video dimostrativi degli attacchi EtherOops e un white paper di 44 pagine che descrive l’attacco a livello tecnico.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!