Con il 2023 ormai alle spalle, possiamo fare una pausa e riflettere attentamente cosa ha funzionato e cosa no. In particolare esamineremo il panorama delle minacce nel 2023, valutando cosa ha catturato la nostra attenzione, causando scompiglio, e cosa è rimasto inosservato. È essenziale comprendere le lezioni apprese nel corso dell’anno appena trascorso per migliorare la gestione del rischio in questo 2024. In sintonia con questo obiettivo, l’Unità di Ricerca sulle Minacce (TRU) di Qualys ha preparato una serie completa di blog per analizzare il panorama delle minacce nel 2023 e trarre insegnamenti fondamentali. Questo articolo prende spunto da ciò che Saeed Abbasi, Product Manager – Threat Research Unit, Qualys, ha detto nel suo intervento “2023 Threat Landscape Year in Review: If Everything Is Critical, Nothing Is“. Per chi non fosse a conoscenza di Qualys, si tratta di una IT Security e Compliance Platform.

Panorama delle minacce nel 2023: ecco l’analisi del TRU di Qualys

La Qualys Threat Research Unit (TRU) ha analizzato le vulnerabilità ad alto rischio per ottenere maggiori approfondimenti e discutere le tendenze comuni. Sono stati esaminati metodi e tattiche utilizzati e quali strategie possiamo utilizzare per rafforzare le difese contro di essi.

Le statistiche del 2023

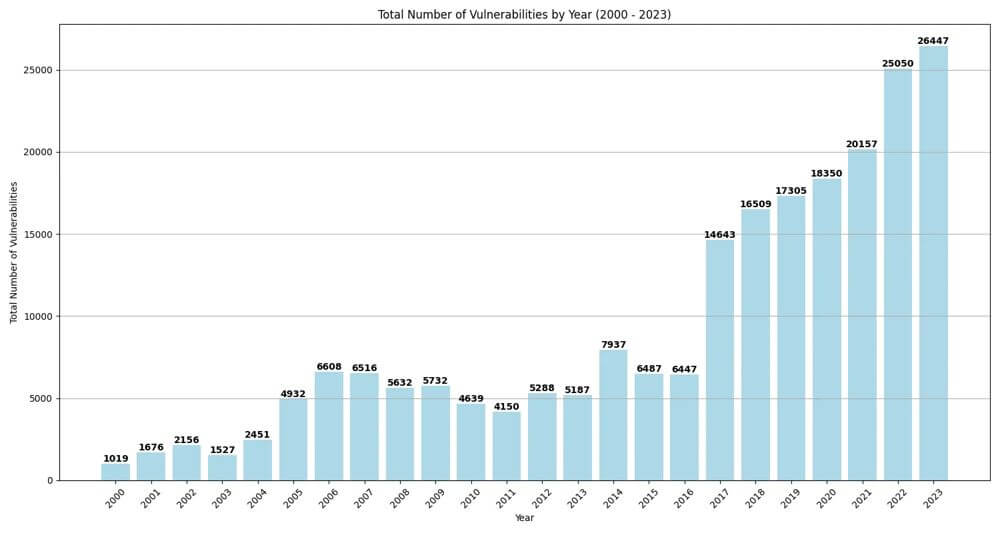

Lo scorso anno sono state divulgate circa 26.447 vulnerabilità, superando di oltre 1.500 CVE il numero totale di vulnerabilità divulgate nel 2022. Questo continua la tendenza pluriennale di trovare più vulnerabilità rispetto all’anno precedente.

Come proteggere i tuoi dati? Scopri Bitdefender qui, Leader mondiale nella sicurezza informatica!

Tuttavia, non tutte le vulnerabilità presentano un rischio elevato; infatti, un piccolo subset (meno dell’1%) contribuisce al rischio più elevato. Queste vulnerabilità particolarmente critiche sono quelle che hanno uno sfruttamento strumentalizzato, e sono attivamente sfruttate da ransomware, attori minacciosi e malware, o hanno evidenze confermate di sfruttamento nel mondo reale. Sono queste vulnerabilità che esamineremo dettagliatamente.

Ecco i risultati emersi dall’analisi del TRU di Qualys

Oltre 7.000 vulnerabilità avevano codice di exploit proof-of-concept. Queste vulnerabilità potrebbero portare a uno sfruttamento efficace; tuttavia, il codice di exploit è generalmente di qualità inferiore, il che potrebbe ridurre la probabilità di successo di un attacco.

Inoltre, 206 vulnerabilità avevano codice di exploit armato e disponibile. È molto probabile che gli exploit per queste vulnerabilità compromettano il sistema di destinazione, se utilizzati.

115 vulnerabilità, invece sono state sfruttate regolarmente da autori di minacce, malware e gruppi di ransomware come CL0P.

Delle vulnerabilità osservate, 109 presentavano segni di sfruttamento noti e sono state elencate nella KEV Cybersecurity and Infrastructure Security Agency (CISA). Altre 97 vulnerabilità sono state sfruttate in natura ma non sono state incluse nell’elenco KEV CISA.

Gruppi di ransomware come LockBit e Cerber hanno sfruttato 20 vulnerabilità.

Inoltre, 15 vulnerabilità sono state sfruttate da malware e gruppi di botnet. Nell’immagine sottostante possiamo osservare un riepilogo di quanto detto.

Più di un terzo delle vulnerabilità ad alto rischio identificate potevano essere sfruttate remotamente. Questo sottolinea la necessità critica di una strategia completa di gestione delle vulnerabilità che includa capacità di scansione remota, non basandosi esclusivamente su metodi basati su agenti.

Tempo medio per sfruttare le vulnerabilità ad alto rischio

Nel 2023 abbiamo assistito a una tendenza critica nello sfruttamento di vulnerabilità ad alto rischio. L’analisi dell’Unità di Ricerca sulle Minacce (TRU) di Qualys, rivela un’insight sorprendente su quanto rapidamente gli attaccanti sfruttino queste vulnerabilità.

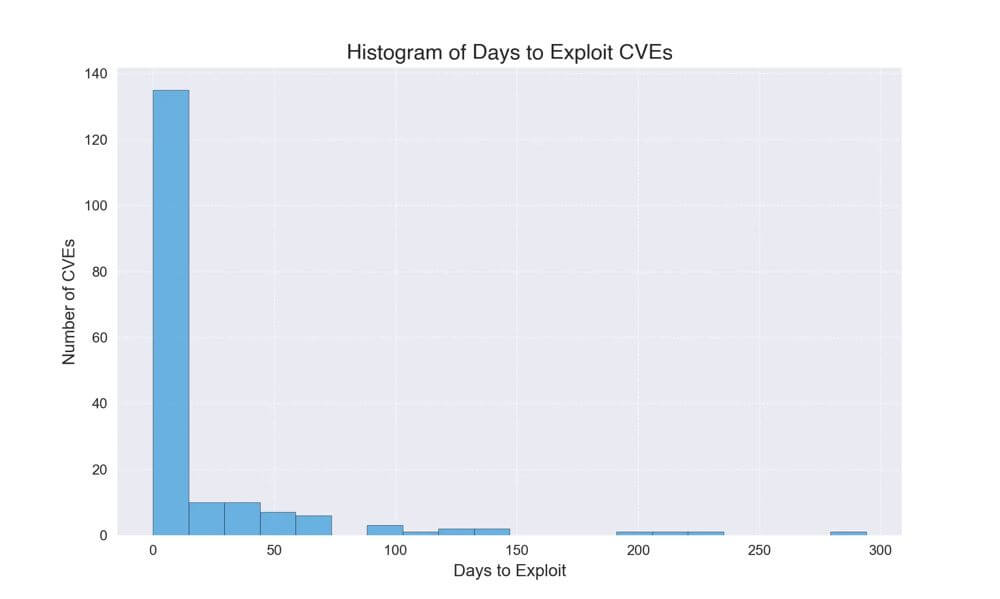

Risulta quindi, che il tempo medio per sfruttare vulnerabilità nel 2023 è di 44 giorni (circa un mese e mezzo). Tuttavia, questa media maschera l’urgenza della situazione. Infatti questo numero rappresenta la media. In numerose occasioni, le vulnerabilità avevano uno sfruttamento disponibile proprio il giorno in cui venivano pubblicate. Questa azione immediata rappresenta un cambiamento nel modus operandi degli attaccanti, evidenziando la loro crescente efficienza e la sempre più ridotta finestra di risposta da parte dei difensori.

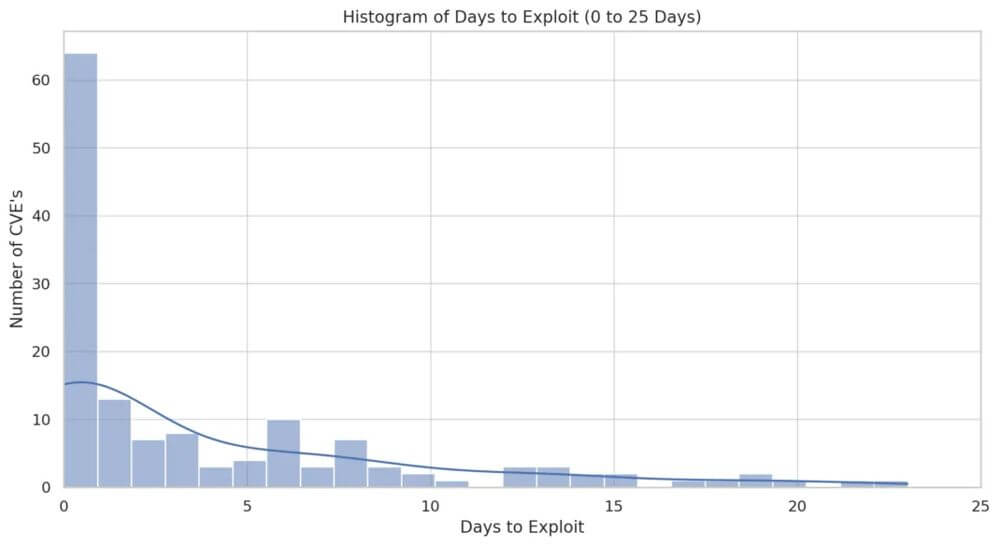

Prendendo in esame una finestra di 25 giorni è emerso un risultato impressionante. Circa il 25% di queste vulnerabilità è stato immediatamente preso di mira per lo sfruttamento, con l’exploit pubblicato lo stesso giorno in cui la vulnerabilità stessa è stata resa pubblica. Questa statistica serve da campanello d’allarme per le organizzazioni affinché adottino una posizione proattiva nei confronti della gestione delle patch e delle informazioni sulle minacce. Nell’immagine sottostante possiamo osservare come la situazione sia delicata e a rischio.

I dati mostrano che il 75% delle vulnerabilità sono state sfruttate entro 19 giorni (circa tre settimane) dalla pubblicazione. Questa sequenza temporale offre alle organizzazioni una finestra cruciale per stabilire le priorità e affrontare le vulnerabilità più critiche.

Ecco alcune best practise secondo Qualys per affrontare al meglio le minacce informatiche

È evidente che il rapido ritmo di trasformazione delle vulnerabilità in armi e la diversità degli attori delle minacce pongono sfide significative per le organizzazioni a livello globale. Ecco alcune raccomandazioni chiave per ridurre il rischio:

- Per valutare con precisione il rischio reale presentato dalle vulnerabilità aperte all’interno della propria organizzazione, è essenziale che le aziende utilizzino una serie completa di sensori. Questi vanno dagli agenti agli scanner di rete fino agli scanner esterni.

- Effettuare un inventario accurato di tutte le applicazioni rivolte al pubblico e dei servizi remoti. Questo per garantire che non siano vulnerabili a exploit ad alto rischio.

- Adottare un approccio articolato per dare priorità alle vulnerabilità. Concentrarsi su quelli noti per essere sfruttati in natura (iniziare con il CISA KEV). Successivamente, concentrasi su quelli con un’alta probabilità di sfruttamento (indicato da un punteggio EPSS elevato) e quelli con codice di exploit utilizzato come arma disponibile.

Queste raccomandazioni fornite da Qualys, contribuiranno a rafforzare la necessità fondamentale di un approccio solido e proattivo alla gestione della vulnerabilità e del rischio, soprattutto in un’era di minacce informatiche sempre più sofisticate e pervasive.

- Cervelli, Riccardo (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🔍CrowdStrike e Microsoft al centro del più grande incidente digitale globale

🏭McKinsey svela come l'AI generativa sta ridefinendo il panorama aziendale

🥶Direttiva NIS2: come gestire il processo di conformità

📐Exadata Exascale: l'architettura dati intelligente per il cloud di Oracle

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!