GitHub, la piattaforma per la condivisione di progetti software di Microsoft, sta soffrendo un attacco su larga scala che la sta inondando di milioni di archivi generati automaticamente. Questi repository contraffatti contengono malware offuscato in grado di rubare password e dati dagli sviluppatori che intendono utilizzarli.

Un gruppo di hacker ancora sconosciuto è riuscito ad automatizzare il processo di creazione dei repository. Questi sono cloni di archivi legittimi, ma contenenti codice malevolo, e identificarli è pressochè impossibile. Infatti, molti sviluppatori vengono tratti in inganno e utilizzano i repository contraffatti al posto di quelli legittimi.

GitHub possiede un sistema per l’identificazione di processi di automazione. Tuttavia, questo sistema non è abbastanza efficiente, e non è in grado di identificare repository create manualmente. Matan Giladi e Gil David, ricercatori presso la società di sicurezza Apiiro, hanno commentato che, nonostante il sistema di identificazione automatica riesca a eliminare il 99% dei repository malevoli, quelli che sopravvivono sono ancora migliaia.

Questi attacchi non sono un caso isolato

Attacchi di questo tipo esistono da molti anni. Nel 2016, infatti, decine di archivi infetti, con nomi simili a quelli di archivi legittimi, vennero caricati sulle piattaforme di distribuzione di pacchetti RubyGems, PyPI e NPM, risultando in migliaia di download. Questo tipo di attacco alla catena di approvvigionamento è detto “typosquatting“, in quanto vengono utilizzati nomi simili ad archivi legittimi e ampiamente utilizzati.

Nel 2021, invece, un ricercatore utilizzò una tecnica simile per distribuire codice malevolo sulle reti di Apple, Microsoft, Tesla e altre compagnie. La tecnica utilizzata è detta “dependency confusion“, e consiste nell’iniettare malware nei repository pubblici e dandogli lo stesso nome di repository utilizzati dalle compagnie nei loro prodotti. Questo tipo di attacco è particolarmente efficace perché i gestori di pacchetti delle compagnie effettuano automaticamente il download dei repository, infettando di conseguenza i loro dispositivi.

Creare confusione tra gli sviluppatori

La tecnica utilizzata dal gruppo hacker su GitHub si chiama “repo confusion“, ed è simile alla dependency confusion sopra discussa. La divergenza sostanziale sta nel fatto che, differenza della dependecy confusion, che sfrutta l’automazione dei gestori di pacchetti, la repo confusion sfrutta l’erroe umano.

Lo schema di operazione utilizzato dagli hacker è molto semplice. Innanzitutto, i cybercriminali clonano repository esistenti, utilizzando l’opzione di forking fornita da GitHub, e iniettano in essi codice malevolo. I repository infetti vengono caricati su GitHub e clonati automaticamente migliaia di volte. Infine, gli hacker pubblicizzano i repository su Discord e nei forum per incentivarne l’utilizzo.

I dispositivi degli sviluppatori che utilizzano i repository contraffatti vengono infettati da malware offuscato, che a sua volta scarica ulteriore codice malevolo. Il malware, infine, colleziona cookies per l’autenticazione, dati della clipboard e credenziali di login e li invia ai server degli hacker.

L’attacco non accenna a fermarsi

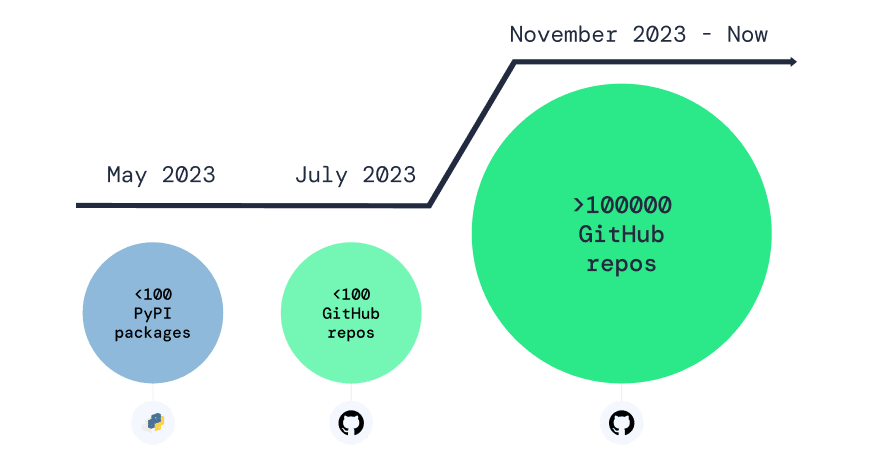

La campagna è iniziata lo scorso maggio e non si è ancora conclusa. L’anno scorso erano stati identificati molti repository infetti sulla piattaforma PyPI, che in seguito erano stati trasferiti su GitHub. Ad oggi, si stima siano presenti circa 100,000 archivi contraffatti, e il numero continua a crescere.

GitHub è una piattaforma molto utilizzata e ricca di archivi, quindi identificare i repository malevoli è molto difficile, nonostante i sistemi di rilevazione automatici e i team di esperti che analizzano manualmente il codice. Inoltre, gli hacker compromettono repository di nicchia e poco popolari, facendo sì che gli sviluppatori ignari siano più proni a commettere l’errore di distrazione che porta al download di codice malevolo.

Per evitare di cadere nella trappola degli hacker, consigliamo di scaricare sempre da fonti sicure e prestare particolare attenzione alle repository che sono state clonate ad altre. GitHub ci aiuta sotto questo punto di vista, in quanto queste vengono riportate come “forked”.

- Pipinellis, Achilleas (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!