Abitualmente pensiamo alle minacce informatiche come qualcosa di massivo e veloce, qualcosa che normalmente conquista le prime pagine dei giornali. Eppure la sicurezza non è minacciata solo da questo genere di attacchi. Ultimamente stanno prendendo piede quelli “Low and Slow“, quelli che prediligono la furtività e il metodo al caos e che sono progettati per insinuarsi in modo lento e inesorabile nelle nostri reti, minimizzando normalmente l’impatto sul trasferimento dei dati o sui livelli di connettività.

Queste caratteristiche, decisamente inedite nel panorama della cyber security, rendono queste tecniche difficili da rilevare se non sfruttando il machine learning e l’intelligenza artificiale.

Volete capire qualcosa di più sugli attacchi “Low and Slow”? Darktrace, leader nel settore della sicurezza informatica, ha deciso di esaminare tre casi reali per capire come combattere il fenomeno.

Identificare le vulnerabilità

Nella rete di una europea di servizi finanziari, Darktrace ha scoperto un server che eseguiva scansioni delle porte di vari computer interni. Un’operazione che viene normalmente svolta a scopo di test ma che veniva sfruttata dagli hacker per trovare eventuali vulnerabilità.

In un periodo continuativo di sette giorni, il server ha eseguito circa 214.000 connessioni non riuscite verso 276 diversi dispositivi, ma prendendo di mira solo un numero limitato di porte al giorno. Un processo lento che causava un minimo livello di disturbo e che eludeva quindi tutte le difese basate su regole.

In questi casi l’Intelligenza Artificiale può identificare anche la minima deviazione dal comportamento “normale” di dispositivi, utenti o reti, cosa che ha permesso a Darktrace di riconoscere il modello e avvisare il clienti.

La sottrazione dei dati Low and Slow

Passiamo al secondo esempio. Questa volta parliamo di un’azienda manifatturiera che stava effettuando oltre 2.000 connessione ad un host raro. A cosa servivano? A trasferire esternamente oltre 9,15 GB di dati, divisi però in piccoli pacchetti.

In combinazione con il volume accumulato di dati in uscita dalla rete, l’IA di Darktrace l’ha identificata come deviazione significativa nel comportamento del dispositivo, indicando un attacco in corso.

Attacchi Command and Control Low and Slow

Identificare i malware prima che compaiano sulle liste delle minacce note rappresenta un’abilità cruciale per contrastare minacce gravi e mai viste prima. Darktrace effettua tutto questo individuando i “beaconing pattern”. Che cosa sono? Il beaconing si verifica quando un programma dannoso – un virus quindi – tenta di stabilire un contatto con la sua infrastruttura online e, in modo simile a una scansione di rete, crea un incremento delle connessioni in uscita.

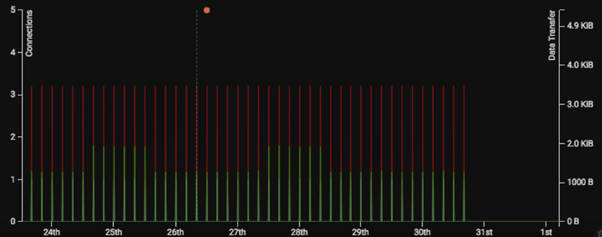

Il nostro ultimo esempio riguarda proprio questo. In una rete aziendale infatti Darktrace ha individuato un dispositivo che effettuava connessioni a intervalli regolari a un’estensione browser dannosa. Il tasso medio di connessione era di 11 connessioni ogni 4 ore; anche in questo caso, un livello basso di attività che poteva facilmente confondersi con un traffico internet normale.

L’intelligenza artificiale di Darktrace ha assegnato un punteggio di beaconing elevato segnalando quindi l’attività anomala.

L’importanza dell’intelligenza artificiale

La nuova era della cyber defence avrà come protagonista l’IA, diventata ormai strumento indispensabile grazie alla sua capacità di apprendere un “modello di vita” in continua evoluzione, scoprire gli attacchi in corso e rispondere autonomamente, neutralizzandoli prima che si trasformino in qualcosa di molto più grave.

Questa caratteristica è fondamentale non solo per attacchi di alto profilo e in rapida evoluzione come NotPetya o WannaCry, ma anche – e soprattutto – per le insidie Low and Slow.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!