I sistemi di controllo industriale (Industrial Control Systems, ICS) sono ciò che tiene in moto il mondo odierno, dalle centrali elettriche alle fabbriche. Nonostante la loro importanza, però, non godono dello stesso livello di sicurezza dei sistemi IT: questa situazione, secondo il SANS Institute, deve cambiare al più presto.

Per questo motivo, il SANS Institute ha deciso di redigere una guida strategica dedicata alla sicurezza dei sistemi di controllo industriale e tecnologia operativa (OT). La guida, intitolata “ICS Is the Business: Why Securing ICS/OT Environments Is Business-Critical in 2024” e redatta da Dean Parsons, CEO di ICS Defense Force e istruttore certificato SANS, analizza lo scenario delle minacce che affliggono i sistemi di controllo industriale e offre alcune strategie che le aziende possono adottare per affrontare queste criticità.

I sistemi di controllo industriale sono a rischio

La natura critica degli ICS li rende un obiettivo molto appetibile per i criminali informatici, che con un solo attacco ben piazzato possono mandare KO intere reti di distribuzione e produzione, o addirittura causare perdite di vite umane.

Nonostante le conseguenze catastrofiche che una attacco rivolto agli ICS può avere, una ricerca condotta dal SANS Institute ha rilevato che solo il 52% delle strutture ICS posseggono un piano di incident response aggiornato e testato. Inoltre, quasi il 20% delle strutture ICS non è sicuro di avere un vero e proprio piano per contrastare un eventuale incidente informatico.

Ottieni da questo link fino al 70% di Sconto con Nord VPN – Naviga in sicurezza

HILF, ransomware, attacchi alla supply chain: ecco ciò che sta minacciando gli ICS

Attacchi High Impact, Low Frequency

Il tipo di attacco più pericoloso, ciò che tiene ingegneri, CSO e CEO svegli di notte, sono i cosiddetti attacchi HILF (high impact, low frequency).

Questi fanno leva su malware altamente pericoloso, come ad esempio CRASHOVERRIDE, che ha causato un blackout nazionale in Ucraina nel 2016. Come se non bastasse, gli HILF sono facilmente scalabili e possono colpire molteplici settori contemporaneamente.

Una volta entrati nei sistemi industriali tramite HILF, gli aggressori riescono a persistere nell’infrastruttura grazie a tecniche chiamate “living off the land”, che sfruttano applicazioni già presenti sui sistemi per compromettere le operazioni.

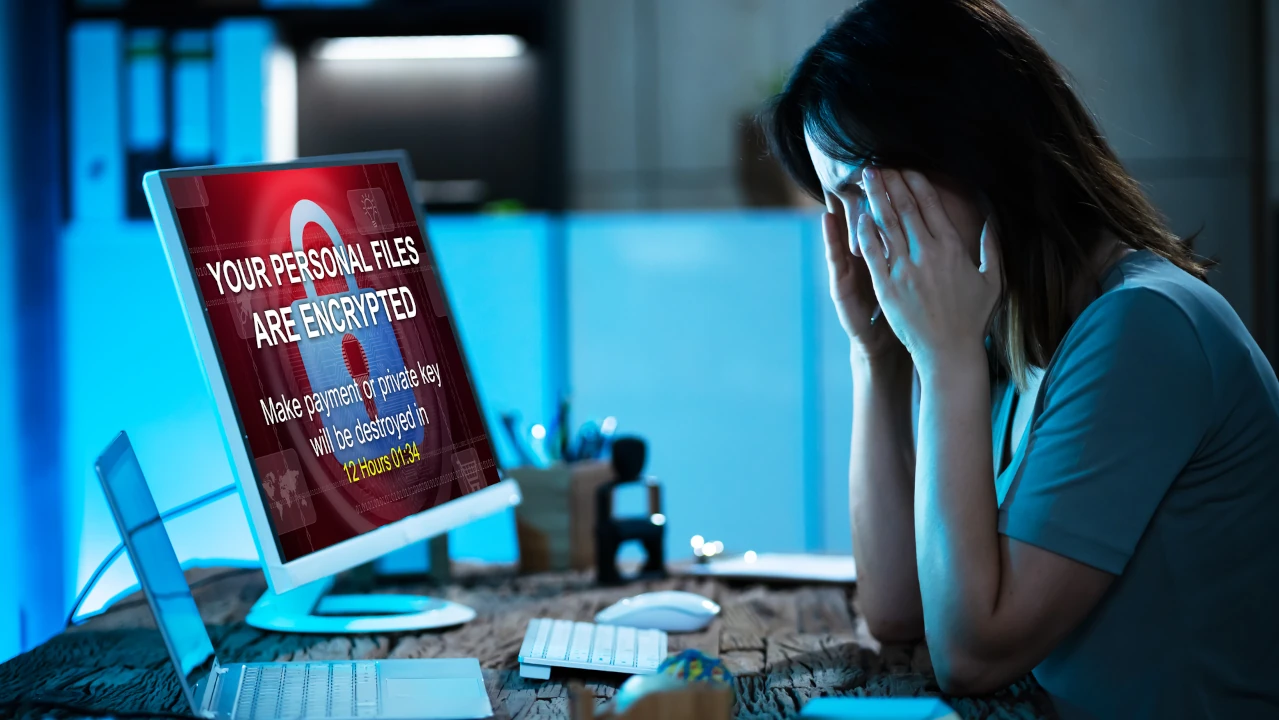

Campagne ransomware

Un’altra grave minaccia per gli ICS sono le campagne ransomware, che sono in continuo aumento. La compagnia Dragos, infatti, ha registrato un aumento del 50% nell’incidenza di attacchi ransomware contro i sistemi industriali, un notevole incremento nel numero di incidenti riportati e nell’uso di tecniche di estorsione.

Cifrando o compromettendo gli ICS, i criminali informatici possono tenere in ostaggio le operazioni e i processi industriali, creando un’enorme pressione sulle organizzazioni affinché paghino il riscatto per evitare costosi tempi di inattività, perdite di produzione o potenziali incidenti di sicurezza.

È talvolta possibile limitare l’impatto degli attacchi ransomware isolando i sistemi affetti dal resto dell’infrastruttura. Questa operazione richiede però l’ideazione di solidi piani di incident response, che delineano con precisione quali sistemi è possibile isolare, per quanto tempo, e come ripristinare le operazioni.

Attacchi alla supply chain

Infine, ci sono gli attacchi alla supply chain: una piaga per le organizzazioni ICS/OT a causa della collaborazione con un vasto network di partner e fornitori che coprono numerosi settori.

Gli attacchi alla supply chain mirano al software e al firmware utilizzati nei sistemi di controllo industriale, come le applicazioni del sistema di controllo e acquisizione dati (SCADA), i sistemi di controllo distribuito (DCS), i sistemi strumentati di sicurezza o i componenti software dell’interfaccia uomo-macchina (HMI).

Ma non solo: gli avversari possono anche tentare di introdurre hardware di controllo compromesso o contraffatto, come controllori logici programmabili (PLC) e dispositivi embedded, nella supply chain.

I 5 pilastri della sicurezza per gli ICS

Dato l’aumento rapido del volume, della velocità e della sofisticazione degli attacchi legati ai sistemi di controllo industriale e alla tecnologia operativa, i CSO devono essere preparati non al “se”, ma al “quando” si verificherà un incidente in queste infrastrutture.

La preparazione agli incidenti ICS e OT richiede l’adozione di un framework di sicurezza che comprenda cinque aspetti fondamentali, delineati nella guida fornita da SANS. Vediamoli insieme.

Piani di incident response specifici

È fondamentale sviluppare e testare regolarmente un piano di risposta agli incidenti ICS, che si concentri sull’integrità del sistema di controllo e sulle capacità di recupero ingegneristico durante un attacco. Gli esercizi specifici di risposta agli incidenti ICS devono essere progettati per rafforzare scenari di rischio realistici specifici per le operazioni dei sistemi industriali.

Realizzare architetture di rete difendibili

Bisogna sviluppare un’architettura di rete ICS che supporti una segmentazione efficace, la visibilità del traffico del sistema di controllo, la raccolta dei log, l’identificazione degli asset, le DMZ industriali, e rinforzare l’integrità e affidabilità della comunicazione tra processi.

Visibilità e controllo della rete ICS

È necessario monitorare continuamente l’ambiente ICS utilizzando strumenti protocol-aware e capacità di analisi dell’interazione tra i sistemi, al fine di informare il personale ingegneristico e gli esperti di sicurezza ICS dei potenziali rischi per il controllo, la visualizzazione e la sicurezza operativa.

Accesso remoto sicuro alla rete ICS

Serve identificare e inventariare tutti i percorsi di accesso remoto e gli ambienti di destinazione consentiti, garantendo l’accesso solo su richiesta e in seguito ad autenticazione multi-fattore (MFA), utilizzando piattaforme jump host. Questo approccio fornisce punti di controllo e monitoraggio all’interno di segmenti di rete ICS sicuri e correttamente architettati.

Gestione delle vulnerabilità specifica

Infine, è importante comprendere i controlli di sicurezza ICS esistenti e valutare i rischi specifici per ogni rete e sistema al fine di abilitare una gestione delle vulnerabilità basata sul rischio. A tale scopo, bisogna dare priorità alle vulnerabilità che offrono agli avversari accesso o controllo unici, applicare patch alle vulnerabilità, implementare mitigazioni informate dall’ingegneria e dalla sicurezza, e monitorare eventuali attacchi all’interno della rete di controllo.

Anche l’intelligenza artificiale ricopre un ruolo importante

L’intelligenza artificiale si sta rilevando essere un potente alleato per la sicurezza non solo nelle infrastrutture IT, ma anche in quelle ICS e OT. Nonostante i team di sicurezza non possano fare affidamento esclusivamente a questa tecnologia per mettere al sicuro gli ambienti industriali, l’integrazione dell’intelligenza artificiale nelle operazioni di sicurezza sta diventando indispensabile.

Infatti, questa tecnologia è in grado di migliorare significativamente il rilevamento delle minacce, informare le capacità di risposta agli incidenti industriali, prioritizzare la gestione delle vulnerabilità, contribuire alla resilienza ingegneristica contro le minacce informatiche in evoluzione e persino supportare la manutenzione proattiva dei sistemi ingegneristici.

Per ulteriori approfondimenti, vi invitiamo a consultare la guida completa disponibile qui.

- Pentesting Industrial Control Systems: una guida per hacker etici all'analisi, alla compromissione, alla mitigazione e alla protezione dei processi industriali

- LIBRO ABIS

- Smith, Paul (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📀 Lidl è anche un fornitore di servizi cloud

☁️Vmware Explore 2024: Broadcom rivoluziona il mondo del cloud e dell'AI annunciando importanti novità

🔐AI generativa: una nemica o una alleata per la cybersecurity?

📶Le reti 5G giocano un ruolo fondamentale nello sviluppo dello smart manufacturing

🎙️Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!