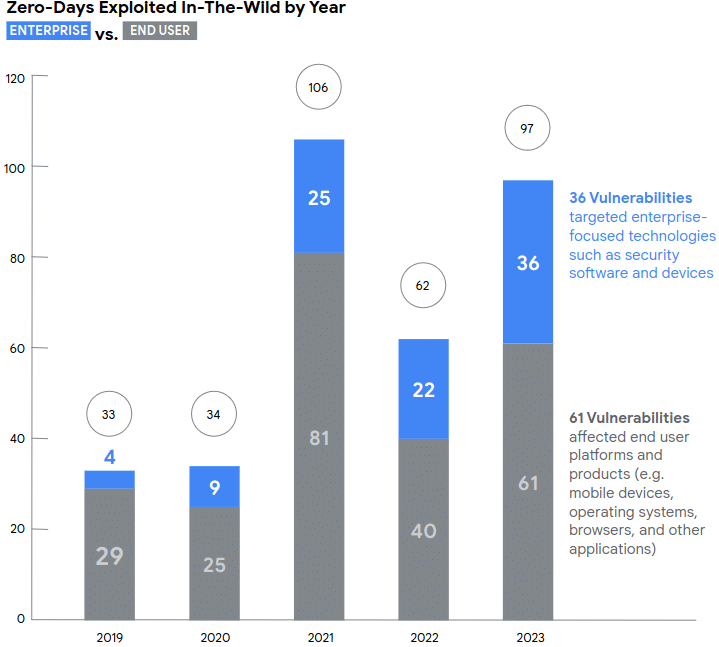

Gli attacchi che sfruttano gli zero-day non accennano a diminuire: nel solo 2023 sono stati osservati 97 attacchi basati sull’abuso degli zero-day, un aumento del 50% rispetto al 2022. Ce lo dice il nuovo report di Google, “We’re All in this Together: A Year in Review of Zero-Days Exploited In-the-Wild in 2023“, redatto da Threat Analysis Group (TAG) di Google e i team di ricerca di Mandiant.

Gli exploit zero-day, ovvero attacchi che sfruttano vulnerabilità non ancora riconosciute dalla casa di sviluppo di un determinato software, sono un obiettivo molto appetibile per i criminali informatici. Un malware che sfrutta uno zero-day, infatti, non può essere rilevato dalla maggior parte degli antivirus in commercio, e può causare danni devastanti una volta entrato in un sistema aziendale.

I risultati chiave del report

Nel report, TAG e Mandiant analizzano come gli zero-day sono stati sfruttati e quali sono state le piattaforme maggiormente colpite. Vediamo di seguito quali sono i key findings.

Le compagnie stanno lottando per debellare la minaccia

Nonostante gli attacchi siano incessanti, i team di ricerca hanno osservato progressi da parte delle aziende nella loro lotta contro gli zero-day. Infatti, le compagnie più affette, grandi multinazionali come Google, Apple e Microsoft, hanno investito molto sul fronte della cybersecurity, riducendo il tipo e il numero di zero-day che i cyber criminali possono sfruttare.

Basti pensare a MiraclePtr di Google, che previene lo sfruttamento delle vulnerabilità use-after-free nel browser Chrome, ovvero vulnerabilità che abusano l’incorretta disallocazione della memoria, facendo in modo che il software esegua codice malevolo. O ancora, all’introduzione da parte di Apple della modalità Lockdown nel sistema operativo iOS, che protegge i dispositivi da innumerevoli attacchi. Storicamente, una vulnerabilità zero day scoperta e corretta tempestivamente riduce notevolmente la superficie d’attacco, complicando le operazioni degli attaccanti.

Un notevole aumento negli attacchi rivolti ai prodotti enterprise

I cyber criminali stanno ampiando il loro spettro di attacco, e i team di ricerca hanno osservato un aumento degli exploit mirati a tecnologie di livello enterprise. Infatti, rispetto al 2022, il numero di attacchi rivolti a piattaforme enterprise è aumentato del 64%. Molto probabilmente questo trend è destinato ad aumentare, in quanto attacchi a questo tipo di tecnologie risultano in maggiori profitti per i criminali informatici.

Le librerie e i componenti di terze parti sono un obiettivo molto appetibile per gli attaccanti

I team di ricerca hanno osservato che gli attaccanti stanno sempre più mirando a sfruttare le vulnerabilità presenti nelle librerie e nelle componenti di terze parti. Ciò non è un caso, in quanto uno zero-day in una libreria o in una componente ampiamente utilizzata, come un pacchetto NPM o una libreria di un linguaggio di programmazione, rischia di compromettere più prodotti contemporaneamente.

Chi sono i principali threat actor e da cosa sono motivati

Data l’ubiquità dei dispositivi mobili, non sorprende che questi siano spesso nel mirino degli attaccanti. Gli attori maggiormente coinvolti nello sfruttamento delle vulnerabilità nei dispositivi mobili sono i cosiddetti commercial surveillance vendor (CSV), ovvero gruppi di cyber criminali che sviluppano e vendono spyware. Il report stima che, nel 2023, il 75% degli zero-day mirati ai prodotti Google e agli ecosistemi Android sono stati abusati dai CSV. Delle 37 vulnerabilità zero-day presenti nei browser e dei dispositivi mobili, i team di ricerca ne attribuiscono il 60% ai CSV, che spesso vendono il loro malware ai governi.

Si è inoltre osservato un aumento degli attacchi motivati da questioni politiche e governative, e una diminuzione di quelli motivati dal semplice guadagno. I gruppi di spionaggio, provenienti in gran parte dalla Cina, hanno sfruttato 12 vulnerabilità zero-day, mentre i gruppi di criminali motivati da questioni finanziarie ne hanno sfruttate 10, in calo rispetto al 2022.

Le raccomandazioni da parte di Google per proteggersi dagli zero-day

Come abbiamo potuto osservare dal report, lo sfruttamento degli zero-day non è più una rarità. Bisogna quindi sapere come difendersi.

Per risolvere questa crisi è importante abbracciare i concetti di trasparenza e divulgazione: il sapere è potere, anche nell’ambito della sicurezza informatica.

Non tutte le minacce nascono uguali. Le organizzazioni devono concentrare i loro sforzi sulla mitigazione di minacce critiche, in modo che queste possano causare danni minimi alle proprie infrastrutture IT e ai clienti. Tuttavia, è anche importante non concentrarsi solo sulla protezione dagli zero-day, ma anche dalle minacce meno pericolose, per costringere gli attaccanti a sfruttare gli zero-day.

Infine, per gli utenti a rischio, Google consiglia di attivare la modalità Lockdown nei dispositivi iOS e utilizzare l’“HTTPS-First Mode” su Chrome.

Lasciamo un link al report per eventuali ulteriori approfondimenti.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!