Mandiant, il team di threat intelligence di Google, ha recentemente pubblicato l’ultima edizione di M-Trends, il report annuale sulle minacce informatiche. In questo articolo vi riportiamo i punti salienti dello studio.

Le infiltrazioni ransomware spesso non vengono individuate

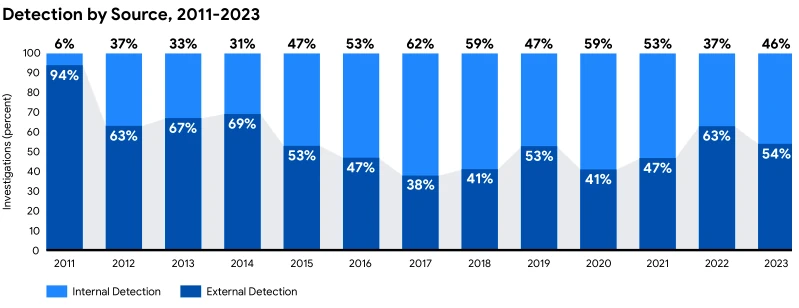

Nel 2023, il 46% delle organizzazioni hanno individuato compromissioni tramite sistemi interni, mentre il restante 54% sono state notificate da fonti esterne. Questi dati suggeriscono una maturazione, da parte delle aziende, della loro postura di sicurezza.

Tuttavia, per quanto riguarda il ransomware, la percentuale di notifiche provenienti dall’esterno aumenta al 70%. Nella maggior parte dei casi, la notifica è la stessa richiesta di riscatto inviata dall’aggressore. Ciò è in linea con il modello di business utilizzato dalla maggior parte dei gruppi ransomware, che sono soliti inviare intenzionalmente notifiche di riscatto in maniera improvvisa.

Il tempo di permanenza all’interno dei sistemi è in calo

Il tempo di permanenza degli aggressori all’interno dei sistemi aziendali è in continuo calo. Basti pensare che dieci anni fa gli attaccanti potevano insidiarsi in un sistema per mesi prima di essere rilevati, mentre ora le organizzazioni riescono a identificare le minacce in soli 10 giorni dall’infiltrazione iniziale.

Il 43% delle intrusioni viene individuato in meno di una settimana, e due terzi entro 30 giorni. Mandiant ritiene che questo trend positivo sia dovuto al miglioramento delle capacità di individuazione delle minacce, che permette ai team di sicurezza di agire tempestivamente per contrastare le intrusioni. Inoltre, le capacità di individuazione contrastano efficacemente le minacce persistenti. Infatti, lo studio riporta che solo lo 0.2% di tutte le intrusioni persiste per 5 o più anni.

Naviga in sicurezza – Ottieni da questo link 65% di Sconto con NordVPN

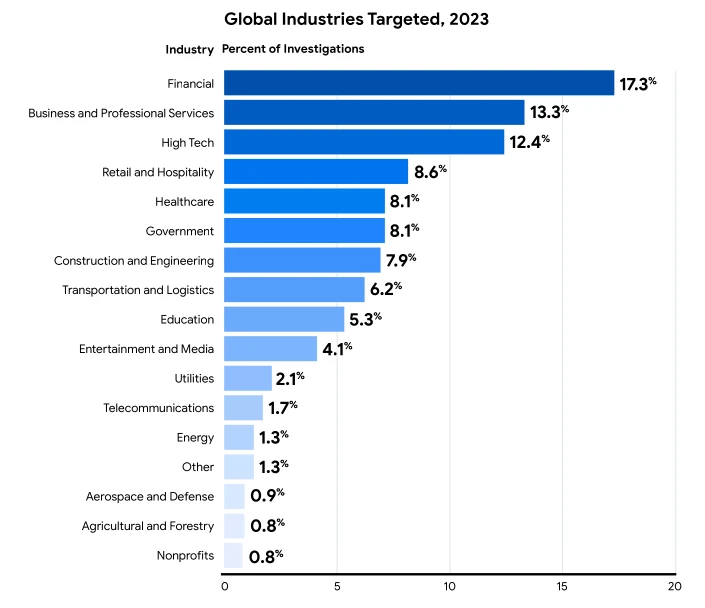

Quasi un quinto degli attacchi colpisce il settore finanziario

Nel 2023, il settore più colpito dagli attacchi informatici è stato quello finanziario (17,3%), seguito da quelli del business e servizi professionali (13,3%), tecnologico (12,4%), vendita al dettaglio (8,6%) e sanità pubblica (8,1%). Questi settori hanno accesso a una vasta gamma di informazioni riservate e sensibili, tra le quali documenti finanziari, dati personali (personally identifiable information, PII) e dati sanitari (protected health information, PHI). Inoltre, gli attaccanti sono soliti abusare i fornitori di servizi e le organizzazioni nell’ambito tecnologico per ottenere rapidamente l’accesso a informazioni su altre aziende.

Gli zero-day sono i vettori d’attacco preferiti dai criminali informatici

Più di un terzo (38%) di tutti gli attacchi sferrati contro le organizzazioni nel 2023 hanno fatto leva sulle vulnerabilità non corrette e sugli zero-day, un aumento di sei punti rispetto al 2022. Al secondo posto troviamo il phishing, che rappresenta il 17% degli attacchi.

Le credenziali rubate costituiscono un rischio notevole per le organizzazioni. I criminali informatici acquisiscono password e chiavi d’accesso tramite software trojan o sfruttando la debolezza e il riuso delle credenziali.

Nuove facce, vecchie minacce

Mandiant tiene sotto osservazione più di 4000 gruppi criminali, dei quali 719 sono stati individuati nel 2023. Lo scorso anno, le organizzazioni hanno dovuto fronteggiare due gruppi APT (advanced persistent threat) identificati provenienti dalla Russia e dall’Iran, quattro gruppi FIN (financial threat) identificati e 310 gruppi non categorizzati (UNC).

Più della metà degli aggressori (52%) erano motivati dal guadagno finanziario, mentre il 10% dalle attività di spionaggio. Solo il 2% ha operato seguendo principi attivisti. Mandiant ha tuttavia notato un declino di queste ultime due attività rispetto agli anni precedenti.

Uno dei più influenti gruppi criminali del 2023 è stato APT43, che Mandiant ritiene operi dalla Corea del Nord. Il gruppo utilizza tecniche di social engineering avanzate, prendendo di mira principalmente le organizzazioni governative e accademiche della Corea del Sud e degli Stati Uniti con l’obiettivo di ricavare informazioni classificate.

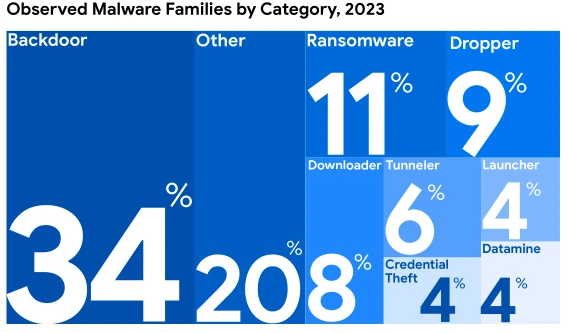

Uno scenario malware sempre più complesso

Nel corso del 2023, Mandiant ha tracciato 626 nuove famiglie di malware, segnando un triste record di individuazione delle minacce. Nonostante il numero di nuove famiglie di malware sia aumentato, il numero di famiglie osservate è calato da 321 a 277. Questa diminuzione riflette l’utilizzo di strumenti già consolidati e al numero di intrusioni che non fanno alcun uso di malware (ad esempio gli attacchi di social engineering).

La tipologia di malware più utilizzato è la backdoor (33% dei rilevamenti), ovvero codice malevolo che permette agli aggressori di entrare liberamente nei sistemi infetti, seguito dai downloader (16%), che scaricano ulteriore software malevolo all’insaputa della vittima, dropper (15%), un tipo di trojan, credential stealer (7%), e ransomware (5%).

Tra queste, la backdoor BEACON rimane la famiglia di malware più utilizzata dai criminali informatici. Mandiant ha infatti riportato che questa famiglia è stata osservata in ben 10% di tutti gli attacchi malware avvenuti nel 2023.

È possibile scaricare il report completo dal sito di Google Cloud.

- Capobianco, Antonio (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🔮 Le previsioni sulla cybersecurity per il 2025; AI al centro della scena

📉 I servizi intelligenti di Huawei per la trasformazione digitale delle aziende

💳 Il nuovo terminale POS di Revolut in Italia

🍽️ TheFork innova la sua piattaforma

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!