I dati cifrati con algoritmi di crittografia tradizionali sono al sicuro dai computer tradizionali… ma non da quelli quantistici. Non temete: il NIST ci ha già pensato, standardizzando quest’anno tre nuovi algoritmi di crittografia post-quantistica.

Il NIST comincia già a correre ai ripari

Quasi tutte le informazioni presenti in Internet sono protette da algoritmi di crittografia classici, come il famoso RSA. Il loro funzionamento si basa su un semplicissimo fatto: alcuni problemi matematici, come la fattorizzazione dei numeri interi, sono “difficili” da risolvere. Ciò significa che per i computer classici, anche i più potenti, decifrare dati crittati con RSA in un tempo ragionevole è pressoché impossibile.

Ma RSA non è inespugnabile. Negli anni, i ricercatori hanno infatti dimostrato che gli algoritmi di crittografia tradizionali possono essere sconfitti dai computer quantistici, potenzialmente minacciando la sicurezza di qualsiasi dato cifrato ora presente in rete.

Per ovviare a questo problema, il NIST (National Institute of Standards and Technology) ha annunciato quest’estate la standardizzazione di tre nuovi algoritmi di cifratura resistenti alla potenza di calcolo dei computer quantistici. Standard alla mano, il NIST sta ora incoraggiando le aziende di tutto il mondo ad accantonare i tradizionali schemi di crittografia e ad abbracciare i nuovi algoritmi post-quantistici.

Come mai è importante preoccuparsene ora?

La maggior parte degli esperti ritiene che computer quantistici in grado di rompere gli standard di crittografia tradizionali non vedranno la luce per almeno un’altra decade. Sorge quindi spontanea la domanda: come mai il NIST se ne sta preoccupando ora?

Innanzitutto, molti dei dispositivi che utilizzano algoritmi crittografici come RSA e ECC sono stati creati oggi per durare nel tempo. Basti pensare, ad esempio, a dispositivi IoT e robot industriali, automobili, e alcune infrastrutture critiche. È necessario che questi vengano dotati di sistemi di crittografia post-quantistici il prima possibile, per evitare future conseguenze.

Inoltre, tra i criminali informatici (ma anche tra le agenzie governative) si sta diffondendo la pratica conosciuta come “harvest now, decrypt later” (letteralmente, raccogli ora e decritta in futuro). L’obiettivo è quello di esfiltrare dati sensibili cifrati da aziende ed enti governativi, archiviarli, e poi riesumarli quando saranno disponibili computer quantistici in grado di decifrarli.

“Per noi, non è un’opzione valida aspettare e vedere cosa cosa succede,” ha affermato Richard Marty, chief technology officer presso LGT Financial Services. “Vogliamo essere pronti e implementare soluzioni il prima possibile, per evitare quanto più il fenomeno dello ‘harvest now and decrypt later'”.

Uno sguardo ai nuovi standard FIPS e a come funzionano

Nel 2016, il NIST ha lanciato una competizione per coronare il migliore algoritmo di crittografia post-quantistica. La competizione fu un successo, raccogliendo 82 algoritmi da 25 team provenienti da diverse nazioni. Da allora, il NIST ha testato e revisionato le 82 proposte presentate, riducendole a 4 finaliste nel 2022.

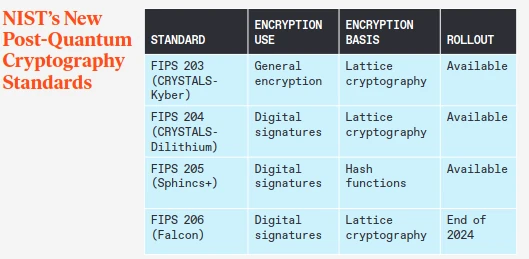

Diamo un’occhiata ai 4 algoritmi sopravvissuti agli intensi round di esclusione del NIST: CRYSTALS-Kyber, CRYSTALS-Dilithium, Sphincs+, e Falcon. Questi sono ora conosciuti sotto il nome di Federal Information Processing Standard (FIPS), numerati dal 203 al 206. I primi tre, FIPS 203, 204 e 205, sono pronti all’implementazione, mentre l’ultimo, Falcon (o FIPS 206) sarà reso disponibile entro fine anno.

Gli algoritmi sono stati ideati per soddisfare differenti necessità crittografiche. In particolare, FIPS 203 è utilizzato per cifrare e proteggere informazioni trasmesse su reti pubbliche, mentre FIPS 204, 205 e 206 sono utilizzati nelle firme digitali, utilizzate per identificare univocamente gli individui.

Come i tradizionali RSA e ECC, anche i nuovi FIPS basano la loro sicurezza sulla difficoltà di risoluzione di un problema matematico. Nel caso di FIPS 203, 204 e 206, il problema da risolvere fa riferimento alla crittografia basata su reticoli.

La crittografia basata su reticoli è difficile da risolvere, in quanto richiede di trovare il minimo comune multiplo in un insieme di numeri. Di solito, questo problema viene sviluppato su più dimensioni o su un reticolo, in cui il minimo comune multiplo da trovare è un vettore. FIPS 205 si basa invece sulle funzioni di hashing, che convertono il messaggio da proteggere in una stringa cifrata difficile da invertire (e quindi da decifrare).

Gli algoritmi post-quantistici ci sono e funzionano, ma la strada all’adozione diffusa di questi da parte delle aziende è ancora lunga. Citando Marty di LGT Financial Services: “Abbiamo impiegato 18 mesi per la transizione e speso circa mezzo milione di dollari. Abbiamo già implementato la crittografia post-quantistica in alcuni casi, ma per una transizione completa c’è ancora molto da fare“.

- Minardi, Mirko (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!