Mandiant, in collaborazione con Google’s Threat Analysis Group (TAG), ha osservato una campagna prolungata da parte di APT41, un gruppo cybercriminale. Nella sua nuova ricerca, Mandiant delinea il modus operandi di APT41, e mette in guardia i settori a rischio.

APT41: una minaccia persistente sponsorizzata dal governo cinese

APT 41 è un gruppo cybercriminale che negli ultimi anni ha preso di mira e compromesso con successo diverse organizzazioni operanti nei settori globali delle spedizioni e della logistica, dei media e dell’intrattenimento, della tecnologia e dell’automotive. La maggior parte di queste opera in Italia, Spagna, Taiwan, Thailandia, Turchia e Regno Unito.

In particolare, Mandiant ritiene che APT41 sia un gruppo sponsorizzato dal governo cinese. Questi cybercriminali ingaggiano campagne di spionaggio per conto del loro Paese, ma sembrano anche portare avanti campagne a scopo di lucro non sponsorizzate dal governo. Queste ultime campagne hanno avuto come obiettivo principale aziende operanti nel settore dei videogiochi, dalle quali i criminali informatici sono riusciti a sottrarre codice sorgente e certificati digitali, oltre che a manipolare monete virtuali e tentare di infettare i sistemi con ransomware.

Il gruppo è riuscito a infiltrare e mantenere con successo accesso non autorizzato a molte reti appartenenti a diverse aziende, anche al di fuori dell’industria dei videogiochi. Mandiant ha osservato che i primi accessi non autorizzati da parte di questo gruppo risalgono al 2023, il che ha permesso a APT41 di esfiltrare dati sensibili per un lungo periodo di tempo.

I criminali informatici osservati da Mandiant utilizzano tecniche di hacking avanzate, come shell remoti, che permettono di eseguire comandi da remoto, e backdoor, che permettono di connettersi ai sistemi compromessi a distanza e senza farsi notare. APT41 ha inoltre utilizzato strumenti open source per copiare dati dai database e esfiltrare dati da Microsoft OneDrive.

I metodi utilizzati da APT41

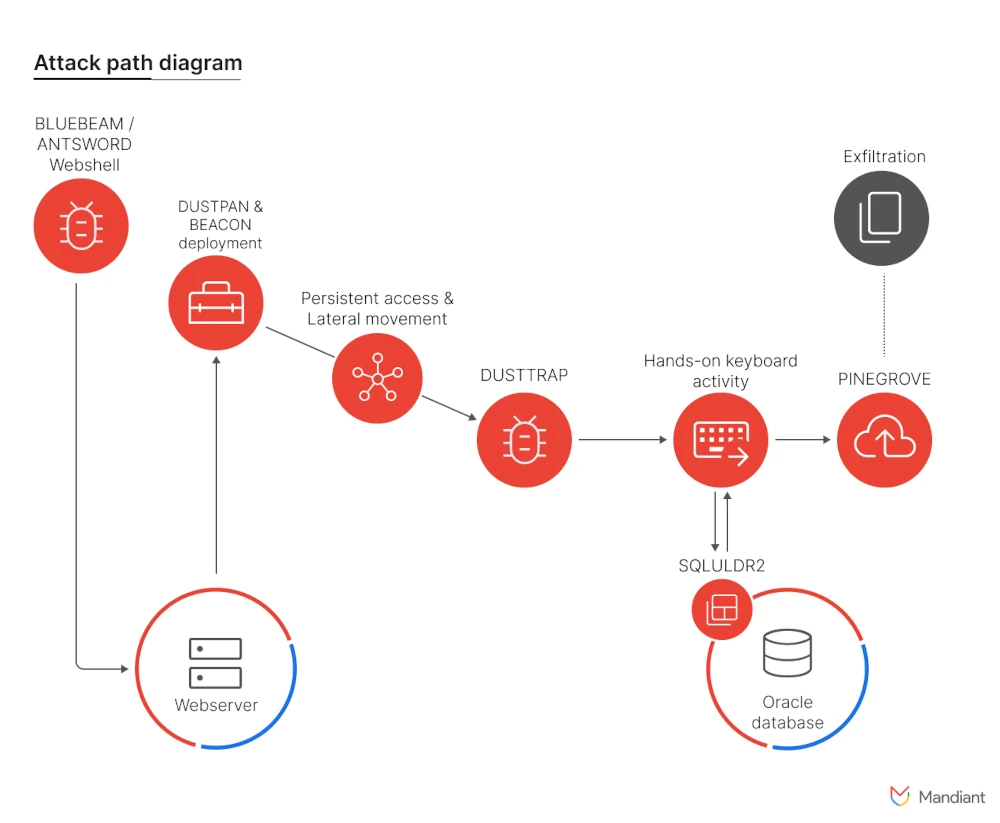

Recentemente, Mandiant ha osservato un’infiltrazione da parte di APT41 nella quale i cybercriminali hanno utilizzato alcuni strumenti di hacking avanzati per aumentare la loro persistenza. Questi strumenti, detti web shell, sono stati utilizzati per installare backdoor e altro malware sui sistemi compromessi.

Durante il processo di privilege escalation, APT41 ha utilizzato un dropper (malware che può installare altro malware), identificato da Mandiant con il nome di DUSTTRAP. DUSTTRAP è in grado di decifrare un payload malevolo e eseguirlo direttamente in memoria, così da lasciare pochissime tracce. Il payload assicura una connessione o direttamente con l’infrastruttura controllata da APT41 o con un account di Google Workspace compromesso, rendendo ancora più difficile discernere traffico malevolo da quello legittimo. Gli account compromessi di Google Workspace sono stati fortunatamente individuati e bloccati, così da evitare futuri accessi.

Infine, APT41 ha utilizzato strumenti open source per esportare dati dai database Oracle, dalle reti compromesse e da OneDrive.

Le principali vittime

In collaborazione con il TAG di Google, Mandiant ha notificato molte delle organizzazioni che sono state compromesse durante la recente campagna di APT41. Come già citato, il gruppo cybercriminale ha colpito diverse aziende in diversi Paesi del mondo, come Italia, Spagna, Taiwan, Thailandia, Turchia e Regno Unito.

Quasi tutte le organizzazioni operanti nei settori dei trasporti e della logistica colpite da APT41 erano situate in Europa e Medio Oriente. Invece, tutte le organizzazioni operanti nei settori dell’intrattenimento e dei media erano situati in Asia.

Buona parte delle organizzazioni colpite dal gruppo appartenenti ai settori dei trasporti e della logistica operavano a livello globale, spesso come sussidiari o affiliati di multinazionali di grandi dimensioni operanti negli stessi settori. APT41 ha quindi preferito puntare a bersagli più piccoli e meno difesi.

Per maggiori informazioni e visionare gli indicatori di compromissione, vi invitiamo a consultare il report completo disponibile sul sito web di Google Cloud.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!