Il palcoscenico delle minacce informatiche conosciute può adesso contare su un nuovo attore, scoperto dal team di intelligence Cisco Talos. L’attore malevolo, nonostante sia operante dal 2022, ha destato l’attenzione dei ricercatori solo in seguito al recente attacco sferrato utilizzando una versione modificata del ransomware MedusaLocker: BabyLockerKZ.

Chi è BabyLockerKZ?

I gruppi cybercriminali sono notoriamente difficili da tracciare. Individuare e mitigare l’operato queste gang è un lavoro intenso, che richiede l’impegno di migliaia di ricercatori in tutto il mondo. L’unico modo per distinguere un gruppo da un altro è osservare come agiscono, quali strumenti impiegano, e chi decidono di attaccare di volta in volta.

È proprio così che Cisco Talos è riuscito a individuare l’aggressore di cui vi vogliamo parlare oggi. Il gruppo criminale, soprannominato BabyLockerKZ, come il nome del ransomware che utilizzano, possiede dei TTP (tecniche, tattiche e procedure) caratteristici, che li distinguono da altri gruppi osservati in passato.

Il gruppo criminale utilizza molti strumenti differenti

In particolare, BabyLockerKZ usa tecniche distinguibili come la memorizzazione costante dello stesso set di strumenti nella stessa posizione sui sistemi compromessi. Inoltre, fa largo uso di strumenti che hanno il percorso PDB (database che contiene informazioni di debug per un determinato software) con la stringa “paid_memes”, e impiegano uno strumento di movimento laterale chiamato “checker”.

Oltre a strumenti opportunamente studiati, BabyLockerKZ utilizza diverso software pubblicamente disponibile e open source, ma anche file binari living-off-the-land (LoLBins). Questi ultimi sono spesso utilizzati dai criminali informatici in quanto permettono di sfruttare programmi già presenti sui PC infetti per facilitare le loro operazioni malevole.

I LoLBins sono utilizzati da BabyLockerKZ per assistere il furto di credenziali e il movimento laterale nelle organizzazioni compromesse. In questo caso, questi file binari sono sono per lo più wrapper di strumenti disponibili pubblicamente, e includono funzionalità aggiuntive per semplificare il processo di attacco, fornendo interfacce grafiche o a riga di comando.

La variante di MedusaLocker utilizzata dal gruppo criminale utilizza gli stessi URL di chat e siti di leak inclusi nel ransomware originale, ma presenta diverse differenze. Talos ha infatti osservato che la nuova versione del ransomware include una chiave di autorun diversa, e memorizza nel registro di sistema un set di chiavi pubbliche e private aggiuntive. In base al nome della chiave di avvio automatico, gli aggressori e di conseguenza i ricercatori chiamano questa variante “BabyLockerKZ”.

Dall’Europa all America Meridionale: BabyLockerKZ miete oltre 100 vittime al mese

Dalle analisi di Cisco Talos, pare che BabyLockerKZ sia un attore motivato finanziariamente, che probabilmente lavora come IAB (Initial Access Broker) o come affiliato di un cartello ransomware. La loro attività non è nuova: secondo i ricercatori questo gruppo ransomware è attivo dal 2022.

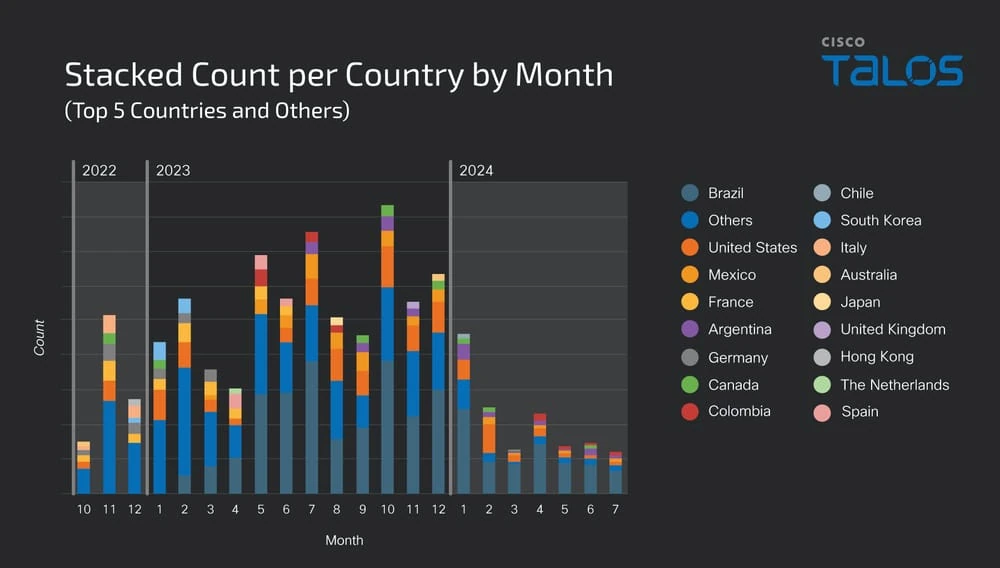

Infatti, la telemetria raccolta dall’agenzia di intelligence indica che, negli ultimi due anni, l’attore ha preso di mira opportunisticamente molte vittime in tutto il mondo. Alla fine del 2022 e all’inizio del 2023, la maggior parte delle vittime si trovava nei Paesi europei. Ma dal primo trimestre del 2023, l’attenzione del gruppo si è spostata verso i Paesi del Sud America e, di conseguenza, il numero di vittime al mese è quasi raddoppiato.

In particolare, risulta che il gruppo sia attivo da almeno ottobre 2022, quando ha iniziato a colpire obiettivi situati per lo più in Paesi europei come Francia, Germania, Spagna o Italia. Nel secondo trimestre del 2023 il volume degli attacchi mensili è quasi raddoppiato, e il gruppo ha spostato la sua attenzione verso i Paesi del Sud America come Brasile, Messico, Argentina e Colombia. Gli attacchi hanno mantenuto un volume costante di circa 200 IP unici compromessi al mese fino al primo trimestre del 2024, quando gli attacchi sono diminuiti.

In totale, BabyLockerKZ ha compromesso un gran numero di di organizzazioni, spesso più di 100 al mese, dall’inizio delle loro operazioni. Ciò rivela la natura professionale e altamente aggressiva degli attacchi, ed è coerente con l’attività che ci si aspetta da un affiliato IAB o ransomware.

Per maggiori informazioni, vi invitiamo a leggere il blogpost completo disponibile sulla pagina dedicata.

- Sbaraglia, Giorgio (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📈 SAP NOW 2024 l'intelligenza artificiale per il business conquista Milano💸 Come calcolare il ritorno sugli investimenti nell’Intelligenza Artificiale

👨⚖️ Direttiva NIS2 e cybersecurity nelle PMI italiane obblighi e opportunità

🔫 Metà degli attacchi informatici in Italia prende di mira le supply chain

📰 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!