Ad oggi, nello scenario della sicurezza informatica aziendale, sono largamente diffuse le strategie Zero Trust, che cercano di impedire il movimento laterale all’interno dei sistemi. Ma per proteggere i dati aziendali, oramai, lo Zero Trust non basta più, e bisogna passare al passo successivo: il Negative Trust. Ce ne parla Tony Fergusson, CISO in Residence, EMEA, Zscaler.

Che cos’è il Negative Trust?

Il framework Zero Trust ha riscosso molto successo negli anni, con il suo approccio molto rigido alla gestione degli accessi e alla concessione di privilegi, in grado di creare una solida barriera contro i criminali informatici e si riduce la superficie di attacco dell’ambiente IT.

Tuttavia, è anche vero che l’approccio Zero Trust non ha impedito ai criminali informatici più intraprendenti di trovare nuovi modi per compromettere le difese puntando all’anello più debole della catena, ovvero il singolo utente e la sua identità.

La necessità di eliminare anche questo punto debole ha fatto nascere quello che viene chiamato l’approccio Negative Trust. Questo approccio consiste nello sviare i criminali informatici che hanno violato l’ambiente IT utilizzando identità rubate.

Come? Prevedendo il loro comportamento nel momento in cui riescono a ingannare un dipendente e a impossessarsi delle sue credenziali, analizzando il modo in cui cercano di utilizzare i ruoli e i privilegi acquisiti per muoversi all’interno dell’ambiente IT alla ricerca di dati sensibili. Indagando i pattern comportamentali degli utenti nella rete, confrontando le loro azioni con quelle che compiono normalmente, è possibile identificare gli aggressori prima che possano arrecare danno ai sistemi e raggiungere dati sensibili.

Ottieni da questo link fino al 70% di Sconto con Nord VPN – Naviga in sicurezza

Piramide del dolore: colpire i criminali informatici dove fa più male

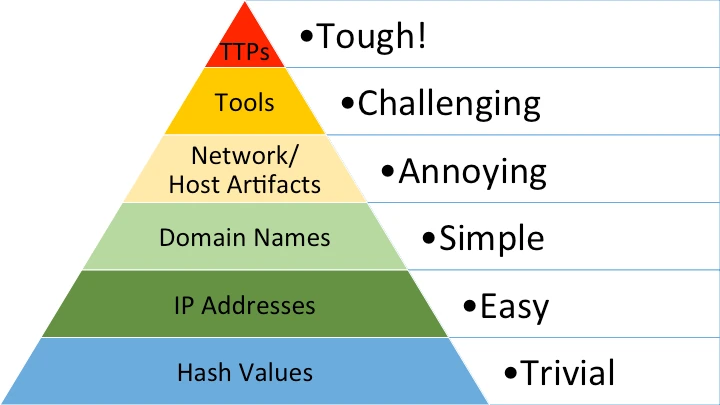

Per illustrare l’efficacia delle strategie Negative Trust, facciamo riferimento a un modello concettuale chiamato “piramide del dolore” (pyramid of pain). La piramide illustra la relazione tra i tipi di indicatori che si possono utilizzare per individuare le attività di un criminale informatico e la “quantità di dolore” che gli si causerebbe nel momento in cui viene negata la visibilità su tali indicatori.

Alla base della piramide troviamo i valori di hash, che identificano univocamente un malware. Questi sono facili da modificare, e non costituiscono un ostacolo per gli aggressori nel caso vengano identificati. In cima troviamo invece le tattiche, le tecniche e le procedure (TTP): modificare queste ultime richiede un notevole sforzo e può avere un impatto significativo sull’efficacia di un attacco informatico.

Una volta identificati i TTP e compresi i metodi di attacco è possibile ideare efficaci contromisure, ritorcendo le stesse tattiche contro i criminali informatici. Questo approccio innovativo può infatti ingannare gli aggressori con un falso senso di sicurezza, portandoli a rivelare inavvertitamente la loro presenza o le loro intenzioni.

La piramide porta alla nostra attenzione anche l’importanza di non affidarsi esclusivamente alle misure di sicurezza tradizionali, in quanto possono essere facilmente aggirate, e invece di affidarsi a tattiche più avanzate come, appunto, il rilevamento dei TTP. In questo modo è possibile rilevare e rispondere agli attacchi in modo più efficace, migliorando in ultima analisi il livello di sicurezza complessivo.

Uno spostamento verso la cima della piramide significa che le aziende devono affidarsi a tecnologie in grado di ingannare i criminali informatici, creando un labirinto di dati e applicazioni false, per poi rintracciare l’avversario che sta utilizzando l’identità rubata per accedere ad aree altamente sensibili.

Negative Trust e Zero Trust non sono mutualmente esclusivi

L’esistenza di nuove tecniche Negative Trust non significa che il framework Zero Trust debba essere abbandonato. Queste due strategie devono coesistere in quanto toccano ambiti differenti della sicurezza informatica.

Infatti, il Negative Trust di basa sull’anticipare e superare in astuzia i criminali informatici che si sono infiltrati nell’ambiente IT, analizzando i loro comportamenti e individuando anomalie, mentre lo Zero Trust si concentra sulla limitazione dell’accesso e sulla verifica delle connessioni per ridurre al minimo la superficie di attacco. Combinando queste due strategie è possibile limitare ulteriormente la pericolosità degli attacchi, e nel migliore dei casi evitare gravi danni ai sistemi IT aziendali.

Per maggiori informazioni sulle soluzioni Zero Trust, vi invitiamo a visitare il sito web di Zscaler.

- Finney, George (Autore)