Le minacce interne, o insider threat, rappresentano una sfida crescente nel panorama della cybersecurity, eppure sono ancora estremamente sottovalutate. Davide Ricci, Regional Sales Director Italia di Nozomi Networks, nel suo elaborato spiega come queste minacce, spesso trascurate, sono in realtà ancora un grande pericolo per tutte le aziende.

Insider Threat: ancora sottovalutato

Tra i casi più emblematici si possono ricordare la divulgazione di dati da parte di ex dipendenti Tesla nel 2023, oppure la violazione di Target nel 2013, o ancora l’alterazione dei livelli di idrossido di sodio presso l’impianto di Oldsmar, cittadina della Flordia, nel 2021.

Questi episodi, e molti altri che non sono stati citati, mettono in luce come le minacce interne possano non solo compromettere la sicurezza dei dati, ma anche causare danni fisici e interruzioni operative, particolarmente gravi in ambito industriale.

Come viene sottovalutato l’insider threat

Un insider threat si verifica quando un individuo con accesso autorizzato a sistemi aziendali agisce intenzionalmente o per negligenza, causando un incidente di sicurezza. Si possono identificare tre categorie principali: gli attacchi volontari, motivati da profitto personale o vendetta; le compromissioni, dove dipendenti ignari subiscono il furto delle credenziali tramite tecniche come il phishing; e infine la negligenza, spesso dovuta a errori operativi o mancanza di consapevolezza.

Secondo un rapporto del 2022, oltre il 50% degli incidenti è attribuibile a negligenza, seguita da azioni volontarie e compromissioni.

Il rischio in ambito industriale

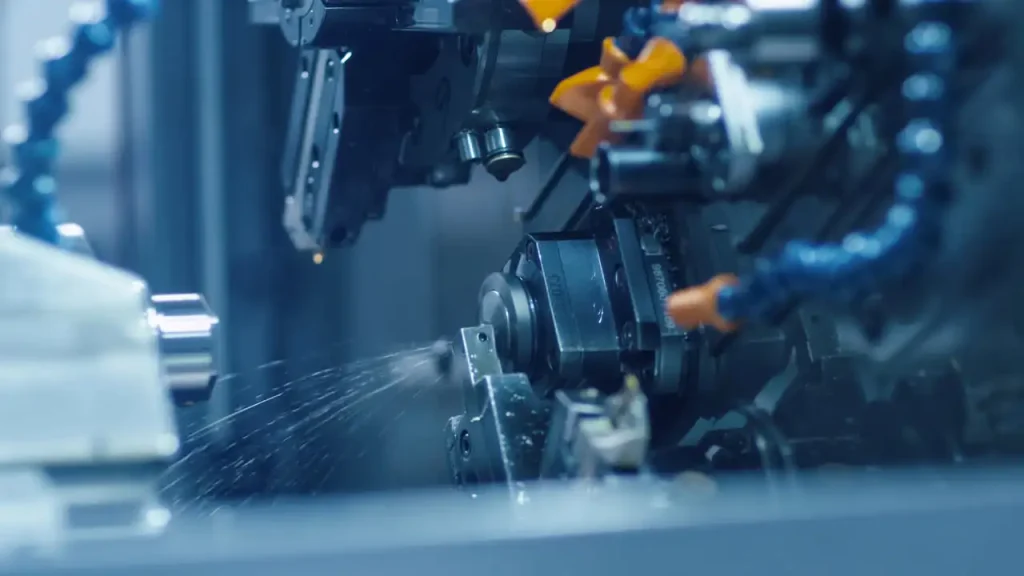

Nel contesto degli Industrial Control Systems, le minacce interne assumono una dimensione particolarmente critica. E se viene sottovalutata, può portare a conseguenze disastrose. Gli ambienti operativi, caratterizzati da elevato traffico di personale e complessità infrastrutturale, non fanno che amplificare enormemente i rischi, afferma Davide Ricci nel suo articolo.

Le conseguenze possono includere danni fisici a macchinari, interruzioni della produzione e rischi per la sicurezza delle persone. A differenza del furto di dati, che può essere recuperato nel tempo, il danneggiamento fisico richiede interventi immediati e soluzioni più complesse.

Strategie di difesa dalle minacce interne

Le tecnologie per contrastare l’insider threat, ancora troppo sottovalutato

Il monitoraggio degli utenti, attraverso sensori endpoint e analisi comportamentale, è uno strumento chiave per rilevare anomalie. A differenza delle soluzioni tradizionali per l’IT, i sensori progettati per l’OT sono leggeri, compatibili con i protocolli industriali e capaci di identificare comportamenti sospetti, come afferma Davide Ricci. Questi sistemi possono rilevare accessi non autorizzati, errori operativi o utilizzo di credenziali rubate, garantendo una risposta tempestiva.

La difesa multilivello

Affrontare efficacemente gli insider threat richiede un approccio integrato. È fondamentale adottare misure come il controllo rigoroso delle credenziali, la segmentazione della rete per limitare la propagazione delle minacce e l’utilizzo di strumenti di analisi comportamentale basati sull’intelligenza artificiale.

Questi accorgimenti, secondo quanto viene spiegato da Davide Ricci nel suo elaborato, devono essere accompagnati da piani di risposta agli incidenti specifici per gli ambienti OT, con interventi mirati e rapidi.

La condivisione delle informazioni

Un elemento cruciale nella gestione delle minacce interne è la condivisione di informazioni e best practice tra aziende e istituzioni. Attualmente, la scarsa disponibilità di dati sul fenomeno limita la capacità di analisi e l’efficacia delle strategie di mitigazione.

Davide Ricci, Regional Sales Director Italia di Nozomi Networks, afferma che promuovere una maggiore collaborazione tra i vari attori del settore potrebbe migliorare la comprensione del problema e favorire lo sviluppo di soluzioni innovative, contribuendo a proteggere le infrastrutture critiche e a garantire la resilienza operativa.

Con un impegno collettivo e l’adozione di tecnologie avanzate, le organizzazioni possono mitigare significativamente il rischio delle minacce interne, proteggendo il proprio futuro in un contesto sempre più interconnesso e complesso.

- SUONO RICCO E AVVOLGENTE: goditi un’esperienza audio migliorata con voci più nitide e bassi più profondi per un’esperienza Echo Dot immersiva.

- MUSICA E PODCAST: ascolta musica, audiolibri e podcast da Amazon Music, Audible, Apple Music, Spotify e molto altro, tramite wi-fi o Bluetooth.

- FELICE DI AIUTARTI: chiedi ad Alexa le previsioni del tempo, di impostare dei timer, di rispondere alle tue domande o semplicemente raccontarti barzellette.

- LA TUA CASA INTELLIGENTE, SEMPRE PIÙ SEMPLICE: controlla i dispositivi per Casa Intelligente compatibili con la tua voce o imposta routine per azioni basate sulla temperatura.

- MIGLIORI INSIEME: sincronizza più dispositivi Echo compatibili o associa Fire TV per la massima esperienza visiva.