Sono molte le minacce informatiche che si aggirano tra le reti e i sistemi, e venirne in contatto almeno una volta è ormai pressoché scontato, soprattutto per le aziende: ma quali sono le più diffuse? Secondo il nuovo studio Cisco Cyber Threat Trends Report 2024, le minacce principali sono gli infostealer, trojan e ransomware: pericolosi nemici dai quali è necessario proteggersi per evitare disastrose conseguenze.

Lo studio, condotto da Cisco nel periodo da agosto 2023 e marzo 2024, si basa sui dati emersi dall’analisi del traffico DNS (Domain Name System, protocollo per tradurre hostname in indirizzi IP). I dati, raccolti da aziende di tutto il mondo tramite la soluzione Cisco Umbrella, sono moltissimi (date le ben 715 miliardi di richieste DNS al giorno!) e permettono di tracciare una visione completa dello stato della sicurezza informatica a livello mondiale.

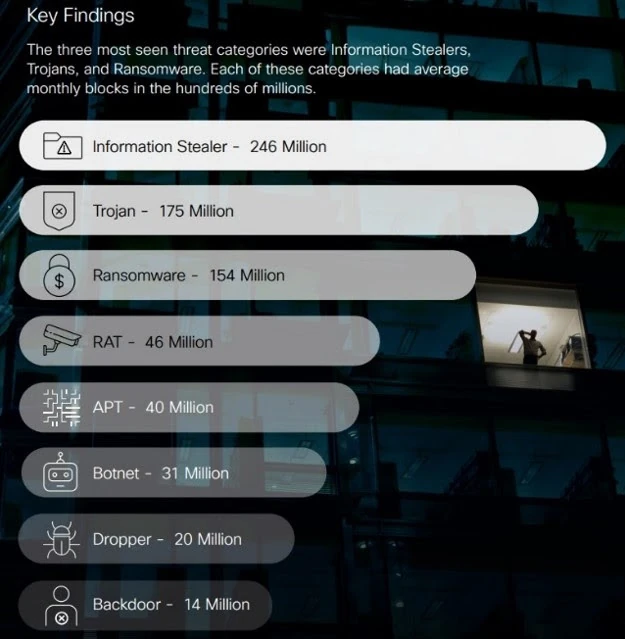

Le tre minacce più diffuse secondo il report di Cisco

Dall’analisi del traffico è possibile estrapolare informazioni riguardanti le minacce che navigano in Internet. Vediamole in seguito nel dettaglio.

Nessun dato è al sicuro dagli infostealer

Stando ai dati emersi dall’analisi, la minaccia più diffusa sono gli infostealer (o information stealer), che vengono generalmente distribuiti tramite email e campagne di malvertising. Si tratta di software dannoso (malware) progettato per raccogliere vari tipi di informazioni personali e finanziarie da un sistema infetto. Le tattiche utilizzate da un programma infostealer per sottrarre informazioni sono molteplici, e spaziano dalla cattura dei tasti e schermate desktop fino all’estrazione dei file e dei dati dei browser, come password e cookie. Nemmeno i dati cifrati sono al sicuro, in quanto alcuni malware sono in grado di rubare le chiavi private dal computer della vittima, con le quali i criminali informatici possono poi decifrare qualunque file sia stato cifrato con quella chiave.

Un potenziale trojan dietro a ogni software legittimo

Al secondo posto troviamo i trojan, ovvero un tipo di malware che si “traveste” da programma legittimo che invita a cliccare su un link dannoso. Una volta scaricati sul sistema e eseguiti, possono consentire ai criminali informatici di spiare l’utente, rubare i suoi dati sensibili e ottenere un accesso backdoor al sistema. I trojan solitamente si propagano attraverso le reti sfruttando vulnerabilità presenti nei software non aggiornati, per poi diffondersi rapidamente all’interno delle reti aziendali.

Ransomware, il tipo di malware più temuto

Infine, al terzo posto si collocano i ransomware, un tipo di malware in grado di cifrare i file sul computer o sulla rete della vittima, rendendoli inaccessibili. In cambio della loro decifrazione, i criminali informatici spesso richiedono il pagamento di un riscatto, sotto la minaccia della perdita permanente dei dati o della loro pubblicazione sul web.

Seguono nella classifica i RAT (Remote Access Tool), per il controllo remoto dei sistemi, le APT (Advanced Persistent Threat), minacce che rimangono nascoste nelle reti per un lungo periodo di tempo, le Botnet, i Dropper, malware in grado di installare altri malware, e le Backdoor.

Come difendersi?

Le minacce sopra citate possono causare ingenti danni ai sistemi aziendali, ed è quindi indispensabile dotarsi di strategie per ridurre il rischio di infezione e per mitigare i danni nel caso in cui un attacco sia andato a segno.

Il primo importante accorgimento è quello di mantenere tutti i sistemi e i software aggiornati con le ultime patch per proteggersi dalle vulnerabilità che potrebbero essere sfruttate dai criminali informatici per infiltrarsi nell’infrastruttura IT. Un software aggiornato non azzera la possibilità di un’infiltrazione, ma può ridurre notevolmente le superficie d’attacco.

Un altro aspetto importante, ma spesso poco considerato, è quello della formazione. Il personale informato sulle ultime pratiche di sicurezza è più propenso a identificare tentativi di phishing e altre tattiche di ingegneria sociale, che spesso sono vettore di attacchi informatici.

Nel caso un attacco vada a segno, soprattutto se di tipo ransomware, a volte l’unico modo per recuperare i dati è tramite l’utilizzo di backup. Di conseguenza, eseguire con regolarità backup e assicurarsi che questi siano archiviati in modo sicuro, permette di ripristinare più velocemente i sistemi in seguito a un attacco, riducendo drasticamente le perdite sia in termini di dati che economici.

Infine, Cisco consiglia di utilizzare un approccio stratificato alla sicurezza, che consiste nel combinare la sicurezza a livello di DNS con altri controlli di sicurezza come firewall, sistemi di rilevamento delle intrusioni (IDS) e sistemi di prevenzione delle intrusioni (IPS), e di sviluppare e testare regolarmente un piano di risposta agli incidenti.

Per maggiori informazioni, vi invitiamo a consultare il report completo disponibile sul sito web di Cisco.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

📀 Lidl è anche un fornitore di servizi cloud

☁️Vmware Explore 2024: Broadcom rivoluziona il mondo del cloud e dell'AI annunciando importanti novità

🔐AI generativa: una nemica o una alleata per la cybersecurity?

📶Le reti 5G giocano un ruolo fondamentale nello sviluppo dello smart manufacturing

🎙️Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!