Zscaler intende portare l’idea di Zero Trust a un nuovo livello. migliorando la sua Zscaler Zero Trust Exchange Platform, che è nativa per il cloud, ma adatta anche per i sistemi locali.

Tre innovazioni nella piattaforma Zero Trust Exchange aiutano i team di sicurezza a introdurre concetti zero trust in ogni azienda digitale, aumentare l’accesso web sicuro e semplificare notevolmente l’introduzione delle linee guida zero trust.

- Espansione locale di Zero Trust nativo del cloud: il nuovo Zscaler ZPA Private Service Edge è l’unica soluzione nativa per il cloud che copre sia ambienti cloud che locali. ZPA Private Service Edge è ospitato dal cliente e gestito da Zscaler per connettere in modo sicuro gli utenti alle loro applicazioni private, eliminando la necessità di segmentazione della rete. Questo rende ZPA Private Service Edge la soluzione per ambienti locali e tutte le posizioni che hanno problemi di accesso a Internet. PSE gestisce la connessione tra gli utenti in loco e le applicazioni sensibili alla latenza e quindi porta a prestazioni più elevate. Allo stesso tempo, riduce la complessità per gli amministratori di rete e aiuta a ridurre al minimo il rischio di compromissione dei dati aziendali. ZPA Private Service Edge è immediatamente disponibile.

- Riduzione al minimo degli attacchi basati sul Web e delle fughe di dati tramite l’isolamento del browser: la maggior parte degli attacchi esterni agli utenti viene eseguita tramite il browser Web come gateway. La nuova soluzione integrata, Cloud Browser Isolation, crea una sessione browser isolata che consente agli utenti di accedere a qualsiasi sito Web su Internet senza che i dati sensibili raggiungano il dispositivo locale o la rete aziendale. Gli utenti non accedono mai direttamente ai contenuti Web attivi, il che impedisce la trasmissione di codice dannoso. L’isolamento del browser cloud consente un’esperienza web più sicura e garantisce che gli attacchi di ransomware o di esfiltrazione di dati non possano influenzare i dispositivi finali degli utenti.

- L’automazione semplifica le policy di sicurezza: le nuove API creano automaticamente policy per i servizi appena scoperti e revocano l’accesso agli utenti in base alle impostazioni dell’ora. I miglioramenti dell’apprendimento automatico (ML) consentono la segmentazione automatica dei carichi di lavoro delle applicazioni. Questa innovazione riduce il tempo necessario per impostare i criteri e semplifica la micro segmentazione.

Zscaler Zero Trust Exchange Platform, i tre principi fondamentali

La trasformazione digitale va di pari passo con i cambiamenti fondamentali nelle operazioni aziendali delle società moderne. Questo cambiamento radicale è stato accelerato dal passaggio a modelli SaaS basati su cloud e Internet. La connessione Internet diretta per l’accesso alle applicazioni cloud e ai carichi di lavoro ha “democratizzato” il flusso di informazioni e migliorato l’agilità delle aziende. Allo stesso tempo, l’architettura di sicurezza “Castle and Moat” è stata distrutta e le aziende hanno offerto agli autori di malware nuove superfici di attacco che sono state sfruttate per incidenti di sicurezza su larga scala.

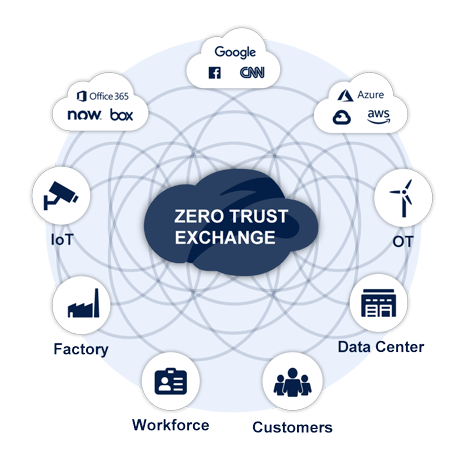

Zero Trust inizia con la verifica dell’identità dell’utente in combinazione con l’implementazione della policy basata su dati contestuali come dispositivo, applicazione e contenuto per l’accesso diretto ad applicazioni e risorse autorizzate. Ciò significa che nessuna entità (utente o applicazione) è intrinsecamente affidabile. La piattaforma Zscaler Zero Trust Exchange si basa su tre principi di base e, sulla base di questo, protegge il cloud attraverso la connessione diretta degli utenti con le applicazioni autorizzate:

- Collega gli utenti e le applicazioni alle risorse, non alla rete aziendale, impedendo il movimento laterale delle minacce e riducendo così i rischi legati alla sicurezza e all’interruzione dell’operatività aziendale.

- Rende le applicazioni invisibili su Internet. Le applicazioni protette con Zero Trust Exchange non sono visibili e non possono essere scoperte, in questo modo non rappresentano più una superficie di attacco.

- Utilizza un’architettura proxy, non un firewall passthrough, per il controllo e la sicurezza dei contenuti. L’unico modo per garantire una difesa efficace contro le minacce informatiche e la protezione dei dati è richiedere il controllo dei contenuti, compreso il traffico crittografato, e l’applicazione delle policy, prima che raggiungano la destinazione prevista.