Il cloud sta diventando sempre più una risorsa imprescindibile, per qualsiasi azienda. Ma ogni organizzazione ha la propria specificità, ogni transizione digitale ha un proprio ritmo. Nella sede milanese di Oracle abbiamo quindi analizzato il punto di vista dell’azienda sul cloud distribuito e sulle soluzioni che offre ad aziende come Intesa San Paolo, che ha raccontato la propria esperienza.

NordVPN – 56% di sconto sul piano annuale + 3 mesi gratis. Miglior servizio VPN in Italia.

Oracle e il cloud distribuito — proteggere i dati critici

Il primo intervento di Riccardo Iommi, Cloud Systems Solution Engineering Leader – Oracle, serve a fare il punto su come Oracle sia investendo in chiave cloud. “Come tutto l’IT facciamo parte di questa transizione verso il cloud computing e crediamo che il cloud pubblico sia il futuro. Anche se sui tempi diventa inutile fare previsioni troppo ottimistiche. I vantaggi, tuttavia, ci sono: innovazione, elasticità, resilienza. Ma ci sono alcune complessità nell’adottare una nuova tecnologia”.

Il futuro sta arrivando presto: il tasso di penetrazione del cloud pubblico è del 32% negli ultimi cinque anni. Un dato buono, ma se pensiamo che nello stesso periodo il tasso di adozione dello smartphone arriva al 91%, capiamo come nel mondo enterprise il passaggio diventa più complesso. È perché risulta complicato, non sempre si può fare un “lift and shift” dei workload.

Bisogna tenere in conto località, sicurezza e privacy. Ma anche pensare a latenza e prestazioni: senza l’apporto rapido dei dati, le applicazioni non lavorano. Inoltre, entrano in questo ambito anche le restrizioni legislative (legittime ma complesse), i costi della migrazione e i costi operativi – che a volte restano nascosti.

Non stupisce quindi che il percorso delle organizzazioni verso il cloud sia ancora lungo. E serva adattarlo alle singole aziende: per questo motivo Oracle punta su un cloud distribuito e su soluzioni flessibili, da elaborare insieme ai clienti.

Lo Stato della Nuvola

Il passaggio al cloud sta arrivando a un ritmo sostenuto, ma spesso le attività core restano ancora a terra, senza volare nella Nuvola. L’80% dei carichi di lavoro enterprise gira ancora on-premise, sebbene tante aziende stiano migrando. Ma con una complessità crescente. Infatti, il 67% delle aziende utilizza 2-3 servizi IaaS/PaaS in cloud pubblico.

Per l’86% delle aziende, diventa importante o critico avere un cloud privato che abbia la flessibilità del cloud pubblico. Per questo motivo, l’interoperabilità fra diversi vendor e cloud differenti diventa una sfida fondamentale. Ma c’è anche l’esigenza di puntare alla località e sicurezza del dato, anche su spinta normativa.

Oracle ha quindi fatto una scelta architetturale diversa, creando un “ponte” fra il cloud OCI pubblico e i data center dei clienti. Al centro della scelta c’è la necessità di rendere la stessa esperienza d’uso in qualsiasi ambiente, dando anche un controllo granulare sui dati e sicurezza senza compromessi.

Il Cloud Distribuito di Oracle

Per questo nasce il concetto di Cloud Distribuito, basato su quattro concetti.

- Multicloud (interoperabilità fra vendor differenti)

- Cloud Pubblico (oltre 40 region globali)

- Cloud Dedicato (taglia su misura)

- E Cloud ibrido (il cloud pubblico trasportato a “casa propria”)

Un Exadata, tante soluzioni

Leonardo Antonelli, Cloud Systems Master Principal Solution Engineer di Oracle ci spiega come Oracle, in questa prospettiva di cloud distribuito, mitiga i rischi operativi. Come sempre quando si parla di rischi, l’approccio diventa duplice: ridurre la probabilità che un evento avverso si verifichi, ma anche l’entità del danno che potrebbe causare.

Per diminuire la probabilità, posso agire sul software o sull’hardware. I database di Oracle hanno implementato misure di sicurezza software da 45 anni, che hanno aumentato la resilienza portando il rischio a una frazione minuscola. Ma il rischio non può mai essere zero.

Per questo, c’è Oracle Maximum Availability Architecture (MAA), che permette di agire nel caso in cui ci sia un evento avverso imprevedibile. Ci sono diversi livelli (Bronze, Silver, Gold e Platinum), arrivando fino alla Continuous Availability nel caso di operazioni mission critical per l’intera attività aziendale.

Quali sono i rischi

Andando a valutare i rischi possibili, Antonelli sfrutta l’Allianz Risk Barometer, in modo da avere dati oggettivi da cui partire. Il primo rischio in assoluto è un pari merito: incidenti cyber e interruzioni di business (34%). Questo significa che i rischi operativi rappresentano una sfida importante.

Questi eventi possono portare a tre tipi di rischio diverso: quello finanziario, quello reputazionale (che fa perdere clienti) e quello regolatorio (se non si fa il possibile per ridurre il rischio, si pagano le sanzioni). In questo ambito, analizzando le legislazioni di Basilea per valutare la compliance delle banche, vediamo come l’IT debba focalizzarsi su alcuni rischi importanti come quello operativo e sistemico, i più importanti dopo la gestione dei mercati e del credito per le banche.

Antonelli ci spiega che ci sono alcuni incidenti recenti che hanno avuto impatti enormi. Dalle banche come Wells Fargo che, per via di un errato allarme antincendio, ha perso il 2% del proprio valore. Fino ad aziende che hanno avuto un simultaneo blocco sia dei data center che del backup, senza contare la crescente minaccia del ransomware.

Per ridurre i rischi, si può agire a livello operativo su diverse macchine, fare backup resilienti e zero-loss. Ma Antonelli ci spiega che le soluzioni ibride permettono di diversificare e rispondere a ogni evenienza. La quasi totalità delle 100 Fortune hanno questo approccio e il 40% di loro adotta Exadata Cloud presso il cliente stesso. Questo permette di avere una più semplice compliance normativa, ma anche di diminuire la latenza e il rischio percepito da parte di diversi clienti.

Dal punto di vista hardware, l’Exadata Cloud at Customer ha due Local Control Plane Servers (CPS) che gestiscono il traffico verso il cloud Oracle. Questo approccio permette di far partire la sicurezza dal dato, allargandosi poi alla parte di computing e networking, per arrivare al cloud.

Oracle Autonomous Database, disponibile per Exadata Cloud@Costumer (ExaCC), fornisce: provisioning, sicurezza, manutenzione e gestione, protezione, scalabilità, ottimizzazione e fine tuning. Un servizio quindi completo, con operazioni eseguite in maniera automatica. Antonelli si spiega anche che, sullo stesso database, potete anche avere sia un Autonomous Database che una parte gestita in maniera diretta dai clienti, in modo da dare la massima flessibilità alle aziende.

Oracle e il cloud distribuito: il case study di Intesa SanPaolo

La Banca Intesa SanPaolo ha dovuto portare i dati e circa 130 applicazioni di finance di due Exadata di sviluppo e controllo in un solo ExaCC di Oracle. Ci spiega che ExaCC è un Exadata criptato e sicuro, con Intesa SanPaolo che ci spiega come effettivamente i dati restino privati – qualcosa che in ambito bancario risulta particolarmente importante.

Intesa spiega di aver dedicato due DBNode allo sviluppo e due al controllo. Nell’articolazione del progetto, ha sviluppato due reti: client e backup/replica, con la possibilità di fare Dynamic Scaling per adattarsi alle esigenze.

Il messaggio di Intesa SanPaolo è davvero semplice: Exadata Cloud@Customer funziona ed è molto flessibile. Infatti, Intesa SanPaolo ha comprato un altro ExaCC per rispondere alle esigenze normative su un sistema core, quello legato ai pagamenti in euro. Una dimostrazione del fatto che la banca abbia trovato sicurezza e stabilità in questa soluzione.

Proteggere i dati critici nel cloud distribuito di Oracle

Guido Guidi, Principal Sales Consultant di Oracle Italia, parla di una variabile fondamentale del cloud distribuito: la sicurezza. Perché gli ExaCC di Oracle possono diventare l’ultima barriera di resilienza per recuperare i propri dati in caso di attacco ransomware. Ma non solo: ci sono rischi di furto di dati, perdita di dati personali o finanziari, perdita di corrente e tempi di recupero lenti. Ma il rischio ransomware risulta il più significativo per moltissime organizzazioni: può avere danni operativi ma anche reputazionale, e le grandi aziende rischiano di finire sui giornali in maniera negativa.

Se una grande fetta del ransomware (il 50% nel 2021) riguarda gli Stati Uniti, l’Italia risulta al sesto posto assoluto e quarta nell’Europa (contando anche gli UK). Quindi bisogna fare attenzione: nessuno è esente dalla cybersecurity.

Non basta proteggere la rete

Guidi ci spiega che la maggior parte degli investimenti delle aziende per rispondere a questi rischi riguarda soprattutto la sicurezza della rete. Ma sebbene sia un segnale positivo, la sicurezza di rete da sola non può bastare. Sebbene il 67% delle risorse sia verso la sicurezza di rete, i layer più vulnerabili sono anche altri: i database risultano vulnerabili al 52%. Questo perché il 90% degli attacchi sfrutta vulnerabilità sui sistemi operativi, i database, su sistemi non patchati. Il 50% utilizza credenziali compromesse, mentre il 21% sfrutta la mancata protezione e il 19% la mancanza di aggiornamenti.

Oracle offre quindi la Oracle Maximum Security Architecture (OMSA). Il primo passaggio riguarda la cifratura del dato (ASO), con chiavi che permettono di crittografare. Serve quindi un prodotto per la gestione della chiave, altamente performante: OKV, la Oracle Key Vault.

A questi si aggiunge la Database Vault Label Security, che permette di specificare quali utenti possono vedere cosa. Inoltre, dell’ASO troviamo anche la Data Redaction – il mascheramento di un dato sensibile. Il Data Masking and Subsetting permette di aumentare la sicurezza quando sposto di dati in ambienti meno operativo. L’Audit Vault (AVDF) permette di fare auditing e riconoscere attività che non tornano – anche di utenti approvati.

C’è inoltre il Database Firewall, che intercetta tutti gli statement SQL per capire se ci sono attività anomale, perché potrebbero essere possibili attacchi. Ci sono poi i sistemi di backup all’interno della OMSA, per assicurare la recovery. E poi tutta la gestione dell’autenticazione: insomma, i livelli di sicurezza embedded in questa soluzione sono elevati.

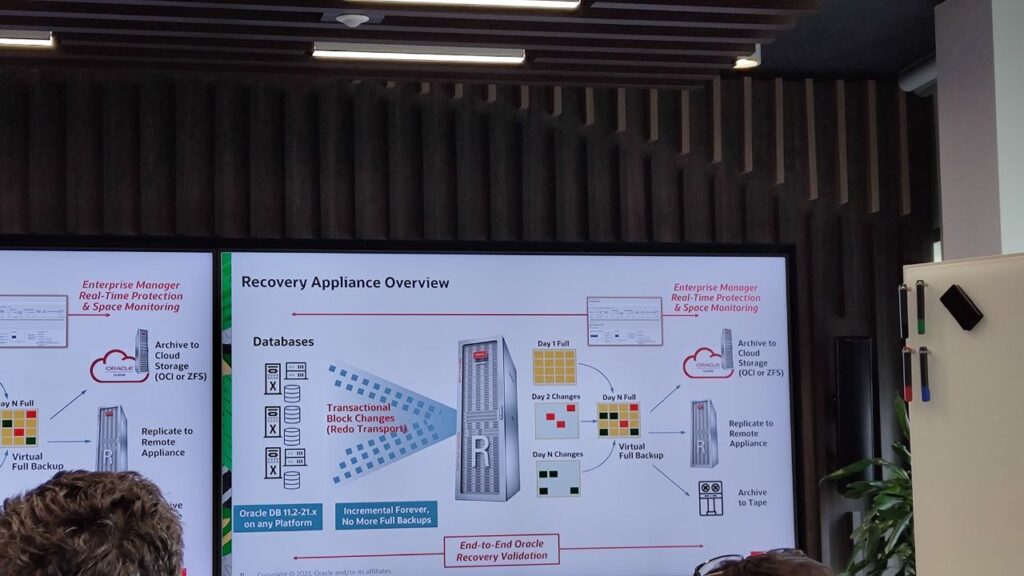

Oracle Zero Data Loss Recovery Appliance

Tuttavia, la Orale Zero Data Loss Recovery Appliance rappresenta l’ultima linea di difesa, qualora tutto il resto della mia practice di sicurezza non dovesse funzionare. All’interno di questa soluzione ci sono tutti i puntatori per passare da un backup virtuale a un full-backup: qualora ci fossero dei problemi, c’è la possibilità di recuperare tutti i dati. Come una macchina del tempo, Recovery Appliance sfrutta la rappresentazione pointer-based di un physical full backup del backup incrementale.

Dal punto di vista hardware, la Recovery Appliance ha una configurazione simile a quella dell’Exadata, con la possibilità di passare da un base rack, ad half rack e fino a un full rack, che offre oltre un Petabyte fisico, che diventano oltre 13PB virtuali grazie al sistema di puntatori di Oracle. E potete espanderle fino a 18 rack, capace di recuperare fino a 432TB ogni ora.

Prova Bitdefender. Leader in Cybersecurity

Con questo livello di sicurezza, Oracle permette di accedere al potenziale del cloud distribuito, che permette di combinare le prestazioni e la flessibilità di un cloud pubblico con la sicurezza di avere i dati nelle proprie reti. Potete trovare maggiori informazioni qui.