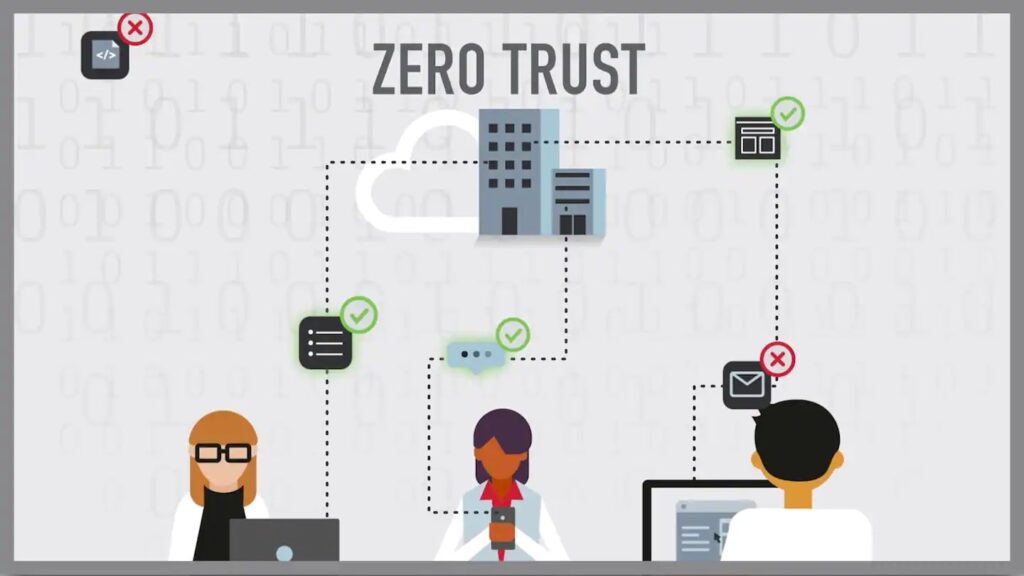

Proteggere il perimetro aziendale dagli attacchi esterni non è più un’opzione valida di sicurezza informatica. Con il ricorso sempre più massiccio al lavoro ibrido, l’integrazione dei sistemi lungo la supply chain e il dinamismo tecnologico visto in questi ultimi anni, serve una filosofia di cybersecurity differente. Moltissime aziende hanno deciso di investire in Zero Trust Architecture (ZTA), abbracciando un approccio di diffidenza assoluta: “non fidarsi mai, controllare sempre”. L’unico vero modo per difendersi in un mondo del lavoro sempre più ibrido.

Zero Trust Architecture: cosa sono le ZTA e perché le aziende le scelgono

Se è vero che la terminologia risale al 1994, nella tesi di dottorato di Stephen Paul Marsh, per arrivare al concetto di Zero Trust Architecture come lo conosciamo oggi bisogna tornare al 2010. L’analista di Forrester Research John Kindervag sfidò il concetto di fiducia automatica all’interno del perimetro, la normalità per ogni azienda fino a quel momento.

Kindervag invece pensava che i collegamenti fra dispostivi all’interno del network non fossero necessariamente sicuri. Nasceva l’esigenza di controllare e verificare anche quelle connessioni prima di garantire l’accesso alle risorse protette. Quindi un ente malevolo che per qualsiasi ragione si trovasse all’interno della rete aziendale, avrebbe dovuto passare per un’ulteriore verifica di sicurezza prima di accedere a informazioni preziose.

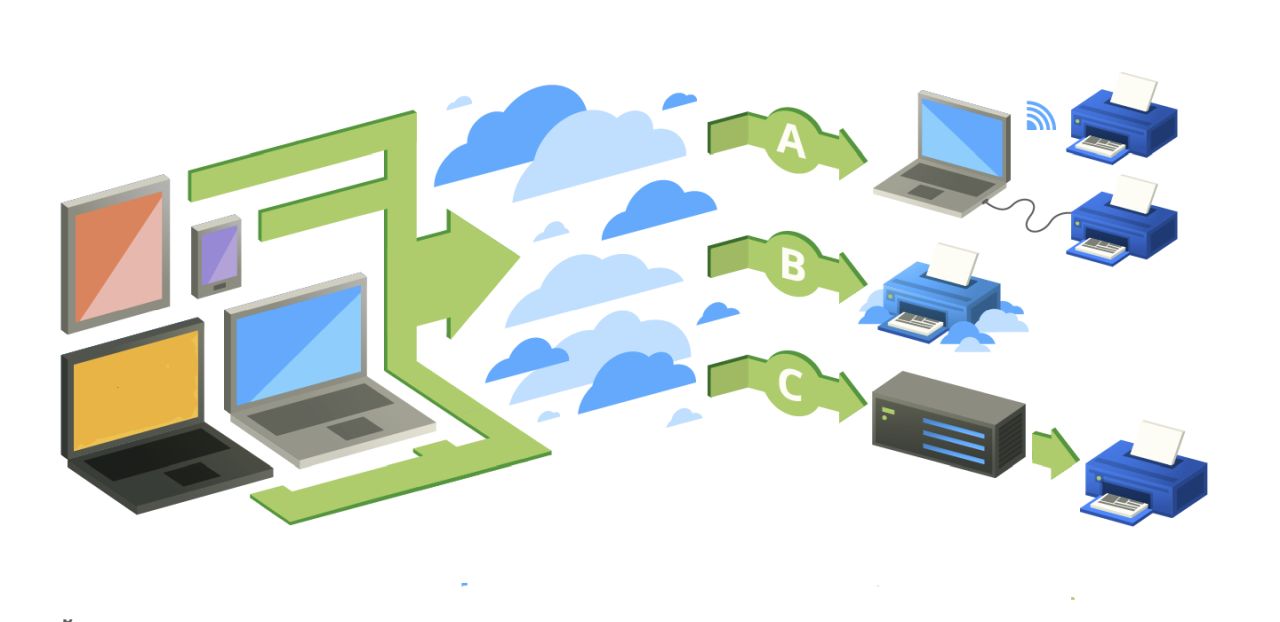

Solo quattro anni dopo, nel 2014, Google rilasciò la propria versione di architettura zero-trust chiamata BeyondCorp, seguita da diverse altre aziende. Questo permetteva ai dipendenti di accedere anche da reti non verificate senza usare una VPN, utilizzando invece dei processi di verifica dell’utente e del device.

Perché sempre più aziende scelgono di utilizzare le ZTA

L’80% delle aziende hanno piani per adottare una Zero Trust Architecture entro il 2022. E i ricercatori pensano che il mercato delle ZTA possa passare dai 19,6 miliardi di dollari del 2020 fino ai 51,6 miliardi di dollari nel 2026.

Una delle principali ragioni di questo successo sta proprio nella visibilità che garantisce in ambienti sia on-premise che ibridi nel cloud. Le aziende che hanno maturato esperienza con questa tecnologia riportano una visibilità fino a quattro volte migliore del traffico nel proprio ambiente aziendale.

Questa maggiore visibilità permette alle aziende di individuare e contenere gli incidenti di sicurezza nel più rapido tempo possibile. A sua volta, questo riduce i tempi di risoluzione e diminuisce i rischi in termini di compliance.

Zero Trust Architecture e segmentazione: “assume breach”

Nel corso degli ultimi anni molti CSO hanno adottato una mentalità nota in gergo come “Assume breach”. In sostanza si aspettano che, in un modo o nell’altro, i cybercriminali trovino il modo per fare breccia nel perimetro aziendale. Non importa quanti corsi di cybersecurity fanno i dipendenti o quanto sono potenti i software di sicurezza.

Una teoria che si sposa appieno con le ZTA: ogni dispositivo o utente è considerato pericoloso fino a quanto non si dimostra che non lo sia. Ma per aumentare ancora di più questa sfiducia strategica, nasce il concetto di Zero Trust Segmentation (ZTS).

Le ZTS isolano i vari workload e dispositivi in modo che abbiamo accesso solo a una parte del processo, riducendo l’impatto di una eventuale breccia. Una strategia che contiene la minaccia senza che possa diffondersi nella rete, riducendo l’impatto potenziale di ransomware e malware sui dispositivi.

Micro-perimetri interni

Anche in questo caso non si tratta di un semplice prodotto software, ma di una filosofia di sicurezza. Le organizzazioni devono mappare attentamente la rete e creare policy per far sì che la comunicazione fra dispositivi e workload si riduca al necessario e sia facilmente monitorabile.

L’idea è quella di creare “micro-perimetri” all’interno di un network, proteggendo gli asset critici dell’azienda e isolandoli. Con la ZTS, workload ed end-point che hanno il permesso di dialogare sono raggruppati insieme in un segmento nel network o un gruppo logico da controlli di rete o di sicurezza.

Questa separazione (per esempio isolando la rete di sviluppo dal segmento produttivo), permette di risparmiare in downtime fino a 20 milioni di dollari all’anno come media. Inoltre, le aziende che usano ZTS evitano cinque cyber-disastri ogni anno, in media.

Per adottare le Zero Trust Architecture, le aziende hanno diverse soluzioni software e diverse modalità di implementazione, sia automatizzate che manuali. Ma il consiglio generale è quello di rivolgersi, dove possibile, a consulenze per trovare soluzioni pensate per la vostra azienda. Non solo perché, senza una meticolosa programmazione, le ZTA potrebbero non coprire la rete a dovere. Ma anche perché se mal introdotte rischiano di diventare un problema per la produttività: la verifica dell’identità di device e utenti deve essere facile e user-friendly. In modo che la sicurezza non intralci la produttività.

- Omoniyi, Samuel (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🔝LinkedIn pubblica il report Top Companies Italia 2024: al primo posto Intesa Sanpaolo

🍪Il futuro della privacy online: Google dice addio ai cookie di terze parti

🪪Parliamo di SASE: intervista a Aldo Di Mattia di Fortinet

💡AMD e i data center energeticamente sostenibili. Intervista ad Alexander Troshin

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!