Bitdefender ha recentemente pubblicato un’analisi riguardante gli attacchi informatici da parte di CACTUS, un gruppo hacker di origine ignota specializzato nell’estorsione di denaro tramite ransomware.

In seguito all’indagine di un attacco ricevuto da un’azienda non sua cliente, Bitdefender ha stabilito che CACTUS ha sfruttato una vulnerabilità software poche ore dopo la divulgazione di un proof-of-concept (POC), ovvero una ricerca che dimostra l’esistenza di una vulnerabilità. Bitdefender ha constatato che gli attacchi derivanti da POC sono molto comuni, e spesso accadono 24 ore dopo la pubblicazione.

Dopo aver infiltrato una prima azienda e aver installato diversi strumenti di accesso remoto sui vari server, CACTUS ha individuato un punto d’accesso per spostarsi in un’altra azienda facente parte della stessa organizzazione. CACTUS ha poi lanciato un attacco su entrambe le aziende, rubando dati sensibili e cifrando le macchine collegate alla rete. Trenta minuti dopo, un ulteriore attacco ha paralizzato l’infrastruttura di virtualizzazione.

Le aziende colpite hanno deciso di non pagare il riscatto imposto dagli hacker e hanno immediatamente contattato gli esperti di Bitdefender per svolgere un’investigazione.

La dinamica dell’attacco nel dettaglio

L’attacco sfrutta una vulnerabilità presente nel software Ivanti MobileIron Sentry, che gestisce e controlla il traffico di rete. Questa vulnerabilità permette a un attaccante di aggirare i controlli di autenticazione e permette di eseguire codice malevolo come amministratore.

Primo passo: infiltrazione

Un giorno dopo il rilascio del POC, un server presso la prima azienda coinvolta nell’attacco è stato infettato e compromesso. Dato che la vulnerabilità non è stata corretta per più di un mese, è possibile che tale server sia stato attaccato più volte da gruppi hacker differenti, ma solo CACTUS è riuscito nell’intento. L’attacco, però, non è stato lanciato subito: infatti, spesso i cybercriminali compromettono centinaia di server iniettando software malevolo che verrà attivato solo in un secondo momento.

Secondo passo: movimento laterale

Dopo aver infiltrato il primo server, i cybercriminali hanno spostato la loro attenzione su un altro server e tentato di forzare l’accesso ad altri dispositivi connessi. Il giorno seguente, hanno installato software di accesso remoto e estratto le credenziali dal server, consentendogli di proseguire l’attacco.

Nonostante le reti delle due aziende fossero separate, alcuni dispositivi della prima azienda erano operanti nella rete della seconda organizzazione, permettendo al gruppo di ottenere accesso ai server di quest’ultima. Nei giorni seguenti, CACTUS ha cominciato a installare software malevolo su tutti i server presenti nella rete, senza allertare alcun sistema di sicurezza.

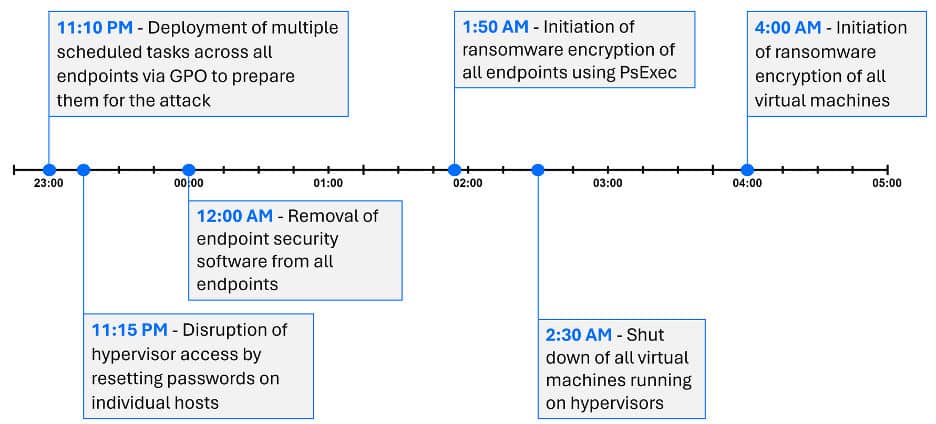

Terzo passo: l’attacco ransomware

Al termine dell’infiltrazione, i cybercriminali hanno estratto dati sensibili delle aziende e cifrato tramite ransomware i dispositivi connessi ai server compromessi. Infine, il virus ransomware ha infiltrato le macchine virtuali, rendendo inutilizzabile l’infrastruttura dei server.

Come difendersi da attacchi ransomware?

Attacchi di questo tipo sono sempre più diffusi, ma è possibile difendersi adottando le giuste misure di sicurezza.

Il primo passo è la prevenzione: le aziende dovrebbero dare priorità all’aggiornamento del software utilizzato, applicando patch ove necessario. Le vulnerabilità più critiche dovrebbero essere corrette il prima possibile, specialmente se riguardano server esposti al resto dell’internet.

La segmentazione e l’adozione di modelli “zero trust” permette di aumentare la sicurezza delle reti, in quanto possono limitare il movimento laterale dei cybercriminali, ossia la capacità di infiltrare un server o un dispositivo a partire da un altro nella stessa rete.

È essenziale adottare un modello di sicurezza multistrato, ovvero l’implementazione di controlli di sicurezza ad ogni livello della rete, dai server alle applicazioni utilizzate.

Un robusto meccanismo di logging può aiutare a rilevare eventuali anomalie presenti nei sistemi e nelle reti, e semplifica le indagini da parte dei team di sicurezza.

Infine, è importante collaborare e condividere informazioni riguardanti minacce e metodi per proteggersi dagli attacchi. Ciò è possibile tramite iniziative di information-sharing e collaborazione con le altre aziende.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🔝LinkedIn pubblica il report Top Companies Italia 2024: al primo posto Intesa Sanpaolo

🍪Il futuro della privacy online: Google dice addio ai cookie di terze parti

🪪Parliamo di SASE: intervista a Aldo Di Mattia di Fortinet

💡AMD e i data center energeticamente sostenibili. Intervista ad Alexander Troshin

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!