Gli attacchi DDoS (Distributed Denial-of-Service) hanno avuto un’evoluzione repentina negli ultimi anni. Rispetto a dieci o anche solo cinque anni fa sono irriconoscibili, operati a un livello molto più complesso. I ricercatori di Akamai ci hanno spiegato che le aziende devono imparare a proteggere le infrastrutture online dagli attacchi DDoS. Ma questa sfida può risultare impervia per i tema che non hanno risorse o formazione adeguata.

Akamai sulla complessità degli attacchi DDoS, un’evoluzione continua

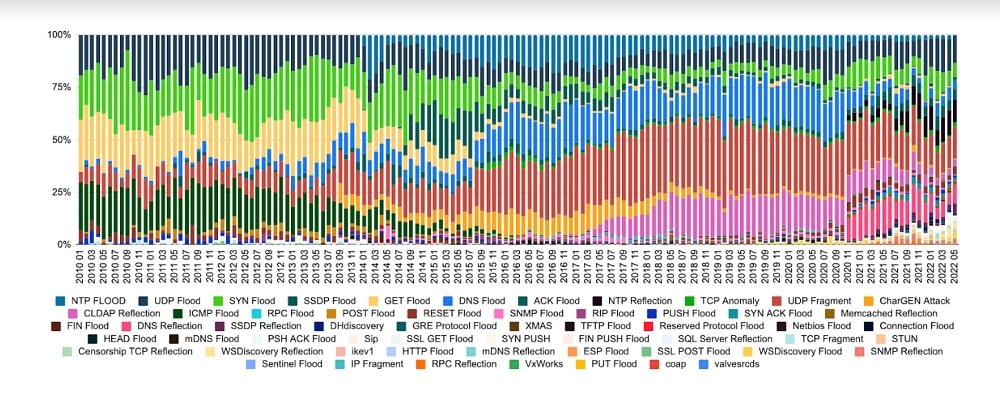

Negli ultimi dieci anni, gestire gli attacchi DDoS diventa progressivamente più complicato. Gli attaccanti si sono moltiplicati, creando un panorama molto più variegato e difficile da gestire per i team di sicurezza. Gli attacchi di Denial of Service prevedono che i cybercriminali usino un enorme volume di traffico per sovraccaricare reti e server, rendendoli inutilizzabili. Per farlo, gli hacker utilizzano diversi vettori.

Alcuni vettori di attacco come flood UDP, flood SYN e frammentazione UDP restano presenti da quando Akamai Prolexic traccia questo fenomeno di cybersecurity. Semplici e affidabili, continuano a essere usati dagli hacker. Altri molto popolari come flood ICMP non hanno una grande conversione e sono in netto calo: il più grande attacco IMCP vale 28 Gbps, con una media di 1,5 Gbps.

Altri attacchi come CharGEN e SSDP floods sono cresciuti fra il 2015 e il 2018, per poi crollare in tempi più recenti. Anche perché sempre meno server esposti utilizza protocolli compatibili.

In alcuni casi il calo potrebbe dipendere da scelte economiche e dalle risposte di cybersecurity. Come per CLDAP reflection, emerso nel 2014 e al suo massimo nel 2018, che però sta perdendo rapidamente ‘mercato’. Sia per via del miglioramento del filtering da parte delle aziende, sia per l’emergere di soluzioni più economiche.

Uno scenario che muta rapidamente

Secondo quanto emerge dai dati di Akamai, la trasformazione nel mondo degli attacchi DDoS avviene molto rapidamente. E soprattutto c’è una frammentazione decisamente superiore. Se infatti la somma dei primi 5 vettori nel 2010 ammontava al 90% dei vettori utilizzati, oggi i primi cinque rappresentano solo il 55%.

Il kit di strumenti degli hacker che effettuano DDoS risulta quindi più ampio e più facilmente accessibile rispetto a qualche hanno. Aumentando di conseguenza la pressione sui team di sicurezza.

Akamai spiega che così come avviene in biologia, la selezione ‘naturale’ in informatica premia i vettori più efficienti. Quelli che fanno più danno al minor costo sopravvivono e aumentano in popolarità.

Le minacce di oggi

Nel 2022 due nuovi vettori di attacchi DDoS hanno raggiunto la piattaforma Akamai per la prima volta. Uno con un potenziale di amplificazione pari a 65, l’altro addirittura a 4,2 miliardi.

Il più terribile è PhoneHome, con un coefficiente di amplificazione di 4.294.967.296:1, un vero e proprio record. Un singolo pacchetto può quindi provocare immensi attacchi in uscita. Ma la superficie di attacco è limitata: ci sono solo 2.600 macchine di questo tipo in circolazione.

Invece TCP Middlebox Reflection sfrutta i firewall aziendali e nazionali per indirizzare il traffico verso una vittima. Le middlebox sono moltissime, oltre 18,8 milioni di IP secondo ShadowServer. Ma ha un fattore di amplificazione pari a 65, sebbene i valori massimi al momento non siano evidenti.

Sono due vettori molto diversi fra loro: un segnale della grande frammentazione dello scenario. Ma anche un modo per valutare dove si stanno spostando gli hacker, in base alla loro popolarità che Akamai terrà monitorata.

I consigli di Akamai per gestire gli attacchi DDoS

L’evoluzione continua degli attacchi di Distributed Denial-of-Service espone le aziende, che rischiano di non avere soluzioni pronte contro gli attacchi più recenti. Per ridurre il downtime e sconfiggere i criminali, potete adottare le seguenti misure:

- Esaminare sottoreti e spazi IP critici, in modo che siano predisposti controlli di mitigazione

- Effettuare controlli di sicurezza DDoS in configurazione di mitigazione “always-on”, per evitare situazioni di emergenza. Affidarsi a un fornitore di servizi cloud valido

- Tenere aggiornati i piani di intervento con i team dedicato alla risposta.

Inoltre, vi consigliato di approfondire sul sito di Akamai e di sfruttare le conoscenze del team per proteggere le vostre infrastrutture.