Nonostante l’evento del 19 luglio abbia causato gravi perdite economiche sia per Crowdstrike che per le organizzazioni affette, lo stesso non si può dire per i criminali informatici, che hanno colto l’opportunità per portare avanti le loro campagne di phishing. Ce lo rivela Akamai, che ha identificato oltre 180 nuovi domini malevoli creati a seguito dell’incidente che ha coinvolto CrowdStrike.

I criminali informatici sfruttano le situazioni di panico per lanciare campagne di phishing

Con 8,5 milioni di dispositivi affetti a livello globale, quasi ogni settore è stato colpito dall’incidente, compresi servizi critici come il trasporto aereo, la pubblica amministrazione e la sanità. Come spesso succede in casi come questo, i criminali informatici tentano di sfruttare la situazione a proprio vantaggio, trasformando il panico generale in un’occasione per generare profitti.

I criminali informatici, infatti, hanno colto l’opportunità per sferrare attacchi di social engineering, creando siti scam rivolti ai clienti di Crowdstrike affetti dall’incidente con lo scopo di sottrarre informazioni e diffondere malware.

Il settore più colpito è stato quello dell’alta tecnologia (24,5%), seguito da quelli dell’istruzione (15,5%) e del settore pubblico (13,6%). Questi ultimi due settori, spesso meno preparati a fronteggiare attacchi così sofisticati, si trovano ora ad affrontare sfide significative nel ripristino delle operazioni e nella protezione dei propri sistemi.

Le tecniche utilizzate dagli aggressori

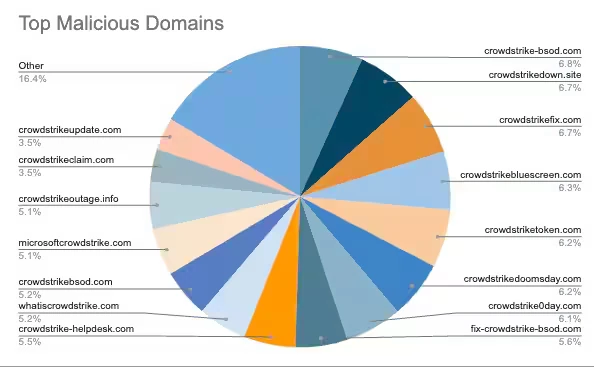

Di solito, queste campagne di phishing sono parte di un’infrastruttura resiliente orchestrata da criminali informatici esperti. Tali tipi di campagne utilizzano tecniche di offuscamento avanzate e spingono le vittime a fidarsi di siti malevoli tramite l’impiego di validazione SSL o supporto IT. Come già citato, Akamai ha identificato più di 180 nuovi domini, tutti registrati tra il 19 e il 21 luglio.

L’impatto di questi siti è notevole, come evidenziato dalla quantità di traffico a essi indirizzato. Questi siti accumulano milioni di visualizzazioni, e, stando a una ricerca di AkaRank, alcuni si sono posizionati nei 200 mila domini più visitati a livello globale.

Akamai ha analizzato i siti più trafficati e li ha divisi in tre diverse categorie, in base all’approccio utilizzato per mascherare il loro vero intento: servizi IT, soluzioni e supporto legale, tutti ovviamente falsi. In particolare, i ricercatori di Akamai hanno osservato un ampio utilizzo della tecnica detta “typosquatting” ovvero l’utilizzo di nomi simili a quelli di un sito reale, in questo caso CrowdStrike.

In ogni caso, lo scopo di questi siti fasulli è quello di attrarre inconsapevoli vittime e ingannarle per ottenere le loro credenziali. I criminali informatici possono poi utilizzare le credenziali così sottratte per accedere a varie piattaforme oppure venderle sul dark web.

I consigli di Akamai per proteggersi dal phishing

Akamai consiglia di non fidarsi di alcun sito che non siano quelli ufficiali di Crowdstrike e Microsoft. Per verificare l’autenticità di un sito basta seguire dei semplici accorgimenti: verificare il certificato e emittente del dominio, diffidare da siti che richiedono informazioni sensibili, seguire solamente i metodi di ripristino ufficiali, e non aprire allegati di email che sostengono di essere in grado di risolvere il problema, anche se arrivano da domini all’apparenza legittimi.

I team di sicurezza che stanno cercando di porre rimedio agli effetti dell’incidente possono invece bloccare domini noti tramite i relativi IOC (indicatori di compromissione) messi a disposizione da Akamai.

C’è da aspettarsi che gli attacchi di phishing continuino anche quando i problemi causati dall’evento del 19 luglio saranno stati risolti. Inoltre, data la natura dell’incidente, gli aggressori ora hanno una conoscenza più approfondita dello stack tecnologico utilizzato dalle aziende colpite. Ciò, secondo Akamai, potrà diventare rilevante in caso compaia in futuro una vulnerabilità nel software CrowdStrike Falcon.

Per maggiori informazioni, vi invitiamo a leggere il blog post completo disponibile sul sito web di Akamai.